Quien debe autenticar un acuerdo de seguridad?

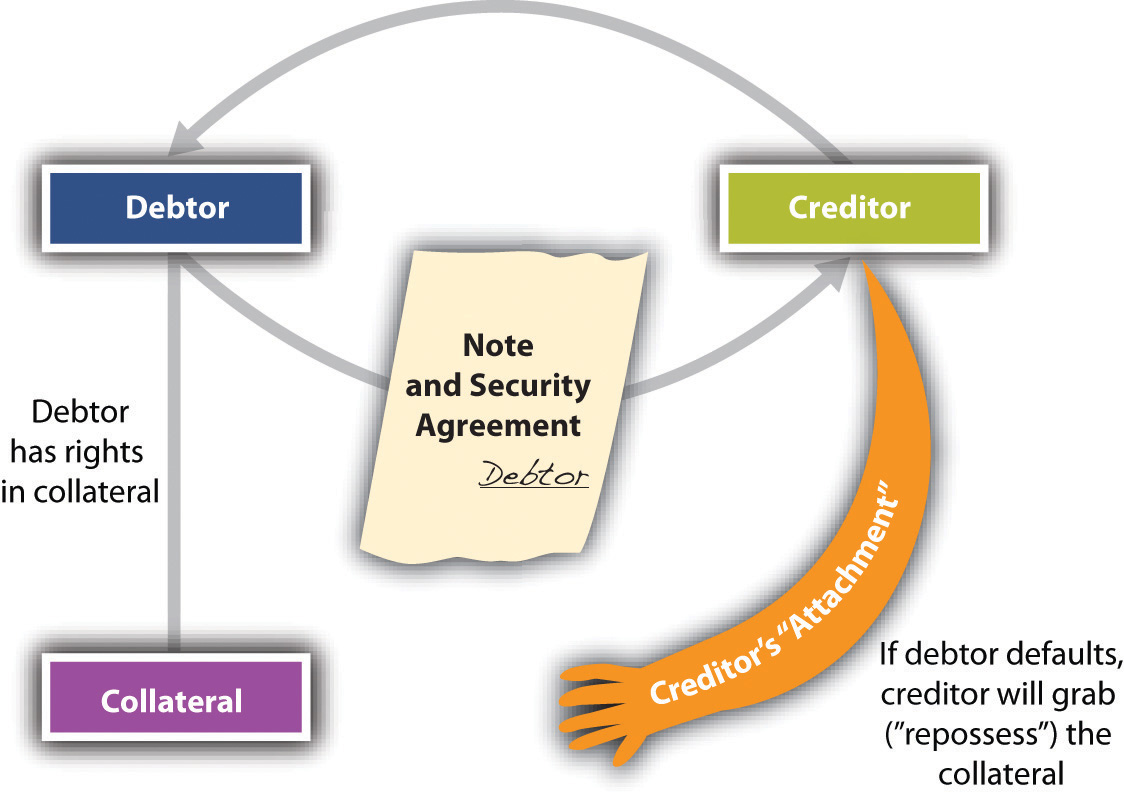

parte, y el deudor debe autenticar un acuerdo de seguridad que proporcione una descripción de la garantía o la parte asegurada debe tener posesión o control de la garantía.[/wpremark]

¿Qué sucede si un acuerdo de seguridad no está firmado o autenticado si el deudor y el propietario de la propiedad no firman o autentican un acuerdo de seguridad, no puede ser ejecutable y no puede ser ejecutable dar a la parte asegurada un interés de seguridad válido en la garantía.

¿Cuál es el propósito de un acuerdo de seguridad?. Esto le da al prestamista el derecho de recuperar y vender la garantía en caso de que el prestatario no sea el préstamo de su préstamo.

¿Puede un acuerdo de seguridad ser oral en general, un acuerdo de seguridad debe ser por escrito para ser ejecutable. Sin embargo, hay algunas excepciones a esta regla, como cuando la parte asegurada tiene posesión de la garantía o cuando el deudor ha firmado un acuerdo de seguridad que se refiere a un instrumento escrito separado.

¿Cuál es el propósito de un acuerdo de seguridad en bienes raíces en bienes raíces? A menudo se usa un acuerdo de seguridad para establecer una hipoteca o gravamen en la propiedad. Esto le da al prestamista un interés de seguridad en la propiedad, que protege su inversión y les da el derecho de ejecutar la propiedad si el prestatario no tiene préstamo en su préstamo.

¿Puede un acuerdo de seguridad ser verbal en general, un acuerdo de seguridad debe ser por escrito para ser ejecutable. Sin embargo, hay algunas excepciones a esta regla, como cuando la parte asegurada tiene posesión de la garantía o cuando el deudor ha firmado un acuerdo de seguridad que se refiere a un instrumento escrito separado.

¿Cuál es el propósito de un acuerdo de seguridad en el negocio en un contexto comercial, se utiliza un acuerdo de seguridad para establecer un interés de seguridad en los activos de la empresa?. Esto permite al prestamista tomar posesión y vender los activos en caso de que el negocio no sean las obligaciones de préstamo.

El acuerdo de seguridad debe: ser firmado (o autenticado) por el deudor y el propietario de la propiedad, contener una descripción de la garantía y. dejar en claro que se pretende un interés de seguridad.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es un acuerdo de seguridad autenticado?

Para fines de apego, el deudor debe "autenticar" un acuerdo de seguridad. En otras palabras, el deudor debe firmar el acuerdo escrito que le da a la parte garantizada un interés en la garantía. (El UCC usa el término "autenticar" incluir la posibilidad de firmas electrónicas.)

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los requisitos para un acuerdo de seguridad?

Se requieren ciertos requisitos específicos para que el acuerdo de seguridad forme la base de un interés de seguridad válido, a saber, 1) debe firmarse, 2) debe indicar claramente que se pretende un interés de seguridad y 3) debe contener una descripción suficiente de la garantía sujeto al interés de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es un acuerdo de seguridad escrito o autenticado un requisito

A menos que el acreedor tenga posesión de garantía, debe haber un acuerdo de seguridad escrito o autenticado que describa claramente la garantía sujeto a los intereses de seguridad y el deudor lo firme o autentice.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Se requiere un acuerdo de seguridad

Los acuerdos de seguridad son una parte necesaria del mundo de los negocios, ya que los prestamistas nunca extenderían el crédito a ciertas compañías sin ellos. En el caso de que el prestatario no sea, la garantía prometida puede ser incautada por el prestamista y vendido.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Deben registrarse los acuerdos de seguridad?

Al igual que las acciones inmobiliarias, los acuerdos de seguridad deben registrarse en las oficinas estatales y poner a disposición del público.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la autenticación de seguridad frente a la autorización?

La autenticación y la autorización son dos procesos vitales de seguridad de la información que los administradores utilizan para proteger los sistemas e información. La autenticación verifica la identidad de un usuario o servicio, y la autorización determina sus derechos de acceso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 requisitos para tener un interés de seguridad exigible?

Se requieren tres pasos para el apego de un interés de seguridad: se debe otorgar valor, el deudor debe tener derechos en la garantía o el poder de transferir los derechos en la garantía a la parte garantizada, y el deudor debe firmar o autenticar un acuerdo de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede presentar un UCC-1 sin un acuerdo de seguridad?

El Tribunal señaló que el Código Comercial de California establece que una persona puede presentar un UCC-1 solo si el deudor autoriza la presentación (1) autenticando un acuerdo de seguridad; (2) estar obligado como deudor por un acuerdo de seguridad; o (3) adquirir garantías en la que se adjunta un interés de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que viene la primera autenticación o autorización

Que viene primero, la autenticación o la autorización de la autenticación y la autorización dependen de la identidad. Como no puede autorizar un usuario o servicio antes de identificarlos, la autenticación siempre viene antes de la autorización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es la autenticación y la autorización siempre el mismo proceso?

En pocas palabras, la autenticación es el proceso de verificar quién es alguien, mientras que la autorización es el proceso de verificar a qué aplicaciones, archivos y datos específicos tiene acceso a. La situación es como la de una aerolínea que necesita determinar qué personas pueden subir a bordo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre el interés de seguridad y el acuerdo de seguridad?

Interés de seguridad: un interés en bienes personales o accesorios – I.mi., Mejoras a bienes inmuebles, que asegura el pago o el rendimiento de una obligación. Acuerdo de seguridad: un acuerdo que crea o conmemora un interés de seguridad otorgado por un deudor a una parte segura.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se hace cumplir un interés de seguridad?

La forma más típica de perfeccionar un interés de seguridad es presentar un aviso en una oficina pública. La presentación de un aviso público pone a otros acreedores en notificación de los intereses de seguridad adjuntos en la propiedad del acreedor. La presentación requerida con mayor frecuencia es una declaración de financiamiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre un acuerdo de seguridad y una presentación de UCC?

Un acuerdo de seguridad crea el interés de seguridad, por lo que es ejecutable entre la parte garantizada y el deudor. Una declaración de financiamiento de UCC-1 no crea un interés de seguridad ni altera su alcance; Solo notifica el interés de seguridad a terceros.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo perfecciona un acuerdo de seguridad bajo la UCC?

Por lo general, la perfección se logra presentando un documento llamado “Declaración de financiación”, a veces denominado “UCC 1.”La declaración de financiación debe identificar al deudor, el acreedor y la garantía contra la cual el acreedor tiene un reclamo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo hacer autorización sin autenticación?

La autorización no hace nada sin autenticación. El sistema de autorización debe saber quién es el usuario antes de que pueda otorgar permisos de acceso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quién maneja la autenticación y la autorización delantero o back -end

Se deben realizar las partes reales del proceso de autenticación (localización del usuario, saling/hashing, comparación de contraseñas, etc.) en el back-end.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede permitir la autorización sin autenticación?

La autorización no hace nada sin autenticación. El sistema de autorización debe saber quién es el usuario antes de que pueda otorgar permisos de acceso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la regla 3 de las reglas de aplicación de intereses de seguridad?

(3) El funcionario autorizado mantendrá la propiedad tomada de posesión bajo la sub-regla (1), ya sea bajo su propia custodia o bajo la custodia de cualquier persona autorizada o designada por él, que cuidará tanto la propiedad bajo su custodia como un propietario de la prudencia ordinaria, bajo las circunstancias similares, tomaría …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres métodos de perfección para un acuerdo de seguridad?

Hay cuatro formas principales en que se puede perfeccionar un interés de seguridad adjunto: presentación, posesión, control y perfección automática. El método más común para perfeccionar un interés de seguridad es presentar una declaración de financiamiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres requisitos para la autenticación?

Los tres factores de autenticación son: Factor de conocimiento: algo que sabe, e.gramo., contraseña.Factor de posesión: algo que tienes, e.gramo., teléfono móvil.Factor de inherencia: algo que eres, e.gramo., huella dactilar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las consecuencias si no hay autenticación?

En el caso de que un usuario (anónimo o verificado) sea capaz de ejecutar funcionalidad demasiado privilegiada, la empresa puede experimentar los siguientes impactos: daño de reputación; Fraude; o. Robo de información.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien maneja la autenticación y la autorización

La autenticación y la autorización son dos procesos vitales de seguridad de la información que los administradores utilizan para proteger los sistemas e información. La autenticación verifica la identidad de un usuario o servicio, y la autorización determina sus derechos de acceso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el orden de autorización y autenticación?

La autenticación es un requisito previo para la autorización. La autenticación determina quién es el usuario y que de hecho son quiénes afirman ser. La autorización, por otro lado, es la práctica de determinar si el usuario puede realizar ciertas acciones dentro del sistema o acceder a ciertos recursos o datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Se requiere autenticación para la autorización

En entornos seguros, la autorización siempre debe seguir la autenticación. Los usuarios primero deben demostrar que sus identidades son genuinas antes de que los administradores de una organización les otorguen acceso a los recursos solicitados.