¿Por qué se evalúan los controles de seguridad??

Resumen del artículo:

1. Las evaluaciones de seguridad permiten a su equipo de TI identificar áreas de debilidad y oportunidades para el crecimiento de la protección de la seguridad. Comprender dónde existen vulnerabilidades actuales y cuáles son prioridad le permite a su equipo de TI tomar decisiones mejor informadas sobre futuros gastos de seguridad.

2. El objetivo principal de los controles de seguridad de datos es proteger y salvaguardar los datos en poder de su organización, reducir el riesgo de violación o pérdida de datos, y hacer cumplir las políticas y las mejores prácticas.

3. El objetivo más importante de realizar evaluaciones de seguridad es identificar y mitigar los riesgos y vulnerabilidades de seguridad potenciales dentro de los sistemas y redes de información de una organización.

4. Para evaluar los controles de seguridad, puede seguir estos pasos:

– Asigna tus activos.

– Identificar amenazas y vulnerabilidades de seguridad.

– Determinar y priorizar los riesgos.

– Analizar y desarrollar controles de seguridad.

– Documentar resultados del informe de evaluación de riesgos.

– Crear un plan de remediación para reducir los riesgos.

– Implementar recomendaciones.

– Evaluar la efectividad y repetir.

5. Una evaluación de amenazas de seguridad es importante, ya que puede ayudar a identificar brechas en sus defensas y garantizar que se implementen los controles antes de una violación. Ayuda a proporcionar un análisis anual de su red para garantizar que se proteja de forma segura con las últimas pautas y recomendaciones de seguridad.

6. Las evaluaciones de seguridad generalmente incluyen dos componentes principales: revisión de seguridad y pruebas de seguridad. La revisión de seguridad implica identificar posibles vulnerabilidades y riesgos de seguridad en los sistemas, procesos y políticas de una organización.

7. Hay tres áreas principales o clasificaciones de controles de seguridad. Estos incluyen seguridad de gestión, seguridad operativa y controles de seguridad física.

8. El propósito de la seguridad y los controles sobre los activos de información es garantizar la integridad de la información almacenada en sus sistemas informáticos y, mientras está en tránsito, preserve la confidencialidad de los datos confidenciales mientras se almacenan y en tránsito, y garantizar la conformidad con las leyes, regulaciones y contractuales aplicables obligaciones.

15 preguntas únicas basadas en el texto:

1. ¿Por qué son importantes las evaluaciones de seguridad??

Las evaluaciones de seguridad son importantes ya que ayudan a identificar áreas de debilidad en la protección de seguridad y priorizar los gastos de seguridad futuros.

2. ¿Cuál es el objetivo principal de los controles de seguridad de datos??

El objetivo principal es proteger y salvaguardar los datos, reducir el riesgo de violación o pérdida, y hacer cumplir las políticas y las mejores prácticas.

3. ¿Cuál es el objetivo más importante de realizar evaluaciones de seguridad??

El objetivo más importante es identificar y mitigar posibles riesgos de seguridad y vulnerabilidades dentro de los sistemas y redes de información de una organización.

4. ¿Cómo evalúa los controles de seguridad??

Puede evaluar los controles de seguridad mapeando sus activos, identificando amenazas y vulnerabilidades, determinando y priorizando riesgos, analizando y desarrollando controles de seguridad, documentando resultados, creando un plan de remediación, implementando recomendaciones y evaluar la efectividad.

5. ¿Por qué es importante una evaluación de amenazas de seguridad??

Una evaluación de amenazas de seguridad es importante, ya que ayuda a identificar brechas en las defensas, asegura que los controles existan antes de una violación y proporcionan un análisis anual para la seguridad de la red.

6. ¿Cuáles son los dos componentes principales de las evaluaciones de seguridad??

Los dos componentes principales son las pruebas de revisión de seguridad y de seguridad, que implican identificar vulnerabilidades y riesgos en sistemas, procesos y políticas.

7. ¿Cuáles son los tres tipos de controles de seguridad??

Los tres tipos son controles de seguridad de gestión, seguridad operativa y seguridad física.

8. ¿Cuál es el propósito de la seguridad y los controles sobre los activos de información??

El propósito es garantizar la integridad y confidencialidad de los datos almacenados y transmitidos y cumplir con las leyes, regulaciones y obligaciones contractuales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la razón para la evaluación de seguridad?

Las evaluaciones de seguridad permiten a su equipo de TI identificar áreas de debilidad y oportunidades para el crecimiento de la protección de seguridad. Comprender dónde existen vulnerabilidades actuales y cuáles son prioridad le permite a su equipo de TI tomar decisiones mejor informadas sobre futuros gastos de seguridad.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué son importantes los controles de seguridad?

El objetivo principal de los controles de seguridad de datos es proteger y salvaguardar los datos en poder de su organización, reducir el riesgo de violación o pérdida de datos, y hacer cumplir las políticas y las mejores prácticas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el objetivo más importante de realizar evaluaciones de seguridad?

El objetivo más importante de realizar evaluaciones de seguridad es identificar y mitigar los riesgos y vulnerabilidades de seguridad potenciales dentro de los sistemas y redes de información de una organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo evalúa los controles de seguridad?

Cómo llevar a cabo una evaluación de riesgos de seguridad Mapa de sus activos.Identificar amenazas de seguridad & Vulnerabilidades.Determinar & Priorizar los riesgos.Analizar & Desarrollar controles de seguridad.Documentar resultados del informe de evaluación de riesgos.Crear un plan de remediación para reducir los riesgos.Implementar recomendaciones.Evaluar la efectividad & Repetir.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué es importante una evaluación de amenazas de seguridad?

Puede ayudar a identificar las brechas en sus defensas y asegurarse de que los controles se implementen antes de una violación. Ayuda a proporcionar un análisis anual de su red para asegurarse de que se proteja de forma segura con las directrices y recomendaciones de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los dos componentes principales de las evaluaciones de seguridad?

Las evaluaciones de seguridad generalmente incluyen dos componentes principales: revisión de seguridad y pruebas de seguridad. La revisión de seguridad implica identificar posibles vulnerabilidades y riesgos de seguridad en los sistemas, procesos y políticas de una organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres 3 tipos de controles de seguridad?

Hay tres áreas principales o clasificaciones de controles de seguridad. Estos incluyen seguridad de gestión, seguridad operativa y controles de seguridad física.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el propósito de la seguridad y los controles sobre los activos de información?

Garantizar la integridad de la información almacenada en sus sistemas informáticos y mientras esté en tránsito. Preservar la confidencialidad de los datos confidenciales mientras se almacenan y en tránsito. Garantizar la conformidad con las leyes, regulaciones y estándares aplicables.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el valor de la evaluación de seguridad?

La realización de evaluaciones de seguridad regulares ayuda a garantizar la seguridad de los datos cruciales mediante la implementación de salvaguardas y medidas. Prueba si los métodos empleados para proteger los datos están protegiendo efectivamente los datos de todos los puntos potenciales de ataque o no. La industria de la salud es un buen ejemplo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué es importante evaluar regularmente las políticas de seguridad de una empresa?

Las políticas de seguridad son importantes porque protegen los activos de una organización, tanto físicos como digitales. Identifican todos los activos de la empresa y todas las amenazas para esos activos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 fases para evaluar los controles de seguridad?

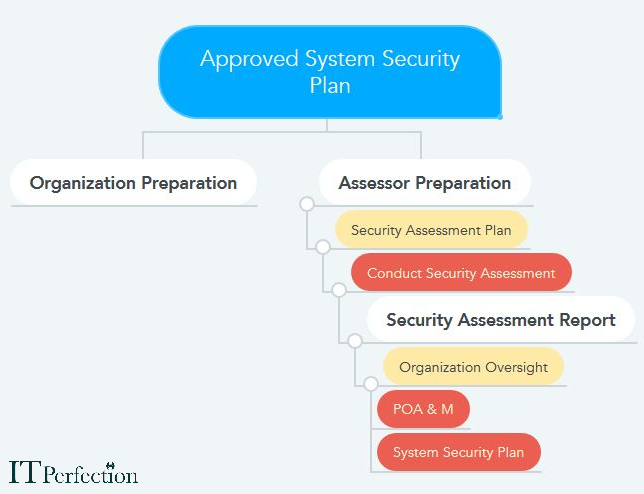

El proceso para realizar una evaluación de seguridad es un proceso relativamente sencillo de cuatro pasos: prepararse para la evaluación, desarrollar un plan de evaluación, realizar la evaluación y analizar los hallazgos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo evalúa las amenazas de seguridad?

Proceso de evaluación de riesgos de 5 pasos Determine el alcance de la evaluación de riesgos. El primer paso es determinar el COPE de la evaluación de riesgos.Identificación de amenazas y vulnerabilidad.Analizar riesgos y determinar el impacto potencial.Priorizar los riesgos.Documentar todos los riesgos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el concepto de evaluación de seguridad?

La prueba o evaluación de los controles de seguridad para determinar la medida en que los controles se implementan correctamente, operan según lo previsto y la producción del resultado deseado con respecto a los requisitos de seguridad para un sistema de información u organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 tipos diferentes de controles?

¿Cuáles son los 4 tipos diferentes de controles de controlesssmanuales?.Controles manuales dependientes.Controles de la aplicación.Controla general.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cuatro componentes de un control de seguridad?

Los cuatro componentes son: disuasión. La capa inicial de seguridad; El objetivo de la disuasión es convencer a las personas no deseadas de que es poco probable que un esfuerzo exitoso para ingresar a un área no autorizada.Detección.Demora.Respuesta.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de controles de seguridad?

Hay tres áreas principales o clasificaciones de controles de seguridad. Estos incluyen seguridad de gestión, seguridad operativa y controles de seguridad física.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los controles en seguridad de la información?

Los controles de seguridad digitales incluyen cosas como nombres de usuario y contraseñas, autenticación de dos factores, software antivirus y firewalls. Los controles de ciberseguridad incluyen cualquier cosa específicamente diseñada para evitar ataques a los datos, incluida la mitigación de DDoS y los sistemas de prevención de intrusiones.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los beneficios de evaluar la preparación de seguridad de una organización?

Mejora procesos, procedimientos y protocolos

Junto con la identificación de vulnerabilidades y el fortalecimiento de la seguridad física y digital, los expertos en evaluación también ayudan a las organizaciones a mejorar sus políticas y procedimientos de seguridad existentes para maximizar su efectividad y minimizar los riesgos de posibles amenazas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la importancia de alinear los controles y procedimientos de las políticas de seguridad con las regulaciones?

Las políticas y los procedimientos proporcionan cuál es la expectativa, cómo lograr esa expectativa y cuál es la consecuencia por no cumplir con esa expectativa. Esto elimina todas y cada una de las sorpresas, ya que se describirá claramente, protegiendo así a la organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se prueban y verifican los controles de seguridad?

Las pruebas de control de seguridad emplean varias herramientas y técnicas, incluidas evaluaciones de vulnerabilidad, pruebas de penetración, transacciones sintéticas, pruebas de interfaces y más. Las pruebas de control de seguridad pueden incluir la prueba de la instalación física, los sistemas lógicos y las aplicaciones.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué son importantes las evaluaciones de amenazas?

La evaluación de amenazas es un elemento esencial para la evaluación de riesgos. Al proporcionar conocimiento de lo que es más probable que ocurra, la evaluación de amenazas lo ayuda a evitar asignar recursos para una menor probabilidad, amenazas de menor impacto.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 pasos de evaluación de riesgos de seguridad?

Una evaluación exitosa de riesgo de seguridad de datos generalmente se puede dividir en tres pasos: identificar cuáles son los riesgos para sus sistemas críticos y datos confidenciales.Identificar y organizar sus datos por el peso del riesgo asociado con él.Tomar medidas para mitigar los riesgos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el valor de las evaluaciones de seguridad?

La realización de evaluaciones de seguridad regulares ayuda a garantizar la seguridad de los datos cruciales mediante la implementación de salvaguardas y medidas. Prueba si los métodos empleados para proteger los datos están protegiendo efectivamente los datos de todos los puntos potenciales de ataque o no. La industria de la salud es un buen ejemplo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos principales de medidas de control?

Los controles internos se dividen en tres amplias categorías: detective, preventivo y correctivo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres 3 tipos de control?

Tipos de control Control Concurrent.Control de retroalimentación.Control previo.