¿Qué es la camiseta Trustonic??

Puntos clave:

1. ¿Qué es un dispositivo Trustonic?

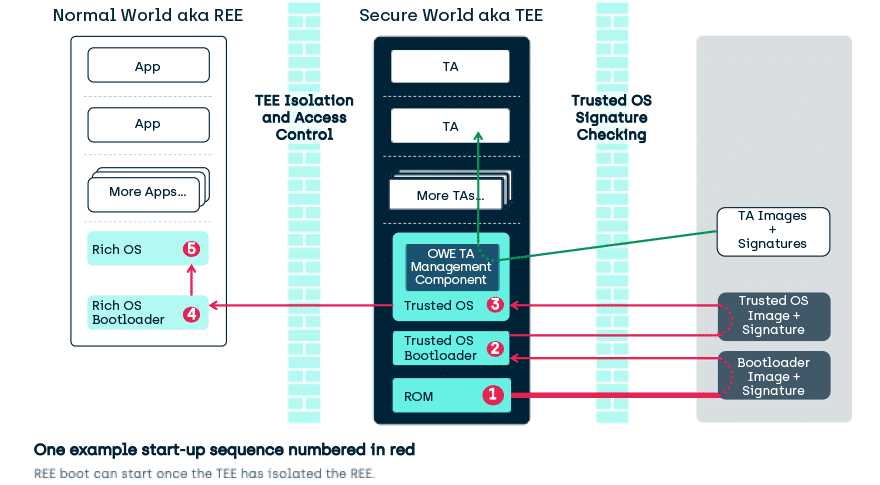

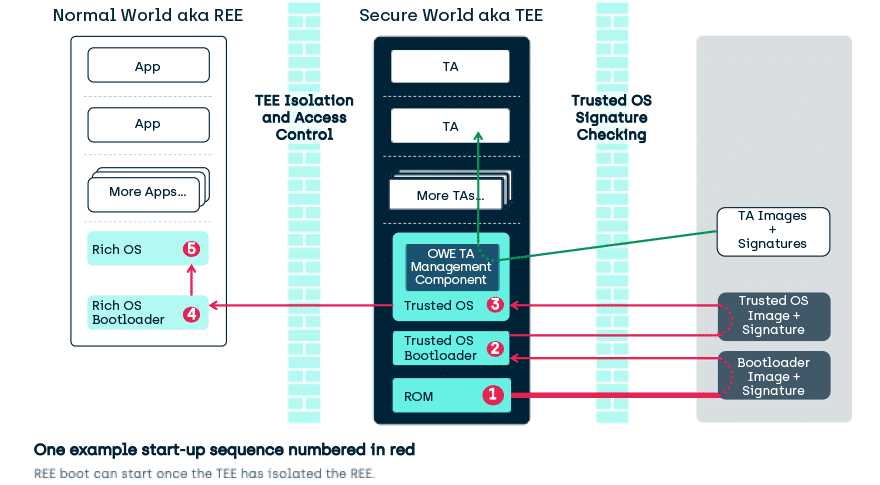

La plataforma segura de Trustonic combina un entorno de ejecución de confianza (TEE) con una identidad de confianza para proporcionar protección de hardware a los fabricantes de dispositivos. El TEE es un entorno para la ejecución de código seguro, el almacenamiento de datos seguros y el aislamiento del hardware periférico.

2. ¿Cuál es la diferencia entre la tee y el enclave seguro?

El uso de una sección de la CPU como santuario o enclave crea un entorno de ejecución confiable (TEE). Un enclave seguro es un entorno de memoria y solo CPU que está aislado e invisible para todos los demás usuarios y procesos en un host dado. Dentro de un enclave seguro, el código solo puede hacer referencia a sí mismo.

3. ¿Cuál es la diferencia entre Tee y HSM?

Generalmente, un HSM proporciona una gestión clave y funcionalidad criptográfica para otras aplicaciones. Una TEE también proporciona esta funcionalidad junto con la aplicación habilitadora (o partes de aplicaciones centradas en la seguridad) para ejecutar dentro de su entorno de aislamiento.

4. ¿Cuál es la diferencia entre TPM y Tee?

TPM es una pieza de hardware creada específicamente para hacer cálculo criptográfico con. Está físicamente aislado del resto del sistema de procesamiento y a menudo es un IC separado en la placa base. Tee es un área en el chipset que funciona como un TPM pero no está físicamente aislado del resto del chip.

5. ¿Dónde se encuentra Trustonic?

Trustonic se encuentra en Cambridge, Cambridgeshire, Reino Unido. Los competidores de Trustonic pueden incluir AirSig Inc., Corpo Vigili Giurati y Keyloop.

6. ¿Para qué se utilizan los servicios de dispositivos?

El modelo de dispositivo como servicio (DAAS) ofrece PC, teléfonos inteligentes y otros dispositivos informáticos móviles como servicio pagado. Dispositivo como servicio facilita las necesidades de TI de una empresa subcontratando el hardware, el software y la administración de dispositivos a un proveedor externo.

7. ¿Cuáles son las limitaciones de los enclaves seguros?

Uno de los problemas más preocupantes con el uso de enclaves seguros es que las vulnerabilidades de hardware identificadas pueden tardar años en parchar, y en algunos casos, el hardware puede no ser parcheable en absoluto, a diferencia del software que se puede actualizar en tiempo real a través de Internet.

8. Es seguro enclave un entorno de ejecución confiable

Un enclave es una región de memoria protegida que proporciona confidencialidad para la ejecución de datos y código. Es una instancia de un entorno de ejecución de confianza (TEE) que está asegurado por el hardware.

9. ¿Se puede usar un TPM como HSM?

HSM se utiliza para almacenar claves privadas o simétricas para el cifrado. Por lo general, es un dispositivo de red separado. TPM también puede almacenar/generar claves privadas para el cifrado. De hecho, un TPM se puede usar como un pequeño HSM incorporado (pero lo contrario no es cierto: un HSM no se puede usar como TPM).

10. ¿Es TPM y HSM lo mismo?

Mientras que los TPM generalmente están más estrechamente integrados con sus computadoras host, su sistema operativo, su secuencia de arranque o el cifrado de disco duro incorporado. Los HSM están destinados a usarse en centros de datos, mientras que el alcance de un TPM suele ser un sistema único.

11. ¿Es realmente necesario TPM?

En un sistema que tiene un TPM, el TPM puede proteger la clave. Si un sistema no tiene un TPM, las técnicas basadas en software protegen la clave. La información adicional que el usuario suministra puede ser una P

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es un dispositivo Trustonic?

La plataforma segura de Trustonic combina un entorno de ejecución de confianza (TEE) con una identidad de confianza para proporcionar protección de hardware a los fabricantes de dispositivos. El TEE es un entorno para la ejecución de código seguro, el almacenamiento de datos seguros y el aislamiento del hardware periférico.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre la tee y el enclave seguro?

El uso de una sección de la CPU como santuario o enclave crea un entorno de ejecución confiable (TEE). Un enclave seguro es un entorno de memoria y solo CPU que está aislado e invisible para todos los demás usuarios y procesos en un host dado. Dentro de un enclave seguro, el código solo puede hacer referencia a sí mismo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre Tee y HSM?

HSM V Tee. Generalmente, un HSM proporciona administración de claves y funcionalidad criptográfica para otras aplicaciones. Una TEE también proporciona esta funcionalidad, junto con la aplicación habilitadora (o partes de aplicaciones enfocadas en seguridad) para ejecutar dentro de su entorno de aislamiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre TPM y Tee?

TPM es una pieza de hardware creada específicamente para hacer cálculo criptográfico con. Está físicamente aislado del resto del sistema de procesamiento y a menudo es un IC separado en la placa base para ser así. Tee es un área en el chipset que funciona como un TPM, pero no está físicamente aislado del resto del chip.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde se encuentra Trustonic?

Trustonic se encuentra en Cambridge, Cambridgeshire, Reino Unido . Quienes son las alternativas de competidores de Trustonic y los posibles competidores a Trustonic pueden incluir Airsig Inc. , Corpo Vigili Giurati y Keyloop .

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Para qué se utilizan los servicios de dispositivos?

El modelo de dispositivo como servicio (DAAS) ofrece PC, teléfonos inteligentes y otros dispositivos informáticos móviles como un servicio pagado. El dispositivo, como servicio, alivia las necesidades de TI de una empresa subcontratando el hardware, el software y la administración de dispositivos a un proveedor externo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las limitaciones de los enclaves seguros?

Limitaciones de enclaves seguros

Uno de los problemas más preocupantes con el uso de enclaves seguros es que las vulnerabilidades de hardware identificadas pueden tardar años en parchar, y en algunos casos, el hardware puede no ser parcheable en absoluto, a diferencia del software que se puede actualizar en tiempo real a través de Internet.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es seguro enclave un entorno de ejecución confiable

Un enclave es una región de memoria protegida que proporciona confidencialidad para la ejecución de datos y código. Es una instancia de un entorno de ejecución de confianza (TEE) que está asegurado por el hardware.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede usar un TPM como HSM?

HSM utilizado para almacenar claves privadas o simétricas para el cifrado. Por lo general, es separado de red de red. TPM también puede almacenar/generar claves privadas para el cifrado, de hecho, un TPM puede usarse como un pequeño HSM incorporado (pero lo contrario no es cierto: un HSM no se puede usar como TPM).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM y HSM lo mismo?

Mientras que los TPM generalmente están más estrechamente integrados con sus computadoras host, su sistema operativo, su secuencia de arranque o el cifrado de disco duro incorporado. Los HSM están destinados a usarse en centros de datos, mientras que el alcance de un TPM suele ser un sistema único.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es realmente necesario TPM?

En un sistema que tiene un TPM, el TPM puede proteger la clave. Si un sistema no tiene un TPM, las técnicas basadas en software protegen la clave. La información adicional que el usuario proporciona puede ser un valor PIN o, si el sistema tiene el hardware necesario, la información biométrica, como la huella digital o el reconocimiento facial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es bueno tener TPM?

Un TPM ayuda a probar la identidad de un usuario y autentica su dispositivo. Un TPM también ayuda a proporcionar seguridad contra amenazas como el firmware y los ataques de ransomware. Se utiliza un TPM para la gestión de derechos digitales (DRM) para proteger los sistemas basados en Windows y hacer cumplir las licencias de software.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien posee Trustonic

Inicialmente creado a partir de una empresa conjunta entre Arm, Gemalto y G&D. Trustonic es ahora una compañía de cartera de Capital EMK.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuántos empleados tiene Trustonic

Trustonic tiene 97 empleados. Vea la lista integral de empleados fidónicos, sus ubicaciones, datos de contacto comerciales y personal clave.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué usarías Administrador de dispositivos?

Administrador de dispositivos muestra una vista gráfica del hardware que está instalado en su computadora. Use esta herramienta cuando desee ver y administrar dispositivos de hardware y sus controladores.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿A qué tiene acceso la gestión de dispositivos?

El conjunto de herramientas para administrar dispositivos, incluida la capacidad de implementar y actualizar software, configurar configuraciones, hacer cumplir las políticas y monitorear con datos e informes. La capacidad de administrar y administrar dispositivos virtuales y físicos, independientemente de su ubicación física.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Ha sido pirateado seguro

Apple ha hecho mucho de su procesador de enclave seguro en sus iPhones y más recientemente MacBooks ‘, pero hoy los piratas informáticos anunciaron una exploit “imperdible” para el procesador que teóricamente podría darles un control total sobre los dispositivos protegidos por los chips, incluida la descifración de datos confidenciales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre TPM y Secure Enclave?

¿Qué es un enclave seguro de informática moderna a menudo tiene un chip de hardware especial dedicado a almacenar información críticamente importante como claves y hashes de cifrado?. En PCS, este es un módulo de plataforma de confianza (TPM), mientras que en dispositivos móviles como androides e iPhones, se llama enclave seguro.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM lo mismo que la tecnología de confianza de la plataforma Intel?

Para su sistema operativo y aplicaciones, PTT se ve y actúa como TPM. Sin embargo, la diferencia entre PTT vs TPM es que las computadoras con Intel PTT no requieren un procesador o memoria dedicada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM una CPU o placa base?

Por lo general, es un chip separado en la placa base, aunque el TPM 2.0 Estándar permite a los fabricantes como Intel o AMD construir la capacidad de TPM en sus conjuntos de chips en lugar de requerir un chip separado. TPM ha existido durante más de 20 años, y ha sido parte de las PC desde alrededor de 2005.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Mi PC tiene un módulo TPM?

Lo más probable es que su PC ya tenga TPM, y si tiene menos de 5 años, debe tener TPM 2.0. Para averiguar si su PC con Windows 10 ya lo tiene, vaya a comenzar > Ajustes > Actualización y seguridad > Seguridad de Windows > Seguridad del dispositivo. Si lo tiene, verá una sección de procesador de seguridad en la pantalla.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es TPM en placa base o CPU

Un TPM es un chip de seguridad que reside en la placa base de una PC o en su procesador y aplica funciones de seguridad para almacenar información confidencial. La mayoría de las PC compradas en los últimos cinco años son capaces de soportar TPM 2.0. Es posible que algunos usuarios necesiten habilitar TPM 2.0 en su dispositivo accediendo a la configuración a través del BIOS de la UEFI.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Vale la pena actualizar a Windows 11 sin TPM?

En particular, si su computadora no tiene TPM 2.0, entonces actualizar es una mala idea. Si su computadora cumple con los requisitos de hardware, entonces la actualización a Windows 11 no está mal. Sin embargo, mientras Windows 10 todavía sea compatible y reciba actualizaciones de seguridad, quedarse con él tampoco.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es bueno instalar Windows 11 sin TPM?

Cualquier riesgo para que pueda ejecutar Windows sin TPM 2.0, pero su PC no irá con ninguna clave o actualizaciones mínimas, lo que conducirá al riesgo de datos, incluso la PC se bloquea. Por lo tanto, no recomendamos evitar TPM 2.0 Mientras instala Windows 11.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Hay un inconveniente de encender TPM?

El TPM no puede hacer nada sin su sistema operativo o programas que trabajen con él. Justo "habilitador" El TPM no hará absolutamente nada y no hará que los archivos sean inaccesibles.