¿Cuál es la raíz de la confianza??

Resumen del artículo: Root of Trust

Una raíz de confianza, como una clave de seguridad de hardware, ofrece una garantía física y criptográfica de posesión de un dispositivo de hardware único. El material de clave privada o “secreto” no se puede extraer ya que el autenticador externo no puede ser clonado o manipulado, y los secretos de la privacidad no se pueden revelar.

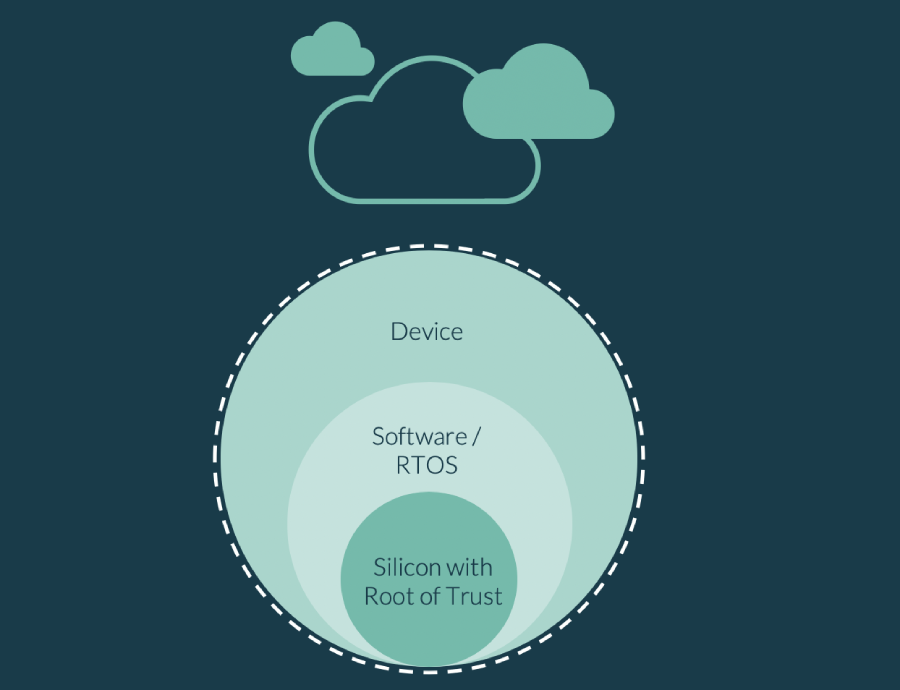

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Esencialmente, una raíz de confianza de la función fija es una máquina de estado. Estos son típicamente compactos y están diseñados para realizar un conjunto específico de funciones como cifrado de datos, validación de certificados y gestión de claves.

Hardware Root of Trust (HWROT) es un mecanismo de seguridad utilizado en el diseño del sistema en Chip (SOC) para proporcionar, como mínimo, lo siguiente: Funciones criptográficas y entorno de ejecución de confianza (TEE).

Una raíz de confianza consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo. Establece una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT.

En seguridad informática, se establece una cadena de confianza validando cada componente de hardware y software desde la entidad final hasta el certificado raíz. Está destinado a garantizar que solo se pueda usar software y hardware de confianza mientras se conserva la flexibilidad.

Las claves raíz, también conocidas como claves de raíz del cliente (CRKS), son recursos principales en los servicios de criptografía de Hyper Protect. Son claves simétricas de llave de llave que se utilizan como raíces de confianza para envolver (encriptar) y desenvolver (descifrar) otras claves de cifrado de datos (DEK) que se almacenan en un servicio de datos.

La raíz de la confianza se basa idealmente en un proceso de arranque validado por hardware para garantizar que el sistema solo se pueda comenzar con el código de una fuente inmutable.

Las tres dimensiones de la confianza: una larga historia de investigación demuestra que la confianza se puede dividir en tres componentes: competencia, honestidad y benevolencia.

El módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

En seguridad informática, los certificados digitales se verifican utilizando una cadena de confianza. El ancla de confianza para el certificado digital es la Autoridad de Certificado Root (CA). La jerarquía de certificados es una estructura de certificados que permite a las personas verificar la validez del emisor de un certificado.

Root of Trust (ROT) es una fuente que siempre se puede confiar en un sistema criptográfico. Debido a que la seguridad criptográfica depende de las claves para encriptar y descifrar datos y realizar funciones como generar firmas digitales y verificar las firmas, los esquemas de ROT generalmente incluyen un módulo de hardware endurecido.

Preguntas y respuestas:

1. ¿Cuál es la raíz de la clave de confianza??

Una raíz de confianza, como una clave de seguridad de hardware, ofrece una garantía física y criptográfica de posesión de un dispositivo de hardware único. El material de clave privada o “secreto” no se puede extraer ya que el autenticador externo no puede ser clonado o manipulado, y los secretos de la privacidad no se pueden revelar.

2. ¿Cuáles son los diferentes tipos de raíz de confianza??

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Esencialmente, una raíz de confianza de la función fija es una máquina de estado. Estos son típicamente compactos y están diseñados para realizar un conjunto específico de funciones como cifrado de datos, validación de certificados y gestión de claves.

3. ¿Cuál es la raíz de hardware de la confianza??

Hardware Root of Trust (HWROT) es un mecanismo de seguridad utilizado en el diseño del sistema en Chip (SOC) para proporcionar, como mínimo, lo siguiente: Funciones criptográficas y entorno de ejecución de confianza (TEE).

4. ¿Cuál es la raíz de la ip de confianza??

Una raíz de confianza consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo. Establece una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT.

5. ¿Dónde está arraigada la cadena de confianza??

En seguridad informática, se establece una cadena de confianza validando cada componente de hardware y software desde la entidad final hasta el certificado raíz. Está destinado a garantizar que solo se pueda usar software y hardware de confianza mientras se conserva la flexibilidad.

6. ¿Qué es una clave root??

Las claves raíz, también conocidas como claves de raíz del cliente (CRKS), son recursos principales en los servicios de criptografía de Hyper Protect. Son claves simétricas de llave de llave que se utilizan como raíces de confianza para envolver (encriptar) y desenvolver (descifrar) otras claves de cifrado de datos (DEK) que se almacenan en un servicio de datos.

7. ¿Cómo se establece la raíz de la confianza??

La raíz de la confianza se basa idealmente en un proceso de arranque validado por hardware para garantizar que el sistema solo se pueda comenzar con el código de una fuente inmutable.

8. ¿Cuáles son los tres niveles de confianza??

Las tres dimensiones de la confianza: una larga historia de investigación demuestra que la confianza se puede dividir en tres componentes: competencia, honestidad y benevolencia.

9. ¿Es TPM una raíz de confianza??

El módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

10. ¿Qué es la cadena de confianza y la raíz de la confianza??

En seguridad informática, los certificados digitales se verifican utilizando una cadena de confianza. El ancla de confianza para el certificado digital es la Autoridad de Certificado Root (CA). La jerarquía de certificados es una estructura de certificados que permite a las personas verificar la validez del emisor de un certificado.

11. ¿Qué es la raíz de la confianza para los tontos??

Root of Trust (ROT) es una fuente que siempre se puede confiar en un sistema criptográfico. Debido a que la seguridad criptográfica depende de las claves para encriptar y descifrar datos y realizar funciones como generar firmas digitales y verificar las firmas, los esquemas de ROT generalmente incluyen un módulo de hardware endurecido.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la clave de confianza?

Una raíz de confianza, como una clave de seguridad de hardware, ofrece una garantía física y criptográfica de posesión de un dispositivo de hardware único. El material de clave privada o “secreto” no se puede extraer ya que el autenticador externo no puede ser clonado o manipulado, y los secretos de la privacidad no se pueden revelar.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los diferentes tipos de raíz de confianza?

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Esencialmente, una raíz de confianza de la función fija es una máquina de estado. Estos son típicamente compactos y están diseñados para realizar un conjunto específico de funciones como cifrado de datos, validación de certificados y gestión de claves.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de hardware de la confianza?

¿Qué es la raíz de hardware de la confianza que HWROT es un mecanismo de seguridad utilizado en el diseño del sistema (SOC) para proporcionar, como mínimo, lo siguiente?: Funciones criptográficas. Entorno de ejecución de confianza (TEE)

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la ip de confianza?

Una raíz de confianza consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo. Establece una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde está arraigada la cadena de confianza?

En seguridad informática, se establece una cadena de confianza validando cada componente de hardware y software desde la entidad final hasta el certificado raíz. Está destinado a garantizar que solo se pueda usar software y hardware de confianza mientras se conserva la flexibilidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es una clave root?

Las claves raíz, también conocidas como claves de raíz del cliente (CRKS), son recursos principales en los servicios de criptografía de Hyper Protect. Son claves simétricas de llave de llave que se utilizan como raíces de confianza para envolver (encriptar) y desenvolver (descifrar) otras claves de cifrado de datos (DEK) que se almacenan en un servicio de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se establece la raíz de la confianza?

La raíz de la confianza se basa idealmente en un proceso de arranque validado por hardware para garantizar que el sistema solo se pueda comenzar con el código de una fuente inmutable.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres niveles de confianza?

Las tres dimensiones de la confianza

Una larga historia de investigación demuestra que la confianza se puede dividir en tres componentes: competencia, honestidad y benevolencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM una raíz de confianza?

El módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la cadena de confianza y la raíz de la confianza?

En seguridad informática, los certificados digitales se verifican utilizando una cadena de confianza. El ancla de confianza para el certificado digital es la Autoridad de Certificado Root (CA). La jerarquía de certificados es una estructura de certificados que permite a las personas verificar la validez del emisor de un certificado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la raíz de la confianza para los tontos?

Root of Trust (ROT) es una fuente que siempre se puede confiar en un sistema criptográfico. Debido a que la seguridad criptográfica depende de las claves para encriptar y descifrar datos y realizar funciones como generar firmas digitales y verificar las firmas, los esquemas de ROT generalmente incluyen un módulo de hardware endurecido.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 5 teclas de raíz?

En el panel izquierdo, hay cinco teclas raíz, HKEY_CLASSES_ROOT, HKEY_CURRENT_USER, HKEY_LOCAL_MACHINE, HKEY_USERS y HKEY_CURRENT_CONFIG. Estas teclas raíz forman la estructura básica del registro de ventanas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es la raíz igual que la clave?

La nota raíz define la ‘clave de un acorde’. Por ejemplo, si estuvieras jugando un acorde importante, y la nota raíz era una ‘C’. El acorde sería ‘c mayor’. O, si el acorde era menor y la nota raíz era un ‘a’.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre Root of Trust and Trust Anchor

Tienda de certificados raíz de confianza (también conocido como FideStore en Java): se refiere a un contenedor que contiene una lista de certificados de confianza. Estos son certificados intermedios o certificados raíz. Un ancla de confianza consulte el certificado más importante en una cadena de certificados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 C de confianza?

Hay 4 elementos que crean confianza: competencia, cuidado, compromiso, consistencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 5 pilares de la confianza?

Los 5 pilares de Trustpillar 1: Camina tu charla. Piense en la ‘visión’ que ha determinado para su negocio.Pilar 2: Honra tus promesas. Este es un grande.Pilar 3: Responsabilidad. Si usted es propietario o gerente de personas, avance a la responsabilidad que tiene.Pilar 4: aparecer.Pilar 5: consistencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres raíces de la confianza que TPM podría proporcionar?

El módulo de plataforma de confianza (TPM) [27] es un módulo de hardware de manipulación que proporciona la medición de la raíz de la confianza, la certificación remota, la identidad única y las funciones criptográficas para la protección de las claves y los datos confidenciales [28].

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es tpm un chip

Un chip TPM es un procesador criptográfico seguro diseñado para llevar a cabo operaciones criptográficas. El chip incluye múltiples mecanismos de seguridad física para hacerlo resistente a la manipulación, y el software malicioso no puede manipular las funciones de seguridad del TPM.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la raíz múltiple de la confianza?

Un paradigma de raíz múltiple de confianza permite a cada entidad administrar raíces únicas y claves derivadas, así como limitar el acceso a características y recursos como OTP, depuración y bits de control.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la explicación profunda de la confianza?

La confianza permite a las parejas experimentar la seguridad emocional y de compromiso. Abre la puerta a una conexión más profunda y les da la motivación para soportar los tiempos difíciles que enfrentarán. La palabra de cinco letras no es solo importante para la salud de la relación. También afecta la salud física de los socios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el propósito principal de un fideicomiso?

El objetivo principal de un fideicomiso es permitir que una parte mantenga propiedades en beneficio de otra parte. Un fideicomiso es un acuerdo legal en el que un administrador administra activos en nombre de los beneficiarios del fideicomiso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué son 5 valores raíz?

2.23606

¿Cuál es la raíz cuadrada de 5? El valor de la raíz 5, cuando se reduce a 5 decimales, es 2.23606 y esta es solo la versión simplificada del valor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la raíz 5 como un poder?

La raíz cuadrada de 5 se expresa como √5 en la forma radical y como (5) ½ o (5) 0.5 en forma exponente. La raíz cuadrada de 5 redondeadas hasta 5 decimales es 2.23607.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sabes qué es una palabra raíz?

Una palabra raíz es una palabra básica sin prefijo o sufijo agregado (un prefijo es una cadena de letras que van al comienzo de una palabra; un sufijo es una cadena de letras que van al final de una palabra).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el propósito de una llave raíz?

Una clave raíz es un término para un código de acceso único que debe generarse para la interacción de servidor seguro con una red protectora, generalmente llamada zona raíz. Las indicaciones para obtener información de esta zona se pueden realizar a través de un servidor. Las claves y los certificados mencionados son las credenciales y salvaguardas para el sistema.