Es hash un cifrado?

Técnica de formato que transforma irreversiblemente los datos en una cadena de caracteres de longitud fija. Por lo tanto, no es posible descifrar un hash y obtener los datos originales.

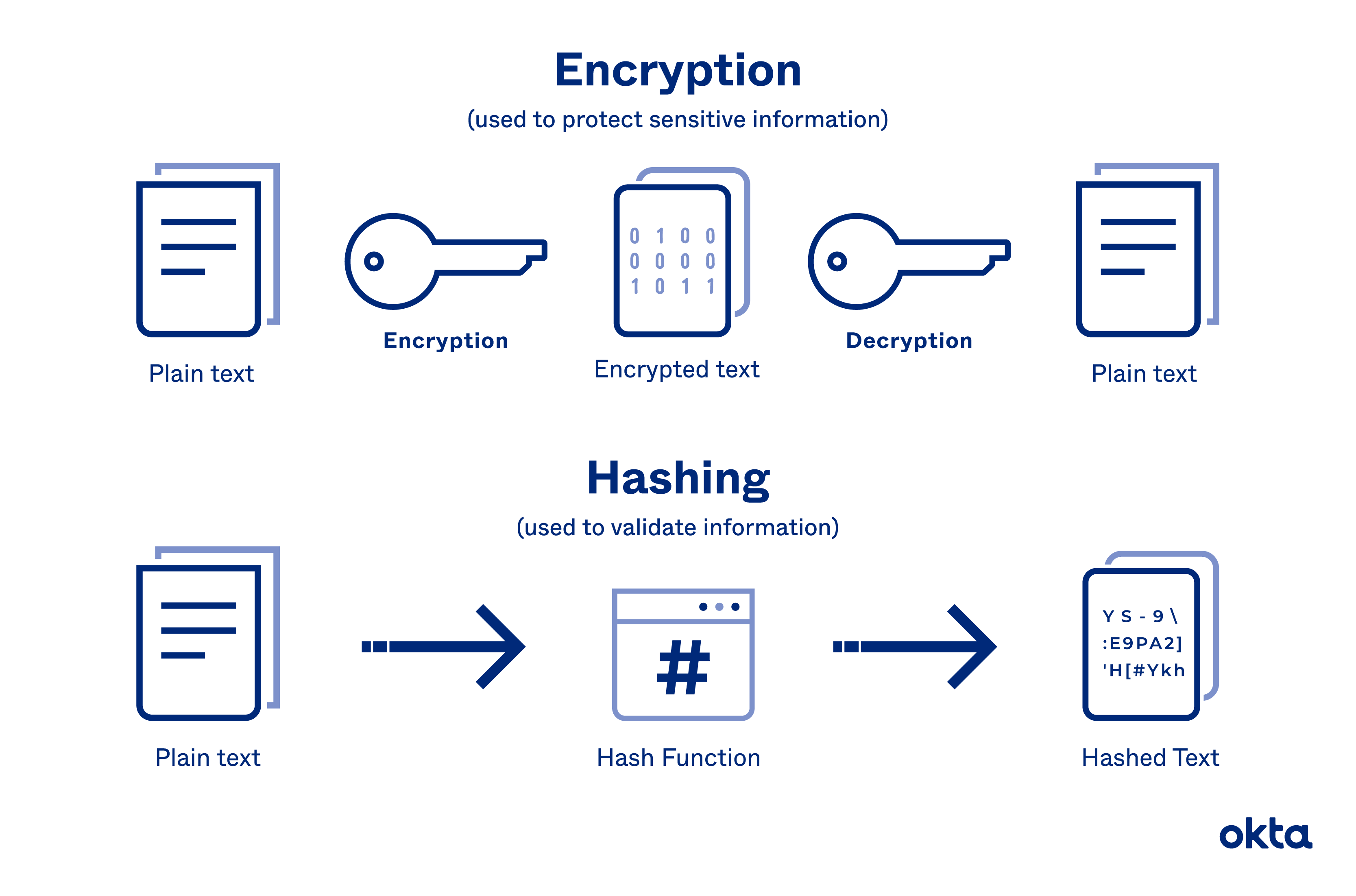

Además, hay varias diferencias clave entre el hash y el cifrado:

1. Propósito: Hashing se utiliza principalmente para la verificación de integridad de datos, mientras que el cifrado se utiliza para la confidencialidad de los datos.

2. Reversibilidad: el hash es un proceso unidireccional, lo que significa que no se puede revertir, mientras que el cifrado es un proceso de dos vías que se puede descifrar.

3. Usabilidad: el hash se utiliza para almacenar contraseñas de forma segura convirtiéndolas en valores hash, mientras que el cifrado se usa para proteger los datos confidenciales durante la transmisión o el almacenamiento.

4. Algoritmo: los algoritmos de hash, como MD5 o SHA-256, están diseñados para ser rápidos y proporcionan una salida única para cada entrada. Los algoritmos de cifrado, como AES o RSA, están diseñados para ser seguros y proporcionar transformaciones reversibles.

En general, si bien el hash y el cifrado son herramientas importantes en la seguridad de la información, tienen diferentes propósitos y tienen características distintas.

Ahora, pasemos a las 15 preguntas únicas:

1. ¿Por qué el hashing no se considera el cifrado??

El hashing no se considera el cifrado porque es un proceso unidireccional que no se puede revertir. A diferencia del cifrado, que permite el descifrado y la recuperación de los datos originales, el hash solo proporciona una representación única e irreversible de la entrada.

2. Está hashing una especie de cifrado unidireccional?

Sí, el hash se puede considerar una forma de cifrado unidireccional. Toma los datos de entrada y los transforma en un formato ilegible, conocido como valor hash. Sin embargo, a diferencia del cifrado de dos vías tradicional, el hashing no se puede revertir para obtener los datos originales.

3. Es hash un tipo de criptografía?

Sí, hashing cae en el campo de la criptografía. Es una técnica criptográfica utilizada para transformar los datos en una cadena de longitud fija, asegurando la integridad de los datos.

4. ¿Qué es hash y luego encriptar??

Hash y encrypt se refieren a dos procesos diferentes. El hashing implica transformar los datos en una cadena única y de longitud fija, mientras que el encriptamiento implica convertir datos en un formato revuelto que se pueda descifrar a los datos originales utilizando una clave.

5. Es cifrado o hash?

AES (estándar de cifrado avanzado) es un algoritmo de cifrado simétrico utilizado para proteger datos confidenciales. No es un algoritmo de hash. El cifrado AES proporciona una transformación reversible, mientras que el hashing es irreversible.

6. Es el hash más seguro que el cifrado?

El hash y el cifrado tienen diferentes propósitos y no se pueden comparar directamente en términos de seguridad. El hashing se utiliza principalmente para la integridad de los datos, mientras que el cifrado se utiliza para la confidencialidad. Sin embargo, ambos son componentes cruciales de una estrategia de seguridad integral.

7. ¿Es posible descifrar un hash??

No, no es posible descifrar un hash. El hashing es un proceso unidireccional que transforma irreversiblemente los datos. El propósito de hashing es verificar la integridad de los datos, no para recuperar los datos originales.

8. ¿Cómo garantiza el hashing la integridad de los datos??

El hash garantiza la integridad de los datos al generar un valor hash único para cada entrada. Si los datos de entrada se modifican de alguna manera, el valor hash resultante será diferente. Al comparar el valor hash original con el valor de hash recalculado, se puede determinar si los datos han sido manipulados con.

9. ¿Pueden dos entradas diferentes producir el mismo valor hash??

Si bien es teóricamente posible, es muy poco probable que dos entradas diferentes produzcan el mismo valor hash. Los algoritmos de hash están diseñados para minimizar la posibilidad de colisiones, donde las diferentes entradas producen el mismo hash. Sin embargo, la posibilidad de colisiones existe y puede ser explotada en ciertos escenarios.

10. ¿Se pueden revertir los valores hash a los datos originales sin la entrada original??

No, los valores hash no se pueden revertir a los datos originales sin la entrada original. El hashing es un proceso unidireccional que oscurece deliberadamente los datos originales, lo que hace que sea prácticamente imposible recuperar la entrada original únicamente del valor hash.

11. ¿Cuál es el propósito de agregar un valor de sal a un hash??

Agregar un valor de sal a un hash agrega una capa adicional de seguridad al introducir aleatoriedad adicional al proceso de hashing. El valor de la sal es una cadena única y aleatoria que se concatena con los datos originales antes de hashing. Esto evita los ataques hash precomputados y aumenta la complejidad del forzamiento bruto de la entrada original.

12. Son todos los algoritmos de hash igualmente seguros?

No, no todos los algoritmos de hashing son igualmente seguros. Algunos algoritmos más antiguos, como MD5 y SHA-1, tienen vulnerabilidades conocidas y ya no se consideran seguros para la mayoría de las aplicaciones. Se recomienda utilizar algoritmos más modernos y seguros, como SHA-256 o BCRYPT, para obtener información confidencial.

13. ¿Se puede utilizar el hashing para fines de cifrado??

El hash no debe usarse para fines de cifrado. El hash es un proceso unidireccional que no se puede revertir, lo que lo hace inadecuado para escenarios de cifrado y descifrado. Los algoritmos de cifrado, como AES o RSA, deben usarse para proteger datos confidenciales.

14. ¿Cuáles son los usos comunes del hashing??

Los usos comunes del hash incluyen el almacenamiento de contraseña, la verificación de integridad de los datos, las firmas digitales y la generación de suma de verificación para la verificación de archivos. El hash también se usa en diversas aplicaciones, como la tecnología blockchain y la deduplicación de datos.

15. ¿Es posible generar el mismo valor hash para diferentes entradas??

Si bien es estadísticamente improbable, es posible que dos entradas diferentes producen el mismo valor hash. Esto se conoce como colisión y puede ocurrir con ciertos algoritmos de hashing. Sin embargo, los algoritmos de hash modernos están diseñados para minimizar la posibilidad de colisiones a una probabilidad extremadamente baja.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es el cifrado o codificación hash

Resumen. Codificación: transformación reversible del formato de datos, utilizada para preservar la usabilidad de los datos. Hashing: un resumen unidireccional de datos que no se puede revertir y se utiliza para validar la integridad de los datos. Cifrado: codificación segura de datos utilizados para proteger la confidencialidad de los datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué el hashing no se considera el cifrado?

Dado que el cifrado es bidireccional, los datos se pueden descifrar, por lo que se puede legible nuevamente. El hash, por otro lado, es unidireccional, lo que significa que el texto sin formato se vuelve un resumen único, mediante el uso de una sal, que no se puede descifrar.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Está hashing una especie de cifrado unidireccional

En pocas palabras, una función hash revuelve los datos para encriptarlo, haciéndolo ilegible sin claves especiales o técnicas de piratería difíciles. Si bien hay muchos tipos de cifrado bidireccional, las funciones hash son cifrado unidireccional, lo que los hace aún más difíciles de descifrar los códigos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es hash un tipo de criptografía

El hashing es una técnica criptográfica que transforma cualquier forma de datos en una cadena de texto especial. Para cualquier entrada dada, hay una salida determinista. Cuando pones un texto sin formato en un algoritmo de hash en términos más simples, obtienes el mismo resultado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es hash y luego encriptar?

La idea es cifrar alguna información, en este caso, un hash de que cuando se descifra, se puede verificar para que sea correcto. El valor hash se puede utilizar para verificar que la información que se descifró es, de hecho, la información que estaba encriptada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es cifrado o hash

AES-Hash es una función hash segura, lo que significa que toma una cadena de bits arbitraria como entrada y devuelve una cadena de longitud fija (en este caso, 256 bits) como salida. Cualquier alteración de la entrada debe engañar completamente la salida.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es el hash más seguro que el cifrado

Hashing vs cifrado

El hash y el cifrado proporcionan formas de mantener los datos confidenciales seguros. Sin embargo, en casi todas las circunstancias, las contraseñas deben ser hash, no encriptadas. El hash es una función unidireccional (yo.mi., es imposible para "descifrar" un hash y obtener el valor original de texto sin formato).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es posible descifrar un hash?

Los hashes no se pueden descifrar porque no están encriptados. Aunque la salida de una función hash a menudo se parece a la salida de una función de cifrado, el hash en realidad es una forma extremadamente con pérdida de compresión de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que viene el primer cifrado o el hashing

La idea es cifrar alguna información, en este caso, un hash de que cuando se descifra, se puede verificar para que sea correcto. El valor hash se puede utilizar para verificar que la información que se descifró es, de hecho, la información que estaba encriptada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es hashing más seguro que el cifrado

El hash y el cifrado proporcionan formas de mantener los datos confidenciales seguros. Sin embargo, en casi todas las circunstancias, las contraseñas deben ser hash, no encriptadas. El hash es una función unidireccional (yo.mi., es imposible para "descifrar" un hash y obtener el valor original de texto sin formato). El hash es apropiado para la validación de contraseña.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de hashing?

Tipos de hash en la estructura de datos Hashing / encadenamiento separado / direccionamiento cerrado.Direccionamiento de hash / abre cerrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué hash antes de encriptar?

El hash y el cifrado son las dos operaciones más importantes y fundamentales de un sistema informático. Ambas técnicas cambian los datos sin procesar en un formato diferente. El hash en un texto de entrada proporciona un valor hash, mientras que el cifrado transforma los datos en texto cifrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes descifrar un hash?

Los hashes no se pueden descifrar porque no están encriptados. Aunque la salida de una función hash a menudo se parece a la salida de una función de cifrado, el hash en realidad es una forma extremadamente con pérdida de compresión de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se pueden usar AES como hash?

AES-Hash es una función hash segura, lo que significa que toma una cadena de bits arbitraria como entrada y devuelve una cadena de longitud fija (en este caso, 256 bits) como salida.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es el cifrado simétrico de hash

No hay uso de las llaves en el hashing. El cifrado se realiza con la ayuda de las claves. En caso de cifrado simétrico, solo se usan claves públicas. En cifrado asimétrico, se utilizan claves públicas y privadas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Para qué no es bueno?

El hash no es bueno para las aplicaciones donde se permiten múltiples registros con el mismo valor clave. El hash no es un buen método para responder búsquedas de rango. En otras palabras, no podemos encontrar fácilmente todos los registros (si los hay) cuyos valores clave caen dentro de un cierto rango.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede agrietarse un hash?

El grieta hash es una técnica utilizada por los probadores de penetración para recuperar las contraseñas de texto sin formato de sus formularios cifrados o hashed. Los hashes son funciones unidireccionales que transforman cualquier entrada en una salida de longitud fija, lo que hace que sea difícil revertir el proceso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes hackear un hash?

Si un sistema utiliza un algoritmo diseñado correctamente para crear una contraseña de hash, las posibilidades de piratería son extremadamente bajas. Sin embargo, cuando un hacker roba contraseñas de hash en una base de datos, puede ingeniería inversa de los hash para obtener las contraseñas reales utilizando una base de datos de palabras que creen que podría ser la contraseña.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el propósito de hashing?

Entonces, aquí, el hashing se usa para indexar y recuperar información de una base de datos porque ayuda a acelerar el proceso; Es mucho más fácil encontrar un elemento que usa su tecla de hash más corta que su valor original.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el hash en la criptografía?

Una función de hash criptográfico es una función matemática utilizada en la criptografía. Las funciones de hash típicas toman entradas de longitudes variables para devolver las salidas de una longitud fija. Una función de hash criptográfica combina las capacidades de paso de mensajes de las funciones hash con propiedades de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre un hash y un cifrado?

Para resumir cuidadosamente, un cifrado es una operación bidireccional, mientras que el hashing es una operación unidireccional, es decir, hashing un mensaje elimina la capacidad de descifrarlo. Aunque esto puede parecer contraproducente al principio, presenta muchas ventajas cuando se trata de confidencialidad de datos e integridad de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre hash y cifrado?

El cifrado convierte el texto plano en texto cifrado, que es ilegible, pero puede descifrarlo con una clave relevante. Hashing revuelve un texto sin formato en una unidad de hash codificada única, que no se puede volver a una forma legible.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el objetivo principal de hashing?

El hashing ayuda tanto a las firmas digitales en cifrado como a descifrar, que son algoritmos matemáticos utilizados para validar de manera rutinaria la autenticidad e integridad de un documento o mensaje digital. Las funciones hash transforman la firma digital antes del valor hash, y la firma se envía al receptor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo se tarda en romper un hash?

Abrupar contraseñas de hash

Usando ataques de fuerza bruta, una tarjeta de gráficos de consumo de alta gama puede descifrar contraseñas complejas de 8 caracteres cifradas por MD5 en 5 horas. Para contraseñas simples que contienen solo números o letras minúsculas, los resultados fueron casi instantáneos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo los piratas informáticos?

Los piratas informáticos podrían obtener los hash de contraseña del servidor en el que se almacenan de varias maneras. Estos incluyen a través de empleados descontentos, inyecciones de SQL y una variedad de otros ataques. Ya sea que la organización tenga buena seguridad o mala seguridad, la posibilidad de que se robe que los hashes de contraseña sean robados.