¿Qué es un hash de contraseña??

Resumen:

1. Un hash de contraseña es una representación criptográfica de una contraseña. Por ejemplo, el hash SHA256 de “12345” es “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5” “. Si este hash se ve en una base de datos, podemos determinar que la contraseña del usuario es “12345”.

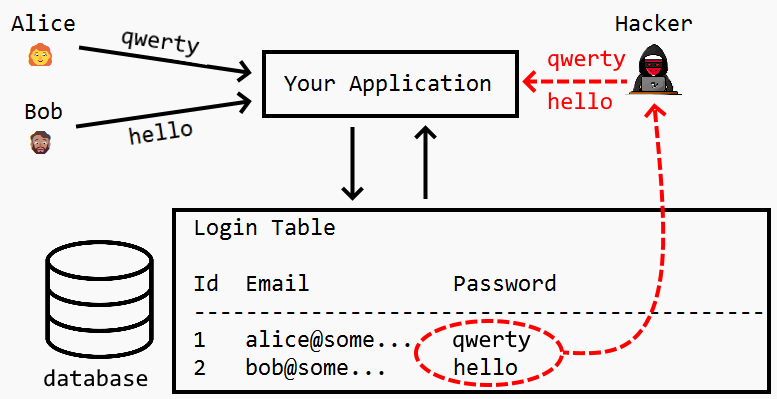

2. Los piratas informáticos pueden obtener hash de contraseña de los servidores a través de varios medios, incluidos empleados descontentos, inyecciones de SQL y otros ataques. Independientemente de las medidas de seguridad de la organización, siempre existe el riesgo de que se roben hash de contraseña.

3. Los hash de contraseña en los miembros del dominio y las estaciones de trabajo se almacenan en una base de datos del administrador de cuentas de seguridad local (SAM) dentro del registro. Se cifran utilizando los mismos algoritmos que Active Directory.

4. No es posible “desgarrar” o “deshacer” las contraseñas. MD5, SHA256, BCrypt, SHA1 y hashes similares no se pueden revertir, decodificar, descifrarse o sincraminar. No hay concepto de “descifrado hash”.

5. El hash de contraseña más común es “123456”, que se ha hecho utilizando el protocolo criptográfico MD5. Sin embargo, MD5 ha sido roto, lo que lo hace inseguro.

6. Las contraseñas que comienzan con “$ 5 $” o “$ 6 $” se interpretan como hash con el hash de contraseña de Linux SHA256 o SHA512, respectivamente.

7. Cuando se ha transformado una contraseña, se transforma en una breve cadena de letras y/o números utilizando un algoritmo de cifrado. En el caso de que un sitio web sea pirateado, los ciberdelincuentes solo obtienen acceso al hash encriptado, no a la contraseña real.

8. $ 6 $ es el prefijo de algoritmo hash utilizado para esta contraseña.

Preguntas:

1. ¿Cuál es un ejemplo de un hash de contraseña??

Respuesta: Un ejemplo de un hash de contraseña es el hash SHA256 de “12345”, que es “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5” “.

2. ¿Cómo obtienen los piratas informáticos hashes de contraseña??

Respuesta: Los piratas informáticos pueden obtener hash de contraseña a través de varios métodos, como explotar a los empleados descontentos, usar inyecciones de SQL y emplear otros ataques contra servidores donde se almacenan los hashes.

3. ¿Dónde se almacenan la contraseña??

Respuesta: Los hash de contraseña para cuentas de usuarios locales en los miembros del dominio y las estaciones de trabajo se almacenan en una base de datos del administrador de cuentas de seguridad local (SAM) dentro del registro, utilizando los mismos algoritmos de cifrado y hash como activo directorio.

4. ¿Se pueden revertir o descifrar hash de contraseña?

Respuesta: Los hash de contraseña no se pueden revertir, decodificar, descifrarse o sin escrricción. Los algoritmos como MD5, Sha256, Bcrypt y Sha1 no pueden ser “desatados” o “deshacidos”.

5. ¿Cuál es la contraseña más común hash??

Respuesta: El hash de contraseña más común es “123456”, creado utilizando el protocolo criptográfico MD5. Sin embargo, MD5 ha sido agrietado y se considera inseguro.

6. ¿Cuál es el formato de hash de contraseña por $ 6 $??

Respuesta: Las contraseñas que comienzan con “$ 5 $” o “$ 6 $” se interpretan como hash con el hash de contraseña de Linux SHA256 o SHA512, respectivamente.

7. ¿Qué sucede cuando se ha hecho una contraseña??

Respuesta: El hash transforma una contraseña (o cualquier otro datos) en una breve cadena de letras y/o números utilizando un algoritmo de cifrado. En el caso de que un sitio web sea pirateado, los ciberdelincuentes solo obtienen acceso al hash encriptado, no a la contraseña real.

8. ¿Cuál es el hash de contraseña por $ 6 $??

Respuesta: El prefijo del algoritmo de Hashing utilizado para esta contraseña es de $ 6 $.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de un hash de contraseña?

Por ejemplo, el hash de SHA256 de "12345" es "5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5" . Si este hash se ve en una base de datos, sabemos que la contraseña del usuario es "12345" 2.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo obtienen los hackers tu contraseña hash?

Los piratas informáticos podrían obtener los hash de contraseña del servidor en el que se almacenan de varias maneras. Estos incluyen a través de empleados descontentos, inyecciones de SQL y una variedad de otros ataques. Ya sea que la organización tenga buena seguridad o mala seguridad, la posibilidad de que se robe que los hashes de contraseña sean robados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde están los hash de contraseña?

En los miembros del dominio y las estaciones de trabajo, los hash de la contraseña de la cuenta de usuario local se almacenan en una base de datos del administrador de cuentas de seguridad local (SAM) ubicada en el registro. Están encriptados utilizando los mismos algoritmos de cifrado y hash como activo directorio.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes inferir una contraseña?

No puedes "desanimar" o "deshacer" contraseñas. No puedes "contrarrestar" o "invertir" MD5, SHA256, BCRYPT, SHA1, o hashes similares, salados o sin sal. Tú (generalmente) no puedes "descodificar" contraseñas, "descifrar" Hashes de contraseña o "contrarrestar" o "descifrar" Hashes de contraseña en absoluto. No hay tal cosa como "descifrado de hash".

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más común hash?

Es 123456, como hash utilizando un protocolo criptográfico llamado MD5. El hecho de que sabemos que este hash corresponde a la contraseña más utilizada del mundo no debería ser reconfortante, y no lo es, porque MD5 se ha roto: el equivalente de ladrones en películas de atracción sabiendo exactamente cómo abrir una caja fuerte.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el formato de hash de contraseña por $ 6 $?

Las contraseñas que comienzan con “$ 5 $” o “$ 6 $” se interpretan como hash con el hash de contraseña de Linux SHA256 o SHA512, respectivamente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué sucede cuando hash una contraseña?

Hashing convierte su contraseña (o cualquier otro datos) en una breve cadena de letras y/o números utilizando un algoritmo de cifrado. Si se piratean un sitio web, los cibercriminales no tienen acceso a su contraseña. En cambio, solo obtienen acceso al “hash” cifrado creado por su contraseña.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el hash de contraseña por $ 6 $?

$ 6 – El prefijo de algoritmo de Hashing utilizado para esta contraseña. En este caso, es un hash SHA-512 (512 bits). Fue desarrollado originalmente por Ulrich Drepper para GNU libc. Compatible con Linux pero no común en otro lugar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes hacer algo con una contraseña hash?

Hashing significa que el atacante solo tendría acceso a un conjunto de contraseñas revueltas. Estos son inútiles a menos que el hacker pueda encontrar una manera de descifrarlos y revelar las contraseñas originales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el punto de hashing?

El hashing ayuda tanto a las firmas digitales en cifrado como a descifrar, que son algoritmos matemáticos utilizados para validar de manera rutinaria la autenticidad e integridad de un documento o mensaje digital. Las funciones hash transforman la firma digital antes del valor hash, y la firma se envía al receptor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué la gente hash contraseñas?

El hash de contraseña se define como colocar una contraseña a través de un algoritmo de hash (bcrypt, sha, etc.) para convertir el texto sin formato en una serie ininteligible de números y letras. Esto es importante para la higiene de seguridad básica porque, en el caso de una violación de seguridad, cualquier contraseña comprometida es ininteligible para el mal actor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los ejemplos de hash comunes?

Algunos algoritmos de Hashing Común incluyen MD5, SHA-1, SHA-2, NTLM y Lanman.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es $ 2 por contraseña de hash?

El prefijo "$ 2a $" o "$ 2B $" (o "$ 2y $") en una cadena hash en un archivo de contraseña de sombra indica que la cadena hash es un hash bcrypt en formato de cripta modular. Este es un desafortunado formato hash para tener que “romper”.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué hash una contraseña?

El hash de contraseña se define como colocar una contraseña a través de un algoritmo de hash (bcrypt, sha, etc.) para convertir el texto sin formato en una serie ininteligible de números y letras. Esto es importante para la higiene de seguridad básica porque, en el caso de una violación de seguridad, cualquier contraseña comprometida es ininteligible para el mal actor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden dos contraseñas tener el mismo hash?

La probabilidad de que dos usuarios con la misma contraseña obtengan hashes idénticos es insignificante; La probabilidad de que dos usuarios con diferentes contraseñas obtengan sales que producen resultados de hash idénticos también es insignificante.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de la vida real de hashing?

Ejemplo del mundo real de hash: contraseñas en línea

Cada vez que intenta iniciar sesión en su cuenta de correo electrónico, su proveedor de correo electrónico hahas la contraseña que ingresa y compara este hash con el hash que ha guardado. Solo cuando el partido de los dos hashes está autorizado para acceder a su correo electrónico.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de la vida real de una función hash?

Aplicaciones de algoritms de hashverificación de la integridad de mensajes y archivos. Una aplicación importante de hashs seguros es la verificación de la integridad de los mensajes.Generación y verificación de la firma.Verificación de contraseña.Prueba de trabajo.Identificador de archivo o datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hash es $ 1?

$ 1 $ es el prefijo utilizado para identificar hashes md5-crypt, siguiendo el formato de cripta modular. La sal es de 0-8 caracteres extraídos de la gama Regexp [./0-9-ZA-Z]; Proporcionar una sal de 48 bits (5PZSV9VA en el ejemplo).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de hashing?

Tipos de hash en la estructura de datos Hashing / encadenamiento separado / direccionamiento cerrado.Direccionamiento de hash / abre cerrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es un ejemplo simple de hashing?

El hash es una estructura de datos importante diseñada para resolver el problema de encontrar y almacenar datos de manera eficiente en una matriz. Por ejemplo, si tiene una lista de números 20000, y ha dado un número para buscar en esa lista, escaneará cada número en la lista hasta que encuentre una coincidencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo funciona la contraseña?

Hashing convierte su contraseña (o cualquier otro datos) en una breve cadena de letras y/o números utilizando un algoritmo de cifrado. Si se piratean un sitio web, los cibercriminales no tienen acceso a su contraseña. En cambio, solo obtienen acceso al “hash” cifrado creado por su contraseña.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 funciones hash utilizadas comúnmente?

Tipos de funciones hash método de división.Método de Mid Square.Método plegable.Método de multiplicación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que hash comienza con $ 2 $

Bcrypt hash

El prefijo "$ 2a $" o "$ 2B $" (o "$ 2y $") en una cadena hash en un archivo de contraseña de sombra indica que la cadena hash es un hash bcrypt en formato de cripta modular. Este es un desafortunado formato hash para tener que “romper”.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de hashing?

El hash es una estructura de datos importante diseñada para resolver el problema de encontrar y almacenar datos de manera eficiente en una matriz. Por ejemplo, si tiene una lista de números 20000, y ha dado un número para buscar en esa lista, escaneará cada número en la lista hasta que encuentre una coincidencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el hash en los términos de laicos?

Hashing es el proceso de transformar cualquier clave dada o una cadena de caracteres en otro valor. Esto generalmente se representa por un valor o clave de longitud fija más corta que representa y facilita la búsqueda o emplea la cadena original.