¿Qué es la contraseña de hash unidireccional??

Resumen del artículo

En este artículo, exploramos el concepto de funciones de hash unidireccional, su importancia para asegurar información confidencial y los diferentes tipos de algoritmos hash utilizados en la industria. También discutimos las ventajas de usar funciones hash unidireccionales en la autenticación y la diferencia entre las funciones de hash unidireccional y bidireccional.

Puntos clave:

1. Ejemplo de una contraseña hash: El hash SHA256 de “12345” es “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5”.

2. El hash unidireccional más seguro: SHA-256 se considera actualmente el algoritmo de hash más seguro, ampliamente utilizado por organizaciones e instituciones de software, incluida la U.S. gobierno.

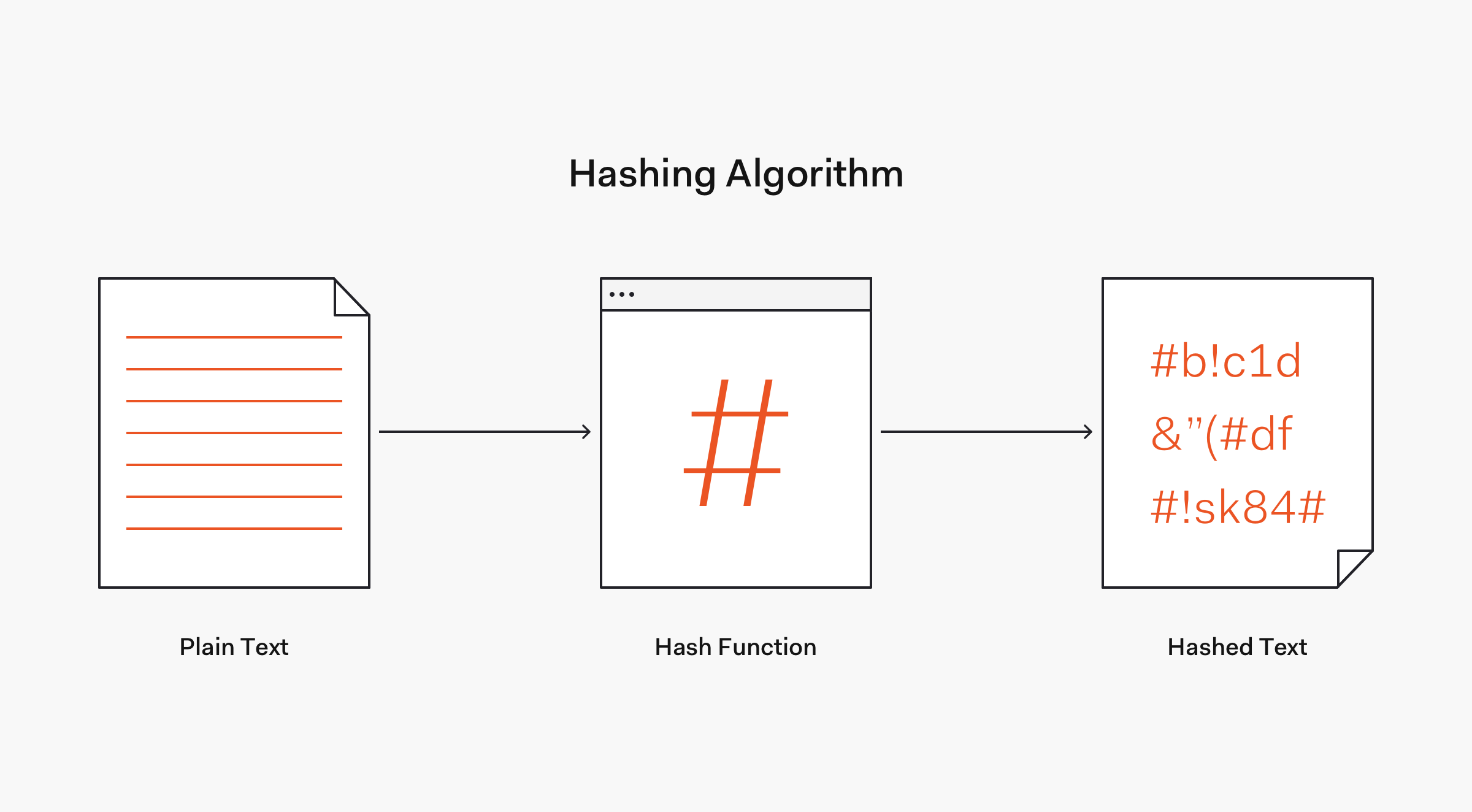

3. Definición de un hash unidireccional: Los algoritmos hash unidireccionales se utilizan para asignar entradas arbitrarias en salidas de tamaño fijo, por lo que es computacionalmente inviable encontrar dos entradas hash diferentes que producen la misma salida.

4. Diferencia entre un solo y dos vías: El cifrado es bidireccional, lo que permite que los datos se descifren y lean nuevamente, mientras que el hashing es unidireccional, luchando contra el texto sin formato en un resumen único que no se puede descifrar.

5. Masado de contraseña más común: El hash de contraseña más comúnmente utilizado, “123456”, se obtiene utilizando el protocolo criptográfico MD5, que se ha roto y ya no es seguro.

6. Ejemplos de algoritmos de Hashing Común: Algunos algoritmos de Hashing Común incluyen MD5, SHA-1, SHA-2, NTLM y Lanman.

7. Ventajas del hash unidireccional: Las funciones de hash unidireccional fuertes se pueden usar de forma segura varias veces y reducir rápidamente el tamaño del ClearText en los procesos de autenticación.

8. Tipos de algoritmos de hash unidireccional: El estándar hash seguro define cinco algoritmos hash seguros: SHA-1, SHA-224, SHA-256, SHA-384 y SHA-512. Estos algoritmos son iterativos y producen una representación condensada llamada Digest de mensajes.

Preguntas:

- ¿Cuál es un ejemplo de una contraseña hash??

Por ejemplo, el hash SHA256 de “12345” es “5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5” “. Si este hash se ve en una base de datos, sabemos que la contraseña del usuario es “12345”. - ¿Cuál es el hash unidireccional más seguro??

SHA-256 es actualmente el algoritmo de hashing más seguro. Nunca ha sido diseñado inversa y es ampliamente utilizado por organizaciones e instituciones de software, incluida la U.S. Gobierno, para proteger la información confidencial. - ¿Qué es un hash unidireccional??

Un algoritmo de hash unidireccional es un método que mapea las entradas largas arbitrarias en salidas de tamaño fijo. Es computacionalmente factible encontrar dos entradas diferentes que producen la misma salida. - ¿Cuál es la diferencia entre el hash unidireccional y el hash bidireccional??

En un proceso de cifrado bidireccional, los datos se pueden descifrarse y leer nuevamente, mientras que en un proceso de hashing unidireccional, el texto sin formato se vuelve un resumen único que no se puede descifrar. - ¿Cuál es la contraseña más común hash??

La contraseña más utilizada hash es “123456”, que se obtiene utilizando el protocolo criptográfico MD5. Sin embargo, MD5 se ha roto y ya no es seguro. - ¿Cuáles son algunos ejemplos de hash comunes??

Algunos algoritmos de Hashing Común incluyen MD5, SHA-1, SHA-2, NTLM y Lanman. - ¿Cuáles son las ventajas del hash unidireccional??

Las funciones de hash unidireccionales fuertes se pueden usar repetidamente sin comprometer la seguridad. También ayudan a reducir de manera rápida y segura el tamaño del ClearText en los procesos de autenticación. - ¿Cuáles son los tipos de hash unidireccional??

El estándar de hash seguro especifica cinco algoritmos de hash seguro: SHA-1, SHA-224, SHA-256, SHA-384 y SHA-512. Estos algoritmos son iterativos y producen una representación condensada llamada Digest de mensajes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de una contraseña hash?

Por ejemplo, el hash de SHA256 de "12345" es "5994471ABB01112AFCC18159F6CC74B4F511B99806DA59B3CAF5A9C173CACFC5" . Si este hash se ve en una base de datos, sabemos que la contraseña del usuario es "12345" 2.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el hash unidireccional más seguro?

SHA-256

Al momento de escribir, SHA-256 sigue siendo el algoritmo de hash más seguro que existe. Nunca ha sido diseñado inversa y es utilizado por muchas organizaciones e instituciones de software, incluida la U.S. Gobierno, para proteger la información confidencial.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es un hash unidireccional?

Compartir en Facebook Compartir en Twitter. Definición (s): algoritmos hash que mapean las entradas arbitrariamente largas en una salida de tamaño fijo de modo que sea muy difícil (computacionalmente inviable) encontrar dos entradas hash diferentes que producen la misma salida.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre el hash unidireccional y el hash de dos vías?

Dado que el cifrado es bidireccional, los datos se pueden descifrar, por lo que se puede legible nuevamente. El hash, por otro lado, es unidireccional, lo que significa que el texto sin formato se vuelve un resumen único, mediante el uso de una sal, que no se puede descifrar.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más común hash?

Es 123456, como hash utilizando un protocolo criptográfico llamado MD5. El hecho de que sabemos que este hash corresponde a la contraseña más utilizada del mundo no debería ser reconfortante, y no lo es, porque MD5 se ha roto: el equivalente de ladrones en películas de atracción sabiendo exactamente cómo abrir una caja fuerte.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los ejemplos de hash comunes?

Algunos algoritmos de Hashing Común incluyen MD5, SHA-1, SHA-2, NTLM y Lanman.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las ventajas del hash unidireccional?

Las funciones de hash unidireccionales fuertes se pueden usar repetidamente sin compromiso de seguridad. La principal ventaja de usar funciones de hash unidireccionales fuertes en la autenticación es que pueden reducir de manera rápida y segura el tamaño del ClearText.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tipos de hash unidireccional?

El estándar hash seguro especifica cinco algoritmos de hash seguros, SHA-1, SHA-224, SHA-256, SHA-384 y SHA-512. Los cinco algoritmos son funciones de hash iterativas y unidireccionales que pueden procesar un mensaje para producir una representación condensada llamada Digest de mensajes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es sha256 un hash unidireccional

El algoritmo SHA-256 genera un hash de 256 bits de tamaño fijo (32 bytes) casi único. Esta es una función unidireccional, por lo que el resultado no se puede descifrar al valor original. Actualmente, el hashing SHA-2 se usa ampliamente, ya que se considera el algoritmo de hashing más seguro en el campo criptográfico.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es md5 un hash unidireccional

El algoritmo de hashing MD5 (Mensaje-Digest) es una función criptográfica unidireccional que acepta un mensaje de cualquier longitud como entrada y devuelve como salida un valor de resumen de longitud fija que se utilizará para autenticar el mensaje original.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué se llama una función hash unidireccional?

Además, una función hash unidireccional está diseñada de tal manera que es difícil revertir el proceso, es decir, encontrar una cadena que se pone a un valor dado (de ahí el nombre de unidireccional.) Una buena función hash también hace que sea difícil encontrar dos cadenas que produzcan el mismo valor hash.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedes romper un hash de contraseña?

Hashcat es una herramienta poderosa que ayuda a descifrar los hash de contraseña. Hashcat admite la mayoría de los algoritmos de hash y puede funcionar con una variedad de modos de ataque. Para hacer cumplir la seguridad y proteger los hashes de los ataques, use contraseñas y sales seguras antes de hacer contraseñas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué contraseñas usan los hackers?

La mayoría de las contraseñas pirateables

| Posición | Contraseña |

|---|---|

| 1 | contraseña |

| 2 | 123456 |

| 3 | 12123456789 |

| 4 | invitado |

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el formato de hash de contraseña por $ 6 $?

Las contraseñas que comienzan con “$ 5 $” o “$ 6 $” se interpretan como hash con el hash de contraseña de Linux SHA256 o SHA512, respectivamente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo funcionan las funciones de hash unidireccional?

Una función hash unidireccional, también conocida como digest de mensajes, es una función matemática que toma una cadena de entrada de longitud variable y la convierte en una secuencia binaria de longitud fija que es computacionalmente difícil de invertir, es decir, generar la cadena original del hash.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de hashing?

Tipos de hash en la estructura de datos Hashing / encadenamiento separado / direccionamiento cerrado.Direccionamiento de hash / abre cerrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre SHA256 y SHA-2 256?

La diferencia básica entre SHA1 vs. SHA256 o SHA1 vs SHA2 es la longitud de la clave utilizada para cifrar los datos transferidos en línea. SHA1 utiliza la tecla de 160 bits para cifrar datos, mientras que SHA256 usa la tecla de 256 bits de largo para cifrar datos. SHA2 es una familia de algoritmos desarrollados por el gobierno de los Estados Unidos para asegurar los datos en línea.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre SHA256 y SHA 256?

Respuesta. No hay diferencia técnica entre el algoritmo de hash SHA256 y SHA-256.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que hace que un hash funcione unidireccional

Una función hash unidireccional, también conocida como digest de mensajes, es una función matemática que toma una cadena de entrada de longitud variable y la convierte en una secuencia binaria de longitud fija que es computacionalmente difícil de invertir, es decir, generar la cadena original del hash.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la función hash unidireccional md5?

El algoritmo de hashing MD5 (Mensaje-Digest) es una función criptográfica unidireccional que acepta un mensaje de cualquier longitud como entrada y devuelve como salida un valor de resumen de longitud fija que se utilizará para autenticar el mensaje original.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo obtienen los hackers tu contraseña hash?

Los piratas informáticos podrían obtener los hash de contraseña del servidor en el que se almacenan de varias maneras. Estos incluyen a través de empleados descontentos, inyecciones de SQL y una variedad de otros ataques. Ya sea que la organización tenga buena seguridad o mala seguridad, la posibilidad de que se robe que los hashes de contraseña sean robados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo encuentran los hackers contraseñas de hash?

Un criminal podría usar un ataque de diccionario para ejecutar contraseñas populares y predecibles a través de algoritmos de hash de uso común. En cambio, un atacante a menudo usará un ataque de diccionario para descifrar las contraseñas filtradas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más fácil para hackear?

Las 10 contraseñas más fáciles para hack123456.contraseña.bienvenido.ninja.ABC123.123456789.12345678.luz solar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las contraseñas más difíciles para hackear?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es $ 2 por contraseña de hash?

El prefijo "$ 2a $" o "$ 2B $" (o "$ 2y $") en una cadena hash en un archivo de contraseña de sombra indica que la cadena hash es un hash bcrypt en formato de cripta modular. Este es un desafortunado formato hash para tener que “romper”.