¿Para qué es la herramienta??

Beneficios de Nikto

1. Escaneo de vulnerabilidad del servidor web: Nikto es muy adecuado para escanear vulnerabilidades relacionadas con el servidor web para pequeñas y medianas empresas.

2. Verifique los archivos predeterminados del servidor: Se puede usar para verificar los archivos predeterminados del servidor y las configuraciones erróneas de seguridad.

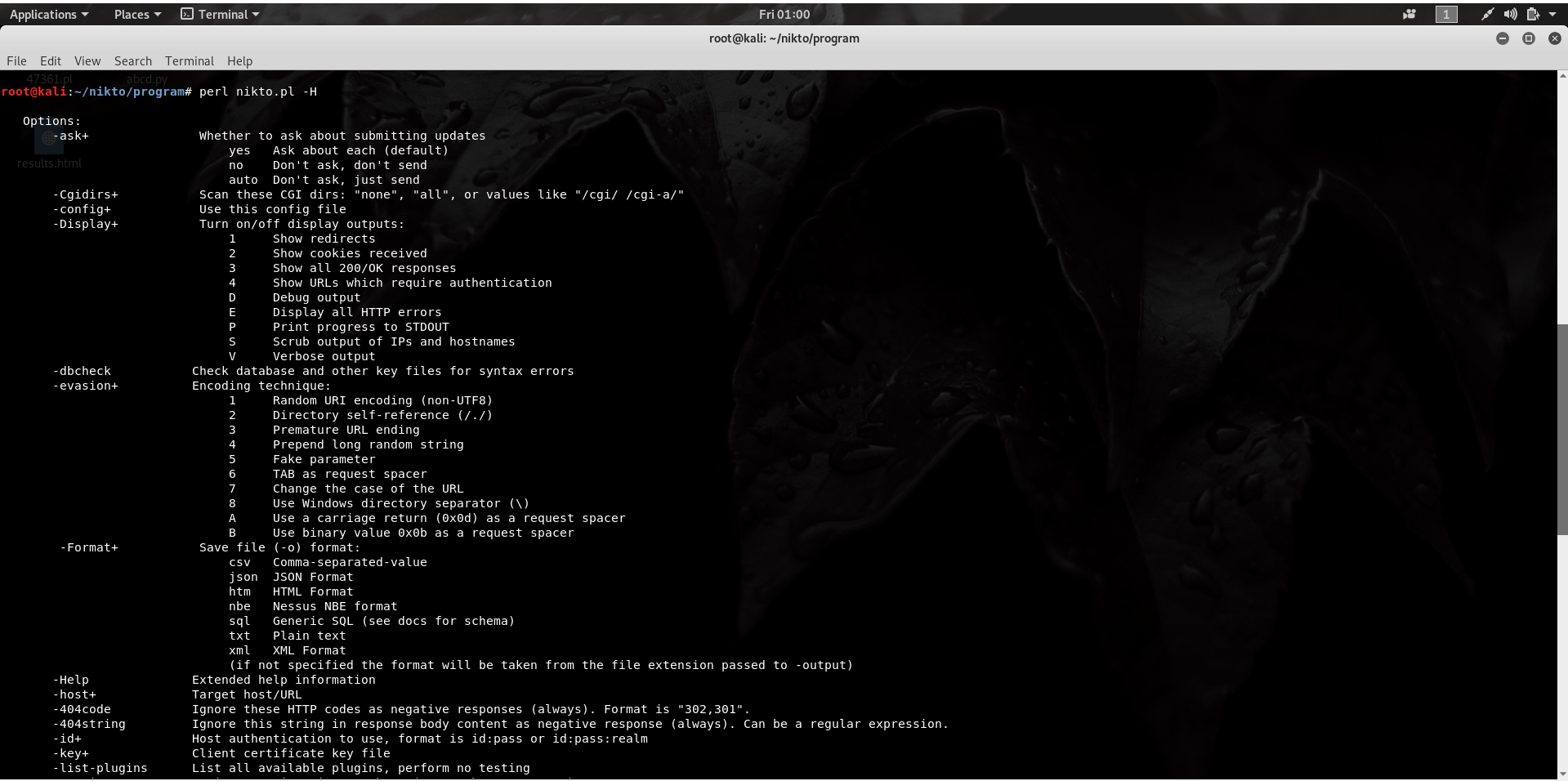

3. Herramienta basada en CLI: Nikto es una herramienta de línea de comandos, que permite una fácil automatización e integración en scripts.

4. Fuente abierta: Nikto es un escáner de vulnerabilidad de código abierto, que proporciona flexibilidad y la capacidad de personalizarlo según los requisitos específicos.

5. Actualizado constantemente: La herramienta se mantiene y actualiza activamente, lo que garantiza la inclusión de nuevas vulnerabilidades y controles de seguridad.

6. Escaneo rápido: Los escaneos de Nikto se pueden realizar rápidamente, lo que permite una identificación eficiente de posibles problemas de seguridad.

7. Admite múltiples sistemas operativos: Se puede usar en varios sistemas operativos, incluidos Windows, Linux y MacOS.

8. Informes detallados: Nikto genera informes detallados, proporcionando una descripción completa de las vulnerabilidades descubiertas.

9. Prueba de seguridad de aplicaciones web: Junto con el escaneo del servidor, Nikto también se puede usar para realizar pruebas básicas de seguridad de aplicaciones web.

10. Libre de costo: Nikto es una herramienta gratuita, lo que la convierte en una opción accesible para organizaciones con limitaciones presupuestarias.

15 preguntas únicas sobre Nikto

1. ¿Cuáles son los beneficios de Nikto?? (Respondido arriba)

2. ¿Cómo difiere Nikto de Nessus?? (Respondido arriba)

3. ¿Nikto es comúnmente utilizado por los piratas informáticos?? Nikto es un escáner de vulnerabilidad de línea de comandos gratuito que los hackers pueden utilizar para buscar lagunas conocidas en los sistemas.

4. ¿Cuál es la diferencia entre NMAP y Nikto?? NMAP es una herramienta de línea de comandos versátil utilizada para la exploración de la red y la auditoría de seguridad, mientras que Nikto se enfoca específicamente en el escaneo de vulnerabilidad del servidor web.

5. ¿Se pueden detectar escaneos de Nikto?? Cualquier monitoreo de registro de servidor web, detección de intrusos basada en host (HID) o detección de intrusos basada en la red (NIDS) debería poder detectar un escaneo NIKTO.

6. ¿Cuánto tiempo lleva un escaneo Nikto? Un escaneo Nikto completo puede tardar aproximadamente 45 minutos en completarse, dependiendo del tamaño y la complejidad del servidor de destino.

7. ¿Es Nikto un escáner de vulnerabilidad automatizado?? Sí, Nikto es un escáner de vulnerabilidades automatizado y de código abierto diseñado específicamente para servidores web.

8. ¿Qué dispositivos usan los hackers comúnmente para piratear?? Los piratas informáticos pueden usar varios dispositivos y herramientas, como Ubertooth One para ataques Bluetooth, o.Cable de élite mg para piratería sigilosa, patito de goma USB para explotar vulnerabilidades USB, coco wifi para enrutadores atacantes, chameleonmini para ataques RFID y observación de las redes Wi-Fi Wii-Fi.

9. ¿Cómo puede Nikto ayudar a mejorar la seguridad del servidor web?? Al escanear regularmente los servidores web con Nikto, se pueden identificar y abordar las vulnerabilidades de seguridad y las configuraciones erróneas, mejorando así la postura general de seguridad.

10. ¿Hay algún limitaciones o inconvenientes del uso de Nikto?? Nikto es una herramienta de línea de comandos, lo que significa que puede no ser adecuado para los usuarios que prefieren una interfaz gráfica de usuario (GUI). Además, se centra principalmente en las vulnerabilidades del servidor web y no realiza pruebas de seguridad integrales de aplicaciones web.

11. ¿Se puede integrar Nikto en flujos de trabajo de seguridad automatizados?? Sí, dado que Nikto es una herramienta de línea de comandos, se puede integrar fácilmente en flujos de trabajo de seguridad automatizados y scripts.

12. ¿Con qué frecuencia se deben realizar los escaneos de Nikto?? Se deben realizar escaneos de Nikto regulares, especialmente después de cualquier cambio o actualización de la configuración del servidor web, para garantizar que se identifiquen y mitigen nuevas vulnerabilidades.

13. ¿Nikto proporciona alguna recomendación o pasos de remediación?? Nikto se centra principalmente en el descubrimiento de vulnerabilidad y no proporciona pasos de remediación específicos. Sin embargo, los informes detallados generados por Nikto pueden ayudar a los equipos de seguridad a identificar áreas potenciales para la mejora.

14. ¿Es Nikto adecuado para pequeñas y medianas empresas?? Sí, Nikto es muy adecuado para pequeñas y medianas empresas, ya que es una herramienta gratuita que puede escanear eficientemente los servidores web para vulnerabilidades.

15. ¿Se puede utilizar Nikto junto con otras herramientas de seguridad?? Sí, Nikto se puede integrar en un conjunto de herramientas de seguridad más amplio y utilizar junto con otras herramientas de escaneo y soluciones de seguridad para obtener una vista integral de la postura de seguridad del servidor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los beneficios de Nikto?

Nikto es muy adecuado para escanear vulnerabilidades relacionadas con el servidor web para pequeñas y medianas empresas. Podemos utilizarlo para verificar los archivos predeterminados del servidor y las configuraciones erróneas de seguridad. No es adecuado para algunos usuarios porque es una herramienta basada en CLI y no una GUI basada en la GUI.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre Nessus y Nikto?

Nessus no se limita a escanear solo servidores web; Escanea cada puerto de la máquina, para encontrar vulnerabilidades para cualquier software que la máquina esté ejecutando. Nikto, por otro lado, es una herramienta para escanear vulnerabilidades en el lado del servidor web y los archivos solo en servidores web.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Nikto es utilizado por hackers?

Nikto es un escáner de vulnerabilidad de línea de comando gratuita. Este tipo de software busca la presencia de lagunas que se sabe que son utilizadas por hackers que desean colarse en un sistema o enviarle malware a él.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre NMAP y Nikto?

La diferencia entre NMAP y Nikto:

Es una herramienta de línea de comandos que se puede usar en varios sistemas operativos y es altamente personalizable. Por otro lado, Nikto es un escáner de servidor web que prueba los servidores web para posibles vulnerabilidades y problemas de seguridad.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Se puede detectar nikto

Cualquier monitoreo de registro de servidor web, detección de intrusos basada en host (HID) o detección de intrusos basada en la red (NIDS) debe detectar un escaneo NIKTO.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo debe tomar un escaneo de Nikto?

45 minutos

¿Cuánto tiempo puede tomar un escaneo Nikto un escaneo Nikto completo puede tardar 45 minutos en ejecutarse?. Para tener una idea de la naturaleza extensa de cada ejecución de investigación, el sistema Nikto tiene una lista de 6.700 archivos para buscar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es Nikto un escáner de vulnerabilidad automatizado?

Nikto es un escáner de vulnerabilidad de código abierto, escrito en Perl y lanzado originalmente a fines de 2001, que proporciona un escaneo de vulnerabilidad adicional específico para los servidores web.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué dispositivos usan los hackers para hackear?

El Ubertooth One le permite morder el cable de Elite de Bluetooth.El nuevo patito de goma USB es más peligroso que nunca.El coco wifi es el gemelo malvado de un enrutador.El Chameleonmini es una llave de esqueleto para RFID.El reloj DeAuther es el portátil más molesto del mundo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hace Nikto en Linux?

Nikto es un escáner de vulnerabilidad de línea de comandos de código abierto que escanea los servidores web para archivos potencialmente peligrosos, versiones obsoletas, archivos de configuración del servidor y otros problemas. Es una herramienta popular, fácil de usar y muy potente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo escane los hackers para las vulnerabilidades?

Los atacantes pueden recopilar información crítica de la red, como el mapeo de sistemas, enrutadores y firewalls, con herramientas simples como Traceroute, que son comandos de diagnóstico de redes informáticas. También pueden usar herramientas como Cheops, una herramienta de administración de red, para agregar funcionalidad de barrido junto con lo que renderiza Traceroute.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de funcionalidad proporciona Nikto para el Pentester?

Nikto permite a los pentesteros, piratas informáticos y desarrolladores examinar un servidor web para encontrar problemas potenciales y vulnerabilidades de seguridad, que incluyen: configuraciones erróneas de servidor y software. Archivos y programas predeterminados. Archivos y programas inseguros.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo usan los hackers escáneres de vulnerabilidad?

Los escáneres de vulnerabilidad a menudo tienen miles de pruebas automatizadas a su disposición, y al investigar y recopilar información sobre sus sistemas, pueden identificar agujeros de seguridad que los piratas informáticos podrían utilizar información confidencial, obtener acceso no autorizado a los sistemas o causar una interrupción general a la interrupción general. su …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué código usan la mayoría de los hackers?

PHP, C, C+, SQL, Python y Ruby son los lenguajes de programación básicos que usan los hackers éticos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿A qué tienen acceso los hackers los hackers en su teléfono?

Los piratas informáticos también pueden usar Keyloggers y otro software de seguimiento para capturar las pulsaciones de teclas de su teléfono y grabar lo que escribe, como consultas de búsqueda, credenciales de inicio de sesión, contraseñas, detalles de la tarjeta de crédito y otra información confidencial.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es Nikto fácil de usar?

Es muy fácil de usar. Nikto es un escáner/analizador de servidor web rápido, extensible y de código abierto, escrito en Perl.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que sucede en un escaneo de vulnerabilidad

El escaneo de vulnerabilidad es el proceso de identificar las debilidades y fallas de seguridad en los sistemas y el software que se ejecutan en ellos. Este es un componente integral de un programa de gestión de vulnerabilidad, que tiene un objetivo general: proteger a la organización de las infracciones y la exposición de datos confidenciales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Está escaneando para vulnerabilidades ilegales

También debe asegurarse de tener el permiso del propietario de un sitio objetivo para llevar a cabo escaneo de vulnerabilidad antes de comenzar cualquier actividad. Hacerlo sin permiso es ilegal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de vulnerabilidades no encontrarán por un escáner de vulnerabilidades?

Los escáneres de vulnerabilidad no pueden detectar vulnerabilidades para las cuales no tienen una prueba, complemento o firma. Las firmas a menudo incluyen números de versión, huellas digitales de servicio o datos de configuración.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres tipos de escáneres de vulnerabilidad?

Los mejores tipos de escáneres de vulnerabilidad son:

Escáner de vulnerabilidad de la aplicación web. Escáner de vulnerabilidad de red. Escáner de vulnerabilidad basado en host.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la cosa más pirateada?

Uno de los trucos más recientes y más recientes de la historia es la violación de la API de LinkedIn de 2021. Los registros personales de más de 700 millones de usuarios, el 92% de la base de usuarios, fueron raspados de la plataforma y puestos a la venta en un foro de hackers. Por qué pasó esto

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿A qué tienen acceso los piratas informáticos?

Los piratas informáticos acceden ilegalmente a dispositivos o sitios web para robar la información personal de las personas, que utilizan para cometer los crímenes como el robo. Muchas personas compran, bancarias y pagan facturas en línea.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede saber si alguien tiene acceso remoto a su teléfono?

Firma de que alguien tiene acceso remoto a su teléfono

La batería se drena rápidamente incluso cuando no está en uso. Uso de datos más alto de lo habitual. Ruidos en segundo plano cuando estás en una llamada telefónica. Recibe mensajes, correos electrónicos o notificaciones inusuales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es mejor que Nikto?

Veracode. Veracode es una plataforma de seguridad de aplicaciones que realiza cinco tipos de análisis; Análisis estático, análisis dinámico, análisis de composición de software, pruebas de seguridad de aplicaciones interactivas y pruebas de penetración.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué un hacker usaría un escaneo de vulnerabilidad?

Los escaneos de vulnerabilidad revelan defectos conocidos y el nivel de amenaza que pueden llevar en función de las formas en que los hackers los explotan.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 tipos principales de vulnerabilidades?

Los cuatro tipos principales de vulnerabilidades en la seguridad de la información son las vulnerabilidades de la red, las vulnerabilidades del sistema operativo, las vulnerabilidades de proceso (o procedimiento) y las vulnerabilidades humanas.