¿Cuáles son las dos causas más comunes de pérdida de datos??

Resumen del artículo:

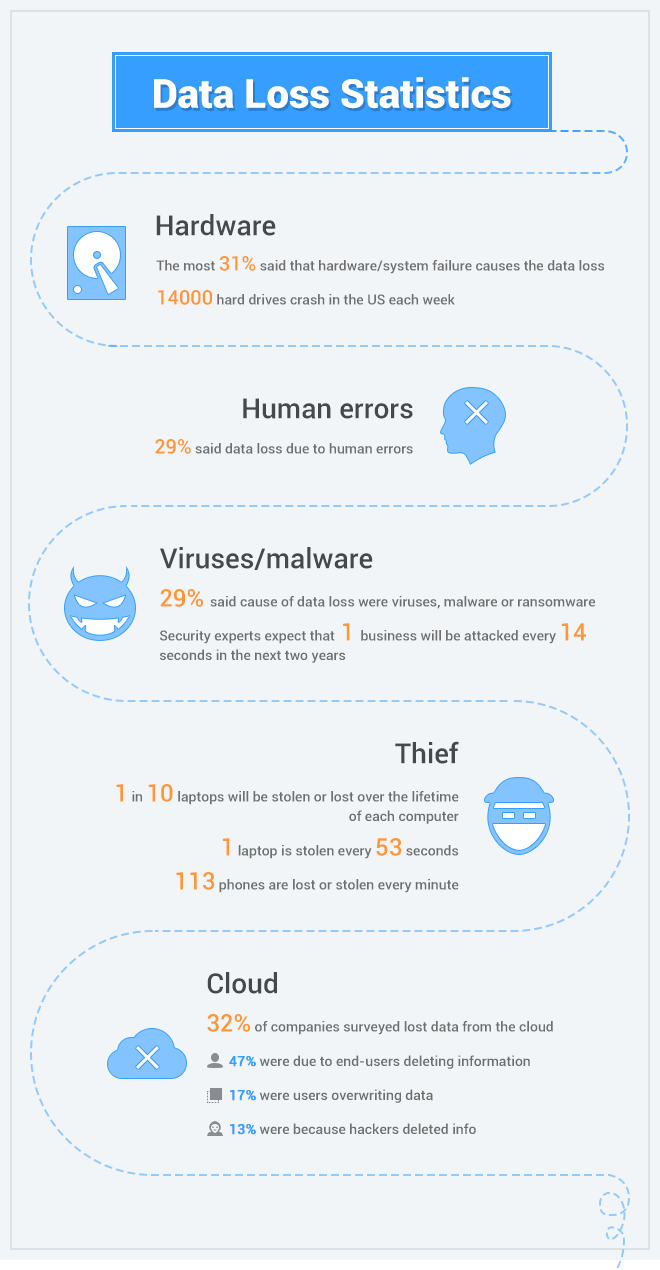

La pérdida de datos puede ocurrir a través de diversos medios, incluidas acciones intencionales como la eliminación de archivos o programas, así como acciones no intencionales como la eliminación accidental. Otras causas de pérdida de datos incluyen fallas de potencia, desastres naturales y delitos.

La pérdida de integridad de los datos es causada comúnmente por actos maliciosos como malware, piratería y otras amenazas cibernéticas. Estos actos pueden conducir al robo, alteración o destrucción de datos valiosos, comprometiendo tanto la integridad de los datos como la seguridad.

Las cinco causas principales de la pérdida de datos para las empresas son errores humanos, falla de hardware, malware y otros ataques cibernéticos, eliminación de archivos accidentales y amenazas como el ransomware y la falla del servidor.

Las causas involuntarias de la pérdida de datos incluyen mal funcionamiento del hardware, corrupción del software, error humano, desastres naturales, migraciones, cortes de energía y apagados inadecuados del sistema. El mal funcionamiento del hardware es particularmente común en la causa de la pérdida de datos.

Hay tres tipos comunes de datos: datos numéricos, datos categóricos y datos originales.

La pérdida se puede experimentar en tres formas: dolor físico, emocional y mental. Estas formas pueden manifestarse como sentimientos de pérdida, frustración e ira.

Las cuatro causas comunes de las violaciones de datos son amenazas internas debido al mal uso del acceso privilegiado, contraseñas débiles y robadas, aplicaciones sin parpadillas, malware, ingeniería social y ataques físicos.

La integridad de los datos se puede destruir a través del error humano o los actos maliciosos. Las alteraciones accidentales durante la transferencia de datos y la piratería son ejemplos de compromiso o destrucción de la integridad de los datos.

Preguntas:

-

¿Cuáles son las formas comunes de pérdida de datos??

Los tipos de pérdida de datos incluyen acciones, fallas, desastres y delitos intencionales y no intencionales. -

¿Cuál es la causa más común de pérdida de integridad de datos??

Los actos maliciosos como el malware, la piratería y las amenazas cibernéticas son las causas más comunes de pérdida de integridad de datos. -

¿Cuáles son las cinco causas principales de pérdida de datos??

Las cinco causas principales de la pérdida de datos para las empresas son errores humanos, falla de hardware, malware y ataques cibernéticos, eliminación de archivos accidentales, ransomware y falla del servidor. -

¿Qué puede ocurrir la pérdida de datos??

La pérdida de datos puede ocurrir por causas involuntarias, como el mal funcionamiento del hardware, la corrupción del software, el error humano, los desastres naturales, las migraciones, los cortes de energía y el cierre inadecuado del sistema. -

¿Cuáles son los 3 tipos de datos más comunes??

Los tres tipos de datos más comunes son datos numéricos, datos categóricos y datos originales. -

¿Cuáles son los tres tipos de pérdida??

Los tres tipos de pérdidas son el dolor físico, emocional y mental, lo que puede evocar sentimientos de pérdida, frustración e ira. -

¿Cuáles son las 4 causas comunes de violaciones de datos??

Las cuatro causas comunes de violaciones de datos son amenazas internas, contraseñas débiles y robadas, aplicaciones sin parches, malware, ingeniería social y ataques físicos. -

¿Cuáles son dos formas en que se puede destruir la integridad de los datos??

La integridad de los datos puede comprometerse a través de errores humanos o actos maliciosos, como alteraciones accidentales durante la transferencia o piratería de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las formas comunes de pérdida de datos?

Tipo de procedimiento.Acción intencional. Eliminación intencional de un archivo o programa.Acción involuntaria. Eliminación accidental de un archivo o programa.Falla. Falla de energía, lo que resulta en datos en la memoria volátil que no se guardan en la memoria permanente.Desastre. Desastre natural, terremoto, inundación, tornado, etc.Delito.

Cacheedsimilar

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la causa más común de pérdida de integridad de datos?

Actos maliciosos.

El malware, la piratería y otras amenazas cibernéticas pueden robar, alterar o destruir datos valiosos. Esto puede resultar en una pérdida de integridad de datos y seguridad de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las cinco causas principales de pérdida de datos?

Las principales causas de la pérdida de datos para las empresas son errores humanos, falla de hardware, malware y otras formas de ataques cibernéticos. Día a día, la razón más común por la cual las empresas pierden datos es que los archivos se eliminan accidentalmente. Sin embargo, las amenazas como el ransomware y la falla del servidor tienden a causar el mayor daño.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puede ocurrir la pérdida de datos?

Las causas involuntarias comunes de la pérdida de datos incluyen mal funcionamiento del hardware, corrupción del software, error humano y desastres naturales. Los datos también se pueden perder durante las migraciones y en cortes de energía o paradas inadecuadas de los sistemas. El mal funcionamiento del hardware es la causa más común de los datos perdidos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de datos más comunes?

Los datos estadísticos se dividen ampliamente en datos numéricos, datos categóricos y datos originales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres tipos de pérdida?

El dolor físico, emocional y mental se siente muy similar a la pérdida de un ser querido, lo que pone en primer plano los sentimientos de pérdida, frustración y enojo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 causas comunes de violaciones de datos?

Seis causas comunes de la incrustación de datos 1. Amenazas internas debido al mal uso del acceso privilegiado.Causa 2. Contraseñas débiles y robadas.Causa 3. Aplicaciones sin parpadear.Causa 4. Malware.Causa 5. Ingeniería social.Causa 6. Ataques físicos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son dos formas en que se puede destruir la integridad de los datos?

La integridad de los datos puede comprometerse a través del error humano o, lo que es peor, a través de actos maliciosos. Los datos que se alteran accidentalmente durante la transferencia de un dispositivo a otro, por ejemplo, pueden ser comprometidos o incluso destruidos por los piratas informáticos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de prevención de pérdidas de datos?

La prevención de la pérdida de datos es un enfoque para la seguridad de los datos que implementa un conjunto de procesos, procedimientos y herramientas para evitar la pérdida, el mal uso o el acceso no autorizado de la información confidencial. Tres tipos de prevención de pérdidas de datos son DLP de red, DLP de punto final y DLP en la nube.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo puede prevenir la pérdida de datos?

¿Cuáles son buenas formas de evitar la pérdida de datos en sus archivos?.Proteja su hardware.Educar a sus empleados sobre la fuga de datos.Mantenga su computadora limpia.Aplicar un software antivirus y antimalware.Asegúrese de que los datos confidenciales estén encriptados.Mantenga los parches de software actualizados.Desarrollar políticas de seguridad sólidas para dispositivos y puntos finales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres pasos para la pérdida de datos?

Explicación: Los tres pasos de la prevención de la pérdida de datos son: identificar, descubrir y clasificar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 2 tipos principales de datos?

Hay dos tipos generales de datos: cuantitativos y cualitativos y ambos son igualmente importantes. Utiliza ambos tipos para demostrar efectividad, importancia o valor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 4 tipos de datos más comunes?

4 tipos de datos: nominal, ordinal, discreto, continuo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 2 tipos de pérdidas en el seguro?

Una pérdida en términos de seguro es una reducción en el valor de los activos o la propiedad o el daño de dichos activos o propiedades debido a un accidente, desastre natural, desastre provocado por el hombre u otros riesgos. Las pérdidas se dividen en una de las dos categorías en términos de seguro de propiedad: pérdida directa o pérdida indirecta.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles dirías que son las tres causas más comunes de pérdidas?

No es sorprendente ver el fuego, la catástrofe natural, la tormenta y el daño por el agua que representa la mayor parte del valor de todas las reclamaciones en el país. Los incidentes de mano de obra defectuosos son otra causa importante de pérdida.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de violaciones de datos?

Credenciales de inicio de sesión robadas, fondos robados o una filtración de propiedad intelectual son todo tipo de violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los dos tipos principales de violaciones de seguridad?

Los tipos de explotación de incumplimiento de seguridad atacan una vulnerabilidad del sistema, como un sistema operativo fuera de fecha.Las contraseñas débiles pueden ser agrietadas o adivinadas.Los ataques de malware, como los correos electrónicos de phishing, se pueden usar para ingresar.Descargas de transmisión Utilice virus o malware entregado a través de un sitio web comprometido o falsificado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las dos formas en que se pueden robar los datos?

Una fuga de datos ocurre cuando los datos confidenciales se expusen accidentalmente, ya sea en Internet o en discos o dispositivos duros perdidos. Esto permite que los cibercriminales obtengan acceso no autorizado a datos confidenciales sin esfuerzo por su parte. Por el contrario, una violación de datos se refiere a ataques cibernéticos intencionales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 métodos principales para destruir datos?

Si no se destruye adecuadamente los datos sobre los activos de TI al final de la vida, puede conducir a infracciones graves de la protección de datos y las políticas de privacidad, problemas de cumplimiento y costos adicionales. Hay tres opciones principales para la destrucción de datos: 1) sobrescribe, 2) delgáusula y 3) destrucción física.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 formas en que se pueden robar datos?

Aquí hay cinco formas en que los piratas informáticos pueden acceder a sus sistemas, ver sus archivos y robar sus datos si no tiene cuidado.Malware. Uno de los métodos de ataque de robo de datos más conocidos que existen es el malware.Contraseñas comprometidas.Conexiones a Internet no garantizadas.Secuestro de datos.Phishing e ingeniería social.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los dos tipos de DLP?

DLP de red: monitorea y protege todos los datos en uso, en movimiento o en reposo en la red de la compañía, incluida la nube. DLP de punto final: monitorea todos los puntos finales, incluidos los servidores, computadoras, computadoras portátiles, teléfonos móviles y cualquier otro dispositivo en el que se usen, se muevan o guarden los datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se resuelve la pérdida de datos?

Cómo prevenir la pérdida de datos en 10 maneras diferentes en sus archivos.Proteja su hardware.Educar a sus empleados sobre la fuga de datos.Mantenga su computadora limpia.Aplicar un software antivirus y antimalware.Asegúrese de que los datos confidenciales estén encriptados.Mantenga los parches de software actualizados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo restauro la pérdida de datos?

¿Cómo recupero los datos perdidos 5 pasos para la recuperación de datos? Uso de todos los dispositivos afectados.Detalles registrados sobre lo que sucedió.Decidir qué método de recuperación de datos usar.Póngase en contacto con un profesional de TI para obtener apoyo.Evitar futuros incidentes de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las dos 2 fuentes de datos?

Los datos se pueden recopilar de dos lugares: fuentes internas y externas. La información recopilada de fuentes internas se denomina “datos primarios”, mientras que la información recopilada de referencias externas se denomina “datos secundarios.”Para el análisis de datos, todo debe recopilarse a través de la investigación primaria o secundaria.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 2 tipos de datos y cómo son diferentes?

Hay dos tipos de datos principales: numéricos y categóricos. Los datos numéricos son cuantitativos y pueden representarse por números. Los datos categóricos son cualitativos y pueden estar representados por etiquetas o nombres.