Jak používáte n mapu?

Shrnutí článku: Co je NMAP a jak jej používáte?

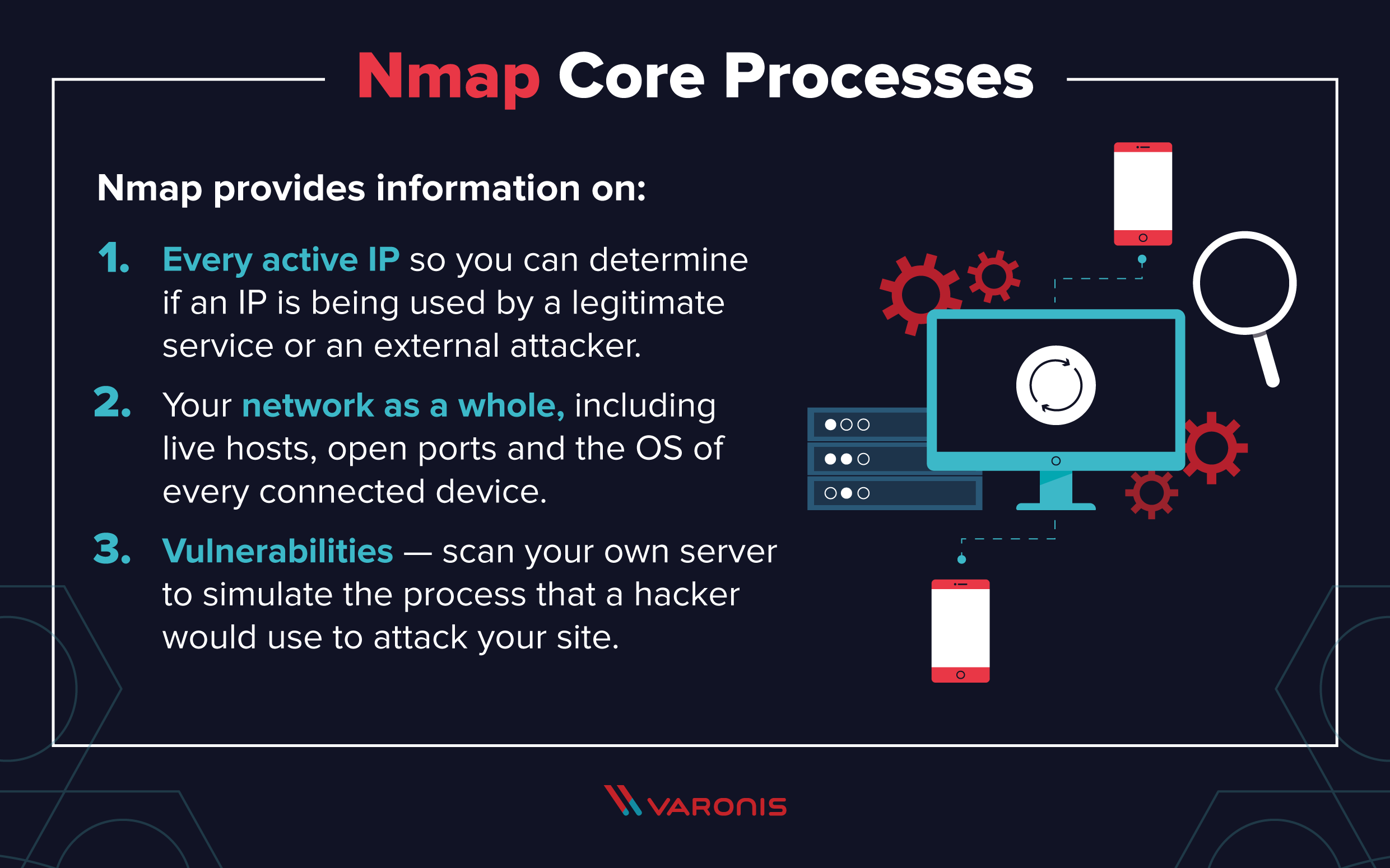

NMAP je software pro audit a skenování sítě s otevřeným zdrojovým kódem navrženým společností Gordon Lyon. Používá IP pakety k identifikaci aktivních hostitelů a IPS v síti a poskytuje podrobné informace o každém hostiteli a IP, včetně operačních systémů, které provozují.

Zde jsou klíčové body o NMAP:

- NMAP se používá pro rychlé a podrobné skenování síťového provozu.

- Může identifikovat hostitele a IP aktivní v síti.

- Poskytuje informace o operačních systémech běžících na každém hostiteli.

- Příklady využití NMAP zahrnují skenování vyhrazených portů TCP na konkrétním stroji, skenování specifických portů na řadě IP a generování protokolů.

- NMAP lze použít k provádění skenování portů pomocí různých možností, jako je skenování specifických portů nebo řada portů.

- Hackeři mohou použít NMAP k identifikaci zranitelných portů a jejich využití, ale také ji využívají společnosti IT bezpečnosti k simulaci potenciálních útoků a testovacích zranitelnosti systému.

- NMAP je výkonný nástroj pro mapování sítě, kontrolu zranitelnosti a skenování portů.

15 jedinečných otázek o NMAP:

- Jak funguje NMAP? NMAP pracuje pomocí IP paketů k identifikaci aktivních hostitelů a IPS v síti a analýzou těchto paketů, aby poskytoval podrobné informace o každém hostiteli a IP.

- Jaké jsou příklady používání NMAP? Příklady využití NMAP zahrnují skenování vyhrazených portů TCP na konkrétním stroji, skenování specifických portů na řadě IP a generování protokolů.

- Jak mohu provést skenování portů s NMAP? Existuje několik způsobů, jak provést skenování portů s NMAP, jako je skenování specifických portů nebo řada portů pomocí možnosti -P.

- Může NMAP skenovat všechny porty? Ano, můžete naskenovat všechny porty pomocí příkazu “NMAP -P– <cílová>,„Který skenuje porty 0 až 65 535.

- Jak hackeři používají NMAP? Hackeři mohou použít NMAP k identifikaci zranitelných portů na systému, spustit cílené útoky a využívat zranitelnosti.

- Co je NMAP jednoduchými slovy? NMAP, zkratka pro síťový mapovač, je software pro audit a skenování sítě navržený tak, aby rychle analyzoval sítě a hostitele.

- Jaké jsou hlavní funkce NMAP? Mezi hlavní funkce NMAP patří kontrola zranitelnosti, skenování portů a síťové mapování.

- Jak mohu naskenovat jeden port s NMAP? Chcete -li skenovat jeden port, můžete použít příkaz “NMAP -P <přístav> <cílová>.”

- Jaký je příkaz pro generování protokolů s NMAP? Příkaz pro generování protokolů s NMAP je „NMAP -PN -P80 -Ox Logs/PB -Port80Scan.XML -OG protokoly/PB -port80scan.gnmap <cílová>.”

- Je NMAP bezplatným a open-source nástrojem? Ano, NMAP je bezplatný a open-source nástroj.

- Může být NMAP použit pro skenování sítě? Ano, NMAP je navržen pro skenování a mapování sítě.

- Jaké jsou výhody používání NMAP? Některé výhody používání NMAP zahrnují rychlé a podrobné skenování sítě, schopnost identifikovat operační systémy a pomoc při hodnocení zranitelnosti.

- Lze NMAP použít pro bezpečnostní audit? Ano, NMAP se běžně používá pro bezpečnostní audit k identifikaci potenciálních zranitelnosti v sítích a systémech.

- Podporuje NMAP skenování specifických portů podle protokolu? Ano, NMAP podporuje skenování specifických portů pomocí protokolu pomocí možnosti -p.

- Jak mohu skenovat řadu IP s NMAP? Chcete -li skenovat rozsah IPS, můžete použít příkaz “NMAP -ss -O <Rozsah IP>.”

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Co je NMAP a jak jej používáte

NMAP staví na předchozích nástrojích pro audit sítě, aby poskytoval rychlé a podrobné skenování síťového provozu. Funguje pomocí ip paketů k identifikaci hostitelů a IP aktivních v síti a poté analyzujte tyto pakety, aby poskytovaly informace o každém hostiteli a IP, jakož i operační systémy, které běží.

V mezipaměti

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak používat NMAP s příklady

PříkladynMap -V Scanme.NMAP.org. Tato možnost skenuje všechny vyhrazené porty TCP na stroji Scanme.NMAP.org .NMAP -ss -o Scanme.NMAP.org/24.NMAP -SV -P 22,53,110,143 4564 198.116.0-255.1-127.NMAP -V -Ir 100000 -pn -P 80.NMAP -PN -P80 -OX LOGS/PB -port80SCAN.XML -OG protokoly/PB -port80scan.GNMAP 216.163.128.20/20.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak používat NMAP k provedení skenování portů

Existuje několik způsobů, jak použít možnost NMAP -P: Seznam portů oddělený čárkami: $ nmap -p80,443 localhost.Řada portů označená spojovníky: $ nMap -P1-100 localhost.Alias pro všechny porty od 1 do 65535: # nmap -p- localhost.Specifické porty podle protokolu: # NMAP -PT: 25, U: 53 <cílová>Název služby: # nmap -p smtp <cílová>

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Co jsou příkazy NMAP

NMAP se používá k identifikaci zařízení připojených k síti pomocí IP paketů. Lze jej také použít k získání informací o službách běžících v síti a OS.

V mezipaměti

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak hackeři používají NMAP

Hackeři však mohou také použít NMAP pro přístup k nekontrolovaným portům v systému. Mohou spustit NMAP na cílený přístup, identifikovat zranitelnosti a využívat je. NMAP však není používán pouze hackeři – IT bezpečnostní společnosti ji také používají k simulaci potenciálních útoků, kterým může systém čelit.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Co je NMAP jednoduchými slovy

NMAP, zkratka pro síťový mapper, je software pro audit a síťový software s open-sourcem navrženým společností Gordon Lyon. Je vyvíjena takovým způsobem, že může rychle analyzovat masivní sítě i jednotlivé hostitele.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jaké jsou 3 hlavní funkce NMAP

NMAP, zkratka pro síťový mapper, je bezplatný a open source nástroj používaný pro kontrolu zranitelnosti, skenování portů a samozřejmě síťové mapování.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jaký je příkaz NMAP pro všechny skenování portů

Příkaz NMAP, který budete muset skenovat všechny porty, je „NMAP –P– 192.168. 0.1, “který skenuje porty 0 až 65 535. Pokud chcete naskenovat jeden port, příkaz k zadání je „NMAP -P 22 192.168. 1.1.„Pro skenování řady portů byste museli vložit následující příkaz do okna NMAP:„ NMAP -P 1-100 192.168.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak NMAP vědí, že je port otevřený

Nefiltrovaný stav znamená, že přístav je přístupný, ale NMAP není schopen určit, zda je otevřený nebo uzavřený. Pouze skenování ACK, které se používá k mapování pravidel brány firewall, klasifikuje do tohoto stavu porty.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je NMAP nelegální

Při správném použití NMAP pomáhá chránit vaši síť před útočníky. Ale při nesprávném používání vás NMAP může (ve vzácných případech) žalovat, vystřelit, vyloučit, uvěznit nebo zakázat váš internetový služeb. Před spuštěním NMAP snižte své riziko čtením této právní příručky.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je nezákonné provozovat skenování NMAP

Při správném použití NMAP pomáhá chránit vaši síť před útočníky. Ale při nesprávném používání vás NMAP může (ve vzácných případech) žalovat, vystřelit, vyloučit, uvěznit nebo zakázat váš internetový služeb. Před spuštěním NMAP snižte své riziko čtením této právní příručky.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je nezákonné skenovat síť s NMAP

Používání NMAP není úplně nezákonným aktem, protože žádný federální zákon ve Spojených státech výslovně zakazuje skenování portů. Efektivní použití NMAP může chránit vaši systémovou síť před vetřelci.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je nezákonné skenovat NMAP

Při správném použití NMAP pomáhá chránit vaši síť před útočníky. Ale při nesprávném používání vás NMAP může (ve vzácných případech) žalovat, vystřelit, vyloučit, uvěznit nebo zakázat váš internetový služeb. Před spuštěním NMAP snižte své riziko čtením této právní příručky.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je to nezákonné skenování portů

Neoprávněné skenování portů z jakéhokoli důvodu je přísně zakázáno.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Zobrazuje NMAP všechny otevřené porty

NMAP usnadňuje otevřené porty skenování i pro začínající uživatele. Seznam všech otevřených síťových portů najdete pomocí příkazu NMAP. Možnost -st říká NMAP pro provedení úplného skenování TCP. Tento typ skenování nevyžaduje oprávnění sudo, ale může to být také hlučné.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak mohu otestovat, zda je port otevřený

Stiskněte klávesu Windows + R a poté zadejte "CMD.exe" A klikněte na OK. Zadejte "Telnet + IP adresa nebo číslo názvu hostitele + portu" (E.G., Telnet www.příklad.com 1723 nebo telnet 10.17. xxx. xxx 5000) Spuštění příkazu telnet v příkazovém řádku a otestování stavu portu TCP.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak zjistím, zda je Port 8080 otevřený

Například zkontrolovat, zda je port 8080 otevřený, zadali byste v terminálu „LSOF -I: 8080“. To vám ukáže seznam všech procesů pomocí port 8080.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Skuteční hackeři používají NMAP

Hackeři však mohou také použít NMAP pro přístup k nekontrolovaným portům v systému. Mohou spustit NMAP na cílený přístup, identifikovat zranitelnosti a využívat je. NMAP však není používán pouze hackeři – IT bezpečnostní společnosti ji také používají k simulaci potenciálních útoků, kterým může systém čelit.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je NMAP legální v USA

Používání NMAP není úplně nezákonným aktem, protože žádný federální zákon ve Spojených státech výslovně zakazuje skenování portů. Efektivní použití NMAP může chránit vaši systémovou síť před vetřelci.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Mohu na sebe použít NMAP

Při použití NMAP bez NPCAP nemůžete obecně skenovat svůj vlastní stroj od sebe (pomocí IP smyčky, jako je 127.0.0.1 nebo některá z jejích registrovaných IP adres). Toto je omezení Windows, o kterém jsme pracovali v NPCAP, který je zahrnut do samostatného instalace Windows.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak se NMAP používá hackeři

Hackeři však mohou také použít NMAP pro přístup k nekontrolovaným portům v systému. Mohou spustit NMAP na cílený přístup, identifikovat zranitelnosti a využívat je. NMAP však není používán pouze hackeři – IT bezpečnostní společnosti ji také používají k simulaci potenciálních útoků, kterým může systém čelit.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Je v USA nelegální skenování portů

V u.S., Neexistuje žádný federální zákon pro zákaz skenování portů. Na státní a místní úrovni neexistují žádné jasné pokyny.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Můžete se dostat do potíží pro NMAP

Při správném použití NMAP pomáhá chránit vaši síť před útočníky. Ale při nesprávném používání vás NMAP může (ve vzácných případech) žalovat, vystřelit, vyloučit, uvěznit nebo zakázat váš internetový služeb. Před spuštěním NMAP snižte své riziko čtením této právní příručky.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak hackeři skenují porty

Ping skenování: Ping skenování je považováno za nejjednodušší techniku skenování portů. Jsou také známé jako požadavky protokolu (ICMP) (Internet Control Message Protocol). Ping skenování posílá skupinu několika požadavků ICMP na různé servery ve snaze získat odpověď.

[/WPRemark]

[WPREMARK PRESET_NAME = “CHAT_MESSAGE_1_MY” ICON_SHOW = “0” ACHOLIGHT_COLOR = “#E0F3FF” Padding_RIGHT = “30” Padding_left = “30” Border_Radius = “30”] Jak zkontrolujete port je otevřený nebo ne

Stiskněte klávesu Windows + R a poté zadejte "CMD.exe" A klikněte na OK. Zadejte "Telnet + IP adresa nebo číslo názvu hostitele + portu" (E.G., Telnet www.příklad.com 1723 nebo telnet 10.17. xxx. xxx 5000) Spuštění příkazu telnet v příkazovém řádku a otestování stavu portu TCP.

[/WPRemark]