¿Qué es la raíz de confianza de HSM??

Resumen

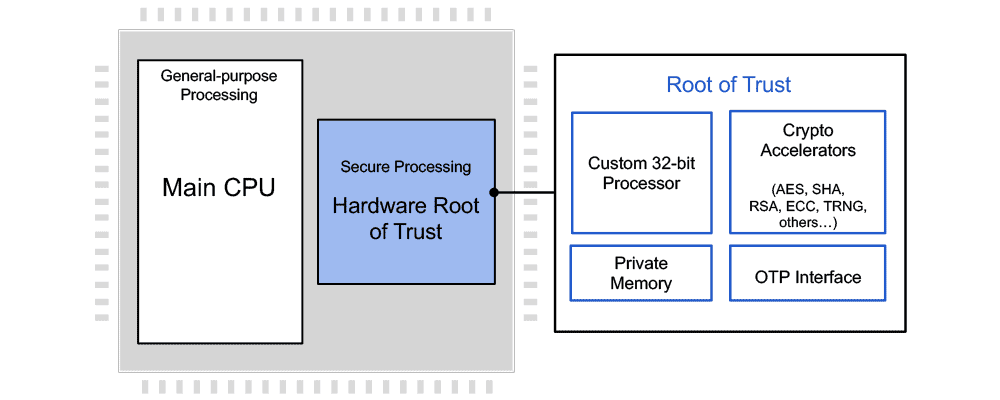

Una raíz de fideicomiso de hardware se refiere a componentes de hardware, firmware y software altamente confiables que realizan funciones de seguridad críticas, proporcionando una base segura para crear seguridad y confianza. Rambus Root of Trust RT-640 es un núcleo de seguridad de hardware independiente diseñado para la integración en dispositivos de semiconductores automotrices. Los módulos de seguridad de hardware (HSMS), como el módulo de plataforma de confianza (TPM), son dispositivos resistentes a los tamperios que mejoran las prácticas de cifrado y realizan la generación de claves, el cifrado/descifrado de datos y la creación de firma digital. Las raíces de confianza de hardware basadas en silicio se pueden clasificar como función fija o programable. La BIOS de la raíz de la confianza asegura que las computadoras arrancen con código legítimo, estableciendo una cadena de confianza. HSMS ofrece numerosos beneficios, incluidas las reuniones de estándares y regulaciones de seguridad, proporcionar confianza y autenticación, y ofrecer sistemas resistentes a la manipulación y a prueba de manipulaciones para el más alto nivel de datos y seguridad clave.

Preguntas:

1. ¿Qué significa la raíz de la confianza del hardware??

Una raíz de fideicomiso de hardware se refiere a componentes de hardware, firmware y software altamente confiables que realizan funciones de seguridad críticas, proporcionando una base segura para crear seguridad y confianza.

2. ¿Cuál es la raíz del hardware Rambus de confianza??

Rambus Root of Trust RT-640 es un núcleo de seguridad de hardware independiente diseñado para la integración en dispositivos de semiconductores automotrices, que ofrece una ejecución segura de aplicaciones de usuario, detección y protección de manipulaciones, y almacenamiento y manejo seguros de claves y activos de seguridad.

3. ¿Cuál es el significado de HSM??

Los módulos de seguridad de hardware (HSMS) son dispositivos de hardware resistentes a la manipulación que fortalecen las prácticas de cifrado al generar claves, encriptar y descifrar datos, y crear y verificar las firmas digitales.

4. ¿Cuál es un ejemplo de un HSM??

Cada HSM contiene una o más chips de ‘criptoprocesador’ seguros para evitar manipulaciones y ‘sondeo de bus’. Un ejemplo común de HSMS en nuestra vida cotidiana es nuestro uso de máquinas de contar automatizadas (ATM).

5. ¿Cuáles son los tipos de raíz de hardware de confianza??

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Esencialmente, una raíz de confianza de la función fija es una máquina de estado.

6. ¿Es un TPM una raíz de fideicomiso de hardware??

Sí, el módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

7. ¿Qué es la BIOS de la raíz de la confianza??

El BIOS de Root of Trust es un concepto que inicia una cadena de confianza necesaria para garantizar que las computadoras arrancen con código legítimo. Si el primer código ejecutado se ha verificado como legítimo, esas credenciales se confían en la ejecución de cada código posterior.

8. ¿Es TPM una raíz de confianza??

Sí, el módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

9. ¿Cuáles son los beneficios de HSM??

Las ventajas de los HSM incluyen cumplir con los estándares y regulaciones de seguridad, altos niveles de confianza y autenticación, sistemas resistentes a los manipuladores, tamper-evidente y a prueba de tamperios, y proporcionando el más alto nivel de seguridad para datos confidenciales y claves criptográficas.

10. ¿Por qué debería usar un HSM??

El uso de un HSM para proteger las claves criptográficas agrega una capa robusta de seguridad, evitando que los atacantes los encuentren. HSMS como NShield están diseñados para establecer una raíz de confianza, salvaguardar las claves criptográficas y administrar procesos clave en un entorno de hardware certificado.

11. ¿Cuándo deberías usar un HSM y por qué?

El uso de un HSM para proteger las claves criptográficas agrega una capa robusta de seguridad, evitando que los atacantes los encuentren. HSMS como NShield están especialmente diseñados para establecer una raíz de confianza, salvaguardar y administrar claves y procesos criptográficos dentro de un entorno de hardware certificado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué significa la raíz de la confianza del hardware?

Definición (s):

Componentes de hardware, firmware y software altamente confiables que realizan funciones de seguridad específicas y críticas. Debido a que las raíces de confianza son inherentemente confiables, deben estar seguras por diseño. Roots of Trust proporciona una base firme desde la cual construir seguridad y confianza.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz del hardware Rambus de confianza?

Rambus Root of Trust RT-640 es un núcleo de seguridad de hardware independiente diseñado para la integración en dispositivos de semiconductores automotrices, que ofrece una ejecución segura de aplicaciones de usuario, detección y protección de manipulaciones, y almacenamiento y manejo seguros de claves y activos de seguridad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el significado de HSM?

Los módulos de seguridad de hardware (HSMS) son dispositivos de hardware resistentes a la manipulación que fortalecen las prácticas de cifrado al generar claves, encriptar y descifrar datos, y crear y verificar las firmas digitales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de un HSM?

Cada HSM contiene una o más chips de ‘criptoprocesador’ seguros para evitar manipulaciones y ‘sondeo de bus’. Un ejemplo común de HSMS en nuestra vida cotidiana es nuestro uso de máquinas de contar automatizadas (ATM).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tipos de raíz de hardware de confianza?

¿Cuáles son los tipos de una raíz de hardware basada en silicio de confianza?. Esencialmente, una raíz de confianza de la función fija es una máquina de estado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es un TPM una raíz de fideicomiso de hardware?

El módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la BIOS de la raíz de la confianza?

Lo que es Root of Trust Root of Trust es un concepto que inicia una cadena de confianza necesaria para garantizar que las computadoras arrancen con código legítimo. Si el primer código ejecutado se ha verificado como legítimo, esas credenciales se confían en la ejecución de cada código posterior.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM una raíz de confianza?

El módulo de plataforma de confianza a menudo se usa como base para una raíz de fideicomiso de hardware, que a su vez es la base de muchas de las capacidades de seguridad en un sistema informático.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los beneficios de HSM?

Ventajas a HSMS

Cumplir con los estándares y regulaciones de seguridad. Altos niveles de confianza y autenticación. Sistemas resistentes a la manipulación, de manipulación y a prueba de manipulaciones para proporcionar sistemas físicos extremadamente seguros. Proporcionar el más alto nivel de seguridad para datos confidenciales y claves criptográficas en el mercado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué debería usar un HSM?

Cuando usa un HSM para proteger las claves criptográficas, agrega una capa robusta de seguridad, evitando que los atacantes las encuentren. Los HSMS de NSHield están especialmente diseñados para establecer una raíz de confianza, salvaguardar y administrar claves y procesos criptográficos dentro de un entorno de hardware certificado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuándo deberías usar un HSM por qué

Cuando usa un HSM para proteger las claves criptográficas, agrega una capa robusta de seguridad, evitando que los atacantes las encuentren. Los HSMS de NSHield están especialmente diseñados para establecer una raíz de confianza, salvaguardar y administrar claves y procesos criptográficos dentro de un entorno de hardware certificado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos principales de hardware?

Hardware de la computadora: CPU, RAM y almacenamiento persistente

Ahora hablemos de las tres partes principales que forman una computadora: CPU, RAM y almacenamiento persistente. Estas tres se encuentran en todas las computadoras: computadoras portátiles, teléfonos inteligentes y tabletas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cinco 5 tipos de hardware?

Hay cinco componentes de hardware principales en un sistema informático: entrada, procesamiento, almacenamiento, salida y dispositivos de comunicación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM lo mismo que HSM?

Mientras que los TPM generalmente están más estrechamente integrados con sus computadoras host, su sistema operativo, su secuencia de arranque o el cifrado de disco duro incorporado. Los HSM están destinados a usarse en centros de datos, mientras que el alcance de un TPM suele ser un sistema único.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre Tee y HSM?

HSM V Tee. Generalmente, un HSM proporciona administración de claves y funcionalidad criptográfica para otras aplicaciones. Una TEE también proporciona esta funcionalidad, junto con la aplicación habilitadora (o partes de aplicaciones enfocadas en seguridad) para ejecutar dentro de su entorno de aislamiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la confianza en Android?

Root of Trust es la clave criptográfica utilizada para firmar la copia de Android almacenada en el dispositivo. La parte privada de la raíz de la confianza solo es conocida por el fabricante del dispositivo y se utiliza para firmar cada versión de Android destinada a la distribución.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la desventaja de HSM?

Vulnerabilidades del módulo de seguridad de hardware

Otro inconveniente en el uso de HSM es la falta de transparencia en el modelo. Debido a que la mayoría de los proveedores no permiten una revisión independiente, existe un desafío en la prueba de la efectividad de los generadores de números aleatorios en el hardware.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo funciona el pago HSM?

¿Qué es una generación de PIN del módulo de seguridad de hardware de pago (HSM), administración y validación?.Traducción del bloque PIN durante el cambio de red de transacciones ATM y POS.Validación de tarjeta, usuario y criptograma durante el procesamiento de la transacción de pago.Credencial de pago que emite tarjetas de pago y aplicaciones móviles.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las limitaciones de HSM?

La limitación de HSM existe en la incapacidad de definir las motivaciones específicas de la persuasión, por lo que Chaiken expandió HSM para ilustrar que el procesamiento heurístico y sistemático puede "servir a la motocencia de la defensa, el deseo de formar o defender posiciones de actitud particulares y la motivación de la impresión, el deseo de …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 categorías de hardware?

Hay cuatro componentes principales de hardware de computadora que cubrirá esta publicación de blog: dispositivos de entrada, dispositivos de procesamiento, dispositivos de salida y dispositivos de memoria (almacenamiento). Colectivamente, estos componentes de hardware constituyen el sistema informático.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 7 tipos de hardware?

Diferentes tipos de computadora Hardwaremotherboard. La placa base es una placa de circuito impreso central (PCB) que conecta varios componentes directa o indirectamente.RAM. RAM (memoria de acceso aleatorio) es hardware de computadora que almacena y procesa información.Disco duro.SSD.UPC.Monitor.Ratón.Teclado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Windows 11 usa hardware TPM o software TPM

TPM 2.Se requiere 0 para ejecutar Windows 11, como un importante bloque de construcción para las características relacionadas con la seguridad. TPM 2.0 se usa en Windows 11 para una serie de características, incluido Windows Hello para la protección de identidad y BitLocker para la protección de datos. En algunos casos, las PC que son capaces de ejecutar TPM 2.0 no están configurados para hacerlo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Se puede usar un TPM como HSM?

HSM utilizado para almacenar claves privadas o simétricas para el cifrado. Por lo general, es separado de red de red. TPM también puede almacenar/generar claves privadas para el cifrado, de hecho, un TPM puede usarse como un pequeño HSM incorporado (pero lo contrario no es cierto: un HSM no se puede usar como TPM).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es TPM y HSM lo mismo?

Mientras que los TPM generalmente están más estrechamente integrados con sus computadoras host, su sistema operativo, su secuencia de arranque o el cifrado de disco duro incorporado. Los HSM están destinados a usarse en centros de datos, mientras que el alcance de un TPM suele ser un sistema único.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es seguro rootear el dispositivo Android?

Si instaló una versión modificada (enraizada) de Android en su dispositivo, pierde parte de la protección de seguridad proporcionada por Google. IMPORTANTE: Si se registró para el programa de protección avanzada, el uso de una versión modificada de Android puede comprometer las características de seguridad de la protección avanzada.