¿Cómo se enmascaras PII??

Resumen del artículo: ¿Cómo se enmascaras PII??

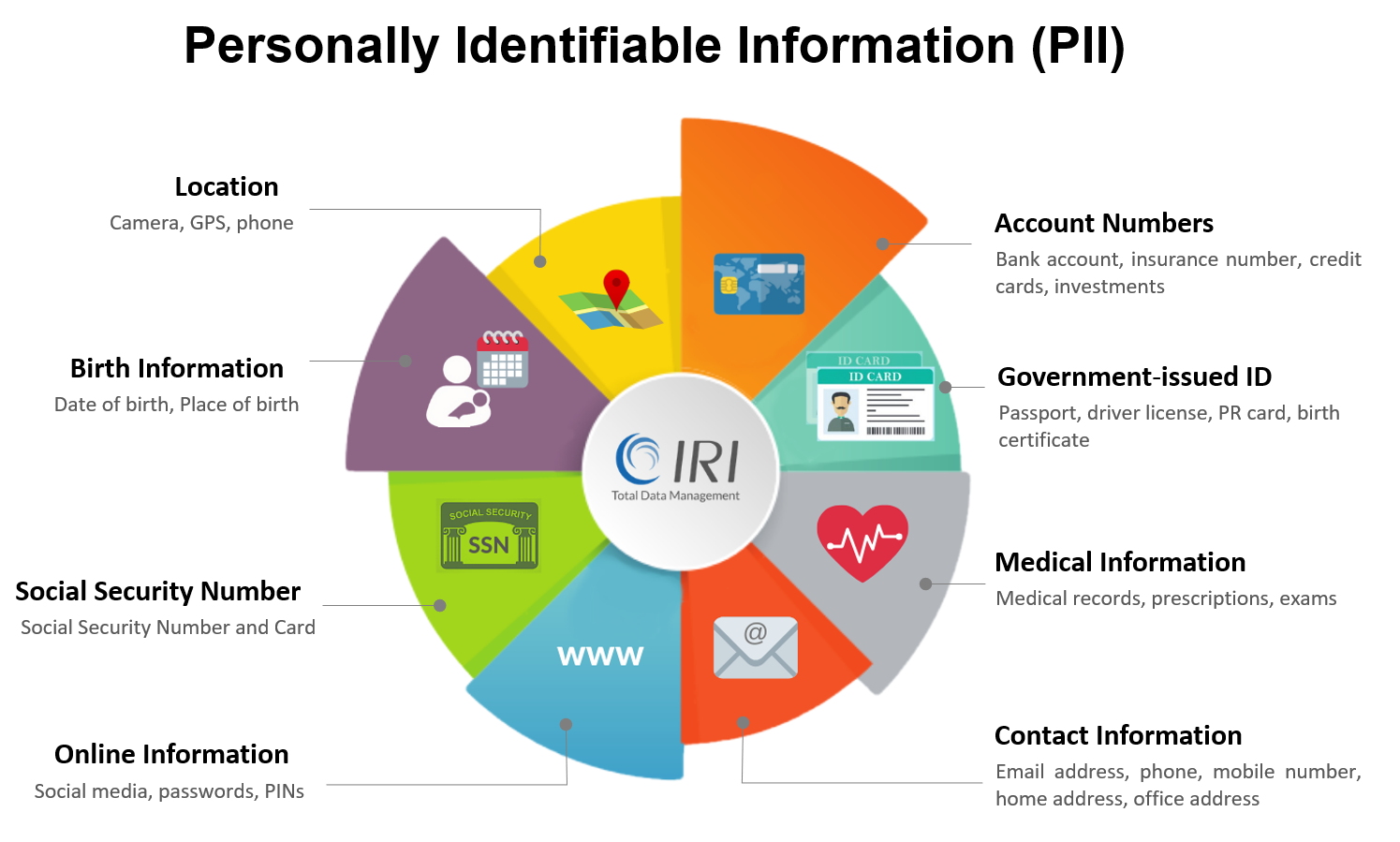

En este artículo, exploraremos las diversas formas de enmascarar información de identificación personal (PII) y la importancia de hacerlo. Enmascarar PII es crucial para proteger la confidencialidad y privacidad de los datos confidenciales de las personas. Existen varias técnicas para el enmascaramiento de datos, que incluyen cifrado, sustitución, baraja, anulación y lucha. Al implementar prácticas de enmascaramiento sólidas de PII, las organizaciones pueden tranquilizar a sus clientes en caso de violación de datos, minimizar el daño legal y de reputación y proteger el valor patentado almacenado en los datos del cliente.

Preguntas y respuestas:

1. ¿Cuáles de las siguientes son formas de enmascarar PII??

Protección de clientes con enmascaramiento de datos/ofuscación: estos incluyen cifrado, sustitución, barajamiento, anulación y lucha.

2. ¿Cómo ofusco los datos de PII??

PII se puede ofuscar anulando o enmascarando. PII se anula cuando su valor se devuelve nulo.

3. Por qué enmascarar los datos de PII?

Al implementar el enmascaramiento de PII sólido, podrá tranquilizar a sus clientes en caso de violación de datos, minimizar el daño legal o de reputación, y en algunos casos incluso proteger el valor patentado almacenado en los datos de sus clientes.

4. ¿Cuáles son las técnicas para el enmascaramiento de datos??

Hay varios tipos de enmascaramiento de datos comúnmente utilizados para asegurar datos confidenciales. Éstas incluyen:

– Enmascaramiento de datos estáticos

– Enmascaramiento de datos deterministas

– Enmascaramiento de datos sobre la marcha

– Enmascaramiento de datos dinámicos

– Cifrado de datos

– Data Scrambling

– Anulando

– Varianza de valor

5. ¿Cómo protejo mi confidencialidad PII??

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite el envío de PII sensible por fax, si es posible.

6. ¿Cuáles son los tres tipos de salvaguardas para PII??

Los tipos de salvaguardas para PII incluyen salvaguardas administrativas, físicas y técnicas.

7. ¿Cómo salvaguardas PII??

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite el envío de PII sensible por fax, si es posible.

8. ¿Cómo enmascaras los datos de PII en registros??

Enmascarar los datos confidenciales en los registros logback se realiza reemplazando parcial o completamente los datos sensibles al cliente o la información personal no pública (NPI) con algún texto codificado arbitrario. Por ejemplo, la información de SSN se puede reemplazar con caracteres All-Star o completamente eliminados de los registros.

9. ¿Cuáles son las reglas de enmascaramiento de datos??

Una regla de enmascaramiento de datos es una técnica para enmascarar un tipo específico de datos. Define la lógica que enmascara los datos. Los parámetros de enmascaramiento son opciones que se pueden configurar para una técnica de enmascaramiento.

10. ¿Cuál es un ejemplo de enmascaramiento de datos??

Un ejemplo de enmascaramiento de datos es ocultar información de identificación personal. Por ejemplo, la tabla de empleados de una organización en una base de datos puede contener identificación de empleado y nombres completos. El enmascaramiento de datos se puede aplicar para ocultar esta información confidencial.

11. Que es un ejemplo de una herramienta de enmascaramiento de datos?

Comparación de software de enmascaramiento de datos superior:

| Nombre de la herramienta | Calificaciones | Conectividad de plataforma |

|---|---|---|

| Delphix | 3.5/5 | Linux, Mac, Windows, DB relacional |

| Enmascaramiento de datos persistente de Informatica | 4.2/5 | Linux, Mac, Windows, DB relacional, plataformas en la nube |

| Enmascaramiento de datos de Microsoft SQL Server | 3.9/5 | T-QUERY, Windows, Linux, Mac, Cloud |

Estas herramientas ofrecen características para enmascarar efectivamente los datos confidenciales en varias plataformas y bases de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles de las siguientes son formas de enmascarar PII?

Proteger a los clientes con enmascaramiento de datos/ofuscación

Estos incluyen cifrado, sustitución, barajamiento, anulación y lucha.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo ofusco los datos de PII?

PII se puede ofuscar anulando o enmascarando. PII se anula cuando su valor se devuelve nulo.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Por qué enmascarar los datos de PII

Al implementar el enmascaramiento de PII sólido, podrá tranquilizar a sus clientes en caso de violación de datos, minimizar el daño legal o de reputación, y en algunos casos incluso proteger el valor patentado almacenado en los datos de sus clientes.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las técnicas para el enmascaramiento de datos?

Existen varios tipos de tipos de enmascaramiento de datos comúnmente utilizados para asegurar datos confidenciales.Enmascaramiento de datos estáticos. Los procesos de enmascaramiento de datos estáticos pueden ayudarlo a crear una copia desinfectada de la base de datos.Enmascaramiento de datos deterministas.Enmascaramiento de datos sobre la marcha.Enmascaramiento de datos dinámicos.Cifrado de datos.Data Scrambling.Anulando.Varianza de valor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo protejo mi confidencialidad PII?

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite enviar fax PII sensible, si es posible.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres tipos de salvaguardas para PII?

Tipos de salvaguardas: administrativo.Físico.Técnico.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo salvaguardas PII?

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite enviar fax PII sensible, si es posible.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo enmascaras los datos de PII en registros?

Enmascarar los datos confidenciales en los registros logback se realiza reemplazando parcial o completamente los datos sensibles al cliente o NPI (información personal no pública) con algún texto codificado arbitrario. Por ejemplo, la información de SSN se puede reemplazar con todos los caracteres estelares o podemos eliminar la información completa de SSN de los registros.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué son las reglas de enmascaramiento de datos?

Una regla de enmascaramiento de datos es una técnica de enmascaramiento de datos para enmascarar un tipo específico de datos. Puede crear una regla estándar, una regla avanzada o una regla que importe como mapplet. Una técnica de enmascaramiento de datos define la lógica que enmascara los datos. Los parámetros de enmascaramiento son opciones que configura para una técnica de enmascaramiento.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es un ejemplo de enmascaramiento de datos?

Estos datos enmascarados se pueden utilizar para análisis, capacitación o pruebas. Un ejemplo simple de enmascaramiento de datos es ocultar información de identificación personal. Suponga que una organización tiene una tabla de empleados en su base de datos. Tiene la identificación del empleado y el nombre completo de cada uno de sus empleados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que es un ejemplo de herramienta de enmascaramiento de datos

Comparación de software de enmascaramiento de datos superior

| Nombre de la herramienta | Calificaciones | Conectividad de plataforma |

|---|---|---|

| Delphix | 3.5/5 | Linux, Mac, Windows, DB relacional. |

| Enmascaramiento de datos persistente de Informatica | 4.2/5 | Linux, Mac, Windows, DB relacional, plataformas en la nube. |

| Enmascaramiento de datos de Microsoft SQL Server | 3.9/5 | T-QUERY, Windows, Linux, Mac, Cloud. |

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres salvaguardas de confidencialidad PII?

Para proteger la confidencialidad de PII, las organizaciones deben utilizar evaluaciones de riesgos de seguridad cibernética, gestión de riesgos de terceros, gestión de riesgos de proveedores y gestión de riesgos de información.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 salvaguardas importantes que protegen la información?

La regla de seguridad de HIPAA requiere tres tipos de salvaguardas: administrativa, física y técnica.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las salvaguardas administrativas para PII?

PII debe almacenarse en un escritorio bloqueado, archivador u oficina que no sea accesible, etc. Password Protect Electronic Arches que contienen PII cuando se mantienen dentro de los límites de la red de la agencia. Informe cualquier actividad sospechosa a su Oficial de Seguridad de garantía de información (IASO).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres tipos de salvaguardas necesarios para PII?

La regla de seguridad requiere que las entidades cubiertas mantengan salvaguardas administrativas, técnicas y físicas razonables y apropiadas para proteger E-PHI.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo enmascaras los datos en API?

El enmascaramiento de datos solo está habilitado cuando una sesión de rastreo (también llamada sesión de depuración) está habilitada para un proxy API. Si no se habilitan ninguna sesión de trazas en un proxy API, entonces los datos no se enmascararán.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es un ejemplo simple de enmascaramiento de datos?

Estos métodos de enmascaramiento incluyen lo siguiente: Campling. La lucha reordera al azar personajes alfanuméricos para oscurecer el contenido original.Sustitución. Esta técnica reemplaza los datos originales con otro valor de un suministro de valores creíbles.Arrastramiento.Fecha de envejecimiento.Diferencia.Enmascarar.Nulo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el formato de enmascaramiento?

Las máscaras de formato le permiten mostrar números simples como un formato particular, como una moneda. Por ejemplo, un campo de base de datos podría devolver el valor "12345", Pero quieres mostrarlo como "$ 12,345.00". Para hacer esto, aplicamos una máscara de formato al campo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué son ejemplos de enmascaramiento?

El enmascaramiento puede implicar suprimir ciertos comportamientos que encontramos calmantes, pero que otros piensan que son “extraños”, como la estima o los intereses intensos. También puede significar imitar el comportamiento de quienes nos rodean, como copiar comportamientos no verbales y desarrollar guiones sociales complejos para sobrevivir en situaciones sociales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 mejores elementos de acción para proteger PII?

Protección de su PII protege su identidad y privacidad1) use una plataforma de seguridad completa que también pueda proteger su privacidad.2) Use una VPN.3) Mantenga un control cercano a su número de seguro social.4) Proteja sus archivos.5) Manténgase alejado de esos “cuestionarios” de Internet 6) Esté atento a los ataques de phishing.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 salvaguardas HIPAA?

protegido con salvaguardas administrativas, técnicas y físicas razonables para garantizar su confidencialidad, integridad y disponibilidad y para evitar el acceso, uso o divulgación no autorizados o inapropiados.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las salvaguardas razonables para proteger Phi?

Las salvaguardas razonables para PHI son precauciones que una persona prudente debe tomar para evitar una divulgación de información de salud protegida. Para proteger todas las formas de Phi: verbal, papel y electrónica, las proporcionan deben aplicar estas salvaguardas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿PII necesita estar encriptado?

Cifrado de datos de PII

Además de la mitigación de riesgos, el cifrado de datos de PII también es necesario desde una perspectiva de cumplimiento, con regulaciones como CCPA y GDPR mencionados anteriormente, lo que exige dicho cifrado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la enmascaramiento de la API?

Las máscaras de datos le permiten especificar datos que se filtrarán fuera de las sesiones de rastreo. El enmascaramiento de datos solo está habilitado cuando una sesión de rastreo (también llamada sesión de depuración) está habilitada para un proxy API. Si no se habilitan ninguna sesión de trazas en un proxy API, entonces los datos no se enmascararán.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los consejos para proteger PII?

Aquí hay varias cosas que puede hacer para ayudar a garantizar que lo privado se mantenga de esa manera: 1) Use una plataforma de seguridad completa que también pueda proteger su privacidad.2) Use una VPN.3) Mantenga un control cercano a su número de seguro social.4) Proteja sus archivos.5) Manténgase alejado de esos “cuestionarios” de Internet