¿Qué sucede si se compromete la CA raíz??

Resumen del artículo

¿Qué sucede si se compromete una raíz de CA?? El robo de una autoridad de certificación (CA) o claves privadas de raíz permite a un atacante hacerse cargo de la infraestructura de clave pública (PKI) de una organización y emitir certificados falsos. Este compromiso puede forzar la revocación y la reedición de los certificados emitidos previamente.

¿Qué pasaría si la clave privada de la raíz CA fuera comprometida? Si la raíz CA fuera comprometida, un atacante podría obtener el control de todo el PKI y comprometer la confianza en todo el sistema, incluidos los subsistemas dependientes del PKI.

¿Qué sucede si la clave privada de una CA se compromete en una sola arquitectura de CA?? Si la clave de una CA emisora se compromete, solo los certificados emitidos por esa CA deben ser revocados. Pero si la clave de una raíz se compromete, significa que cada certificado emitido por ella (o emitido por CAS intermedio o emisor que se deriva de esa raíz) debe revocarse.

¿Qué es lo que no se confía en la advertencia de CA Root Certificado?? La causa más común de un error de “certificado no confiable” es que la instalación del certificado no se completó correctamente en el servidor (o servidores) alojando el sitio. Use nuestro probador de certificado SSL para verificar este problema. En el probador, una instalación incompleta muestra un archivo de certificado y una cadena roja rota.

¿Debería la raza CA apoderada?? Un método común para garantizar la seguridad y la integridad de una raíz CA es mantenerlo en un estado fuera de línea. Solo se pone en línea cuando es necesario para tareas específicas e infrecuentes, generalmente limitadas a la emisión o reedición de certificados que autorizan CAS intermedios.

¿Qué credenciales de confianza deberían estar en mi teléfono?? Hay muchas credenciales de confianza en su teléfono, incluida su cuenta de Google, su cuenta de correo electrónico, sus cuentas de redes sociales y su información bancaria. Es importante mantener toda esta información segura y segura, así que asegúrese de usar contraseñas seguras y autenticación de dos factores siempre que sea posible.

Qué hacer si su clave privada está comprometida? Una violación de seguridad es un buen momento para actualizar sus prácticas de seguridad e informar su clave comprometida. Si su clave se ha comprometido o sospecha que lo ha sido, envíe una solicitud de revocación a su CA de inmediato.

¿La CA conoce mi clave privada?? Usted crea una clave privada, el propietario del certificado, cuando solicita su certificado con una solicitud de firma de certificado (CSR). La autoridad de certificado (CA) que proporciona su certificado (como Digicert) no crea ni tiene su clave privada.

¿Qué sucede si se expone una clave privada?? Si una persona no autorizada obtiene acceso a su clave privada, puede asumir la identidad de que su certificado está destinado a proteger (e.gramo. Usted, su empresa y/o su sitio web).

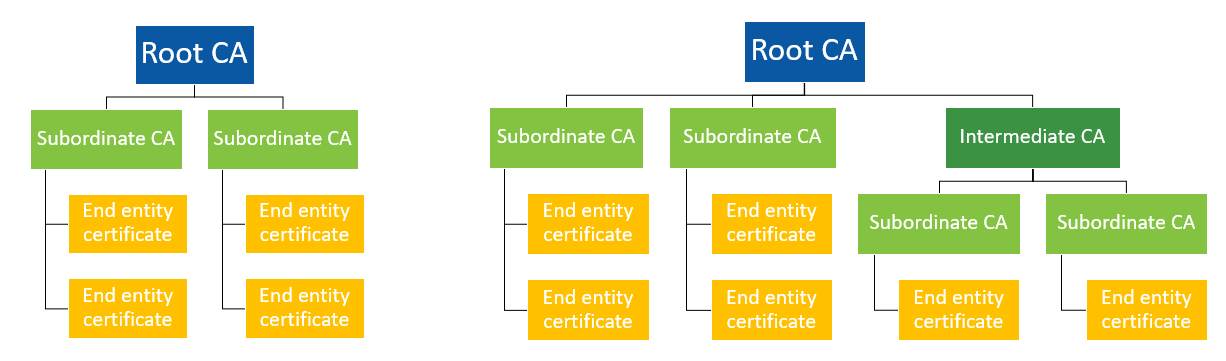

¿Cuál es la diferencia entre una CA emisora y una raíz de CA?? Una raíz CA es el ancla de confianza del PKI, por lo que una clave pública de CA raíz sirve como el comienzo de las rutas de confianza para un dominio de seguridad. Cualquier aplicación, usuarios o computadoras que confíen en la CA raíz también confía en cualquier certificado emitido por la jerarquía de CA. La CA emisor es una CA que emite certificados para finalizar las entidades.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué sucede si se compromete una raíz de CA?

El robo de la Autoridad de Certificación (CA) o las claves privadas Root permite a un atacante hacerse cargo de la infraestructura pública de una organización (PKI) y emitir certificados falsos, como se hizo en el ataque de StuxNet. Cualquier compromiso de este tipo puede forzar la revocación y el reedicionamiento de algunos o todos los certificados emitidos anteriormente.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué pasaría si la clave privada de la raíz CA fuera comprometida

Si la raíz CA fuera comprometida, un atacante podría obtener el control de todo el PKI y comprometer la confianza en todo el sistema, incluidos los subsistemas dependientes del PKI.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué sucede si la clave privada de una CA se compromete en una sola arquitectura de CA?

Si la clave de una CA emisora se compromete, solo los certificados emitidos por esa CA deben ser revocados. Pero si la clave de una raíz se compromete, significa que cada certificado emitido por ella (o emitido por CAS intermedio o emisor que se deriva de esa raíz) debe revocarse.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es lo que no se confía en la advertencia de CA Root Certificado?

La causa más común de un "certificado no confiable" El error es que la instalación del certificado no se completó correctamente en el servidor (o servidores) alojando el sitio. Use nuestro probador de certificado SSL para verificar este problema. En el probador, una instalación incompleta muestra un archivo de certificado y una cadena roja rota.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debería la raza CA apoderada?

Un método común para garantizar la seguridad y la integridad de una raíz CA es mantenerlo en un estado fuera de línea. Solo se pone en línea cuando es necesario para tareas específicas e infrecuentes, generalmente limitadas a la emisión o reedición de certificados que autorizan CAS intermedios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué credenciales de confianza deberían estar en mi teléfono?

Hay muchas credenciales de confianza en su teléfono, incluida su cuenta de Google, su cuenta de correo electrónico, sus cuentas de redes sociales y su información bancaria. Es importante mantener toda esta información segura y segura, así que asegúrese de usar contraseñas seguras y autenticación de dos factores siempre que sea posible.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Qué hacer si su clave privada está comprometida

Una violación de seguridad es un buen momento para actualizar sus prácticas de seguridad e informar su clave comprometida. Una vez más, es mejor errar por precaución cuando se trata de su seguridad de certificado. Si su clave se ha comprometido o sospecha que lo ha sido, envíe una solicitud de revocación a su CA de inmediato.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿La CA conoce mi clave privada?

Usted crea una clave privada, el propietario del certificado, cuando solicita su certificado con una solicitud de firma de certificado (CSR). La autoridad de certificado (CA) que proporciona su certificado (como Digicert) no crea ni tiene su clave privada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué sucede si la clave privada está expuesta?

Si una persona no autorizada obtiene acceso a su clave privada, puede asumir la identidad de que su certificado está destinado a proteger (e.gramo. Usted, su empresa y/o su sitio web).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre la emisión de CA y Root CA?

Una raíz CA es el ancla de confianza del PKI, por lo que una clave pública de CA raíz sirve como el comienzo de las rutas de confianza para un dominio de seguridad. Cualquier aplicación, usuarios o computadoras que confíen en la CA raíz también confía en cualquier certificado emitido por la jerarquía de CA. La CA emisor es una CA que emite certificados para finalizar las entidades.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo se corrige este certificado raíz de CA no es confiable?

Para abordar este problema, evite distribuir el certificado Root CA usando GPO. Puede incluir dirigirse a la ubicación del registro (como HKEY_LOCAL_MACHINE \ Software \ Politicies \ Microsoft \ SystemCertificates \ root \ certificados) para entregar el certificado Root CA al cliente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debo eliminar los certificados raíz?

He aquí por qué debe eliminar un certificado raíz

Es emitido por la autoridad de certificado, que ayuda a verificar el software o el propietario del sitio web es quienes son. Pero nuevamente, si algún cibercriminal se apodera de la clave privada, que pertenece a cualquier certificado raíz, puede volverse peligroso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debería mantener una raíz CA en línea?

Debido a que las consecuencias de una CA de raíz comprometida son tan grandes (hasta la necesidad de volver a emitir cada certificado en el PKI), todos los CAS de la raíz deben mantenerse a salvo del acceso no autorizado. Un método común para garantizar la seguridad y la integridad de una raíz CA es mantenerlo en un estado fuera de línea.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hace una raíz de ca

Una raíz CA es una autoridad de certificado que posee una o más raíces de confianza. Eso significa que tienen raíces en las tiendas de confianza de los principales navegadores. CAS o Sub CAS intermedios son autoridades de certificado que emiten una raíz intermedia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué certificados de usuario deberían estar en mi Android?

Android utiliza este estándar PKCS 12 que admite certificados con extensiones de archivos P12 o PFX. Los certificados de seguridad que tienen diferentes extensiones deben cambiarse primero a archivos P12 o PFX para que Android los acepte.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Necesito todas las credenciales de confianza en mi teléfono?

¿Debo eliminar las credenciales en mi teléfono Android? Generalmente es recomendable borrar las credenciales en su teléfono Android cuando ya no las necesita. Esto puede ayudar a proteger su privacidad y seguridad. Para borrar las credenciales, vaya a Configuración > Seguridad > Credenciales claras.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede robar mi llave privada?

Debido a que las claves privadas se almacenan en billeteras de aplicaciones y dispositivos, los piratas informáticos pueden acceder a ellas y robar su criptomoneda.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué sucede si alguien roba su llave privada?

Control de llave

Cualquiera puede depositar la criptomoneda en una dirección pública, pero los fondos no se pueden eliminar de una dirección sin la clave privada correspondiente. Las claves privadas representan el control final y la propiedad de la criptomoneda. Si tus llaves son robadas o perdidas, tu cripto.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puede hacer la gente con tu clave privada?

Estas claves se utilizan en cifrado público y privado: en el cifrado de la clave privada, también conocido como cifrado simétrico, los datos se cifran primero utilizando la clave privada y luego se descifraron utilizando la misma clave. Esto significa que cualquier persona con acceso a la clave privada puede descifrar los datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puede hacer un atacante con una llave privada?

Si la llave privada entró en manos de un atacante, podrían usarla hacerse pasar por un usuario y obtener acceso a un sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué necesitamos el certificado Root CA?

Un certificado Root SSL es un certificado emitido por una autoridad de certificado de confianza (CA). En el ecosistema SSL, cualquiera puede generar una clave de firma y usarla para firmar un nuevo certificado. Sin embargo, ese certificado no se considera válido a menos que haya sido firmado directa o indirectamente por un CA de confianza.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sé si se confía en Root CA?

Haga clic en Herramientas > opciones de Internet > Contenido. Haga clic en certificados y luego la pestaña de autoridades de certificación raíz de confianza en el extremo derecho. Esto enumera el CAS raíz conocido y confiable por su navegador web, es decir, el CAS cuyos certificados se han instalado en el software SSL en su navegador web.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo hago mi certificado raíz de CA

Permitir que los clientes confíen en la raíz CA

Haga clic derecho en el archivo de certificado de CA y seleccione ‘Instalar certificado’. Siga las indicaciones para agregar el certificado a la tienda de confianza, ya sea solo para el usuario actual o para todos los usuarios de la computadora.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo actualizo mi certificado raíz de CA?

AnswersLog en la máquina de ra root. Abra la consola de autoridad de certificación.Inicie sesión en la máquina CA subordinada. Ejecute gpupdate /force para asegurarse de que se instalará el nuevo certificado Root CA.Sigue todos los pasos de 2.Ahora puede emitir certificados, E.G para SSL y se debe confiar en todos los clientes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el propósito del certificado Root CA?

La CA usará ese certificado raíz para crear certificados intermedios, yo.mi., Los certificados utilizados para firmar los certificados digitales emitidos por la autoridad. El certificado raíz nunca debe usarse directamente para firmar certificados digitales. Diferentes certificados intermedios admiten diferentes propósitos.