¿Qué es raíz de confianza??

Resumen

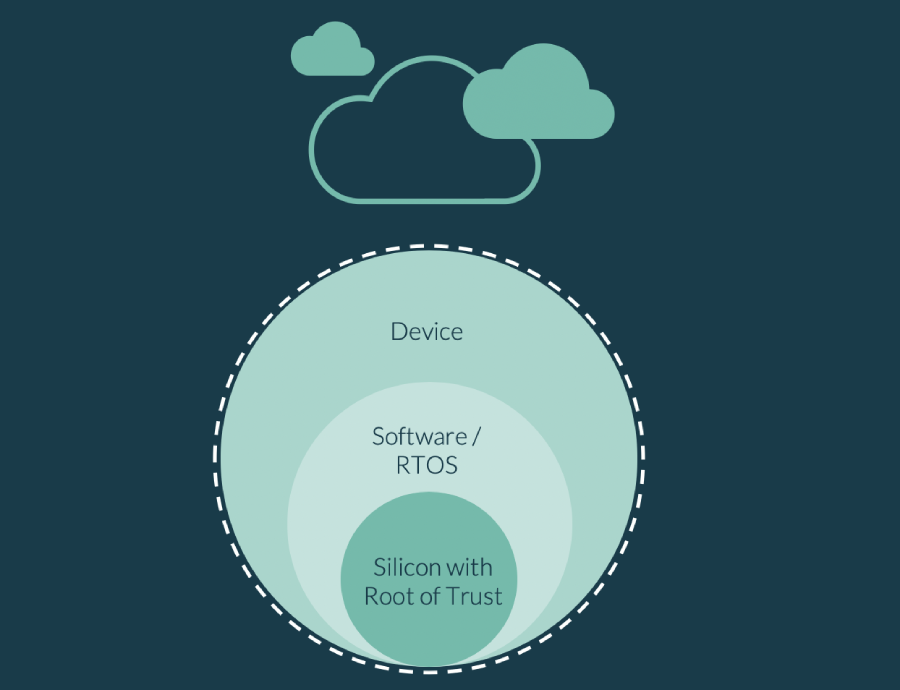

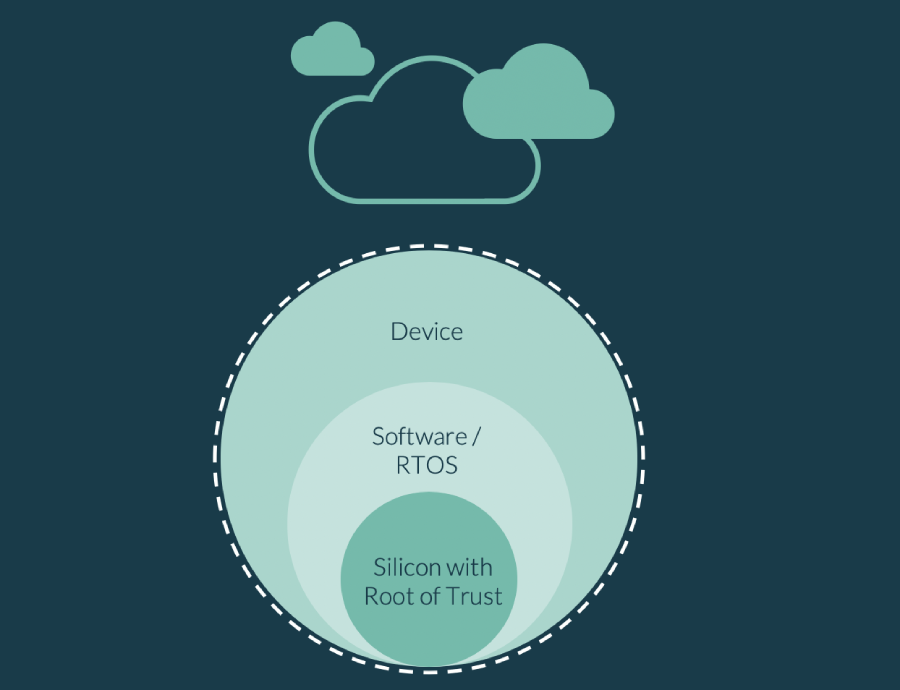

Una raíz de confianza es un concepto que inicia una cadena de confianza necesaria para garantizar que las computadoras arrancen con código legítimo. Consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo, estableciendo una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT. Existen diferentes tipos de raíz de confianza, incluida la función fija y las soluciones programables. El TPM (módulo de plataforma de confianza) proporciona servicios de fideicomiso para computadoras en red, asegurando la integridad y la confidencialidad del software y los datos durante la transmisión y el almacenamiento.

Preguntas y respuestas

1. ¿Cuáles son los diferentes tipos de raíz de confianza??

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Las raíces de confianza de la función fija son compactas y están diseñadas para funciones específicas como cifrado de datos, validación de certificados y gestión de claves.

2. ¿Qué es la BIOS de la raíz de la confianza??

La raíz de la confianza es un concepto que inicia una cadena de confianza necesaria para garantizar que las computadoras arrancen con código legítimo. Si el primer código ejecutado se ha verificado como legítimo, esas credenciales se confían en la ejecución de cada código posterior.

3. ¿Qué es la raíz de la confianza y TPM??

Para las computadoras en red, donde el atacante no tiene acceso físico al hardware, el TPM proporciona todos los servicios de confianza requeridos para el sistema. El TPM garantiza la integridad y confidencialidad del software y los datos durante la transmisión y el almacenamiento.

4. ¿Cuál es la raíz de la ip de confianza??

Una raíz de confianza consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo. Establece una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT.

5. ¿Cuáles son los tres niveles de confianza??

Las tres dimensiones de la confianza son la competencia, la honestidad y la benevolencia.

6. ¿Cuál es la forma más importante de confianza??

La forma más alta de confianza en una relación es la confianza basada en vulnerabilidades, donde confía en alguien porque le permite bajar la guardia, ser honesto y sentirse psicológicamente seguro.

7. ¿Cuál es la raíz de la confianza en Android??

La raíz de la confianza es la clave criptográfica utilizada para firmar la copia de Android almacenada en el dispositivo. La parte privada de la raíz de la confianza solo es conocida por el fabricante del dispositivo y se utiliza para firmar cada versión de Android destinada a la distribución.

8. ¿Qué es Microsoft Hardware Root of Trust?

Con Windows 10 ejecutándose en el hardware moderno, una raíz de confianza basada en hardware ayuda a garantizar que ningún firmware o software no autorizado, como un BootKit, pueda comenzar antes del cargador de arranque de Windows.

9. Es TPM en placa base o CPU?

Por lo general, TPM es un chip separado en la placa base, pero el TPM 2.0 Estándar permite a los fabricantes como Intel o AMD construir la capacidad de TPM en sus conjuntos de chips en lugar de requerir un chip separado. TPM ha sido parte de las PC desde alrededor de 2005.

10. ¿Qué significa TPM??

TPM significa Módulo de plataforma de confianza. Es un concepto que crea un sistema basado en el equipo, que tiene como objetivo constantemente mejorar la efectividad y la confiabilidad del equipo en las industrias.

11. Cómo cambiar la dirección IP sin root?

Para cambiar su dirección IP en Android sin root, siga estos pasos:

1. Ve a tu configuración de Android.

2. Navegue a Wireless & Networks.

3. Haga clic en su red Wi-Fi.

4. Haga clic en Modificar la red.

5. Seleccionar opciones avanzadas.

6. Cambiar la dirección IP.

Tenga en cuenta que el tono de voz utilizado en este artículo se basa en la experiencia personal y puede diferir de otras perspectivas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los diferentes tipos de raíz de confianza?

Una raíz de confianza de hardware basada en silicio se divide en dos categorías: función fija y programable. Esencialmente, una raíz de confianza de la función fija es una máquina de estado. Estos son típicamente compactos y están diseñados para realizar un conjunto específico de funciones como cifrado de datos, validación de certificados y gestión de claves.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la BIOS de la raíz de la confianza?

Lo que es Root of Trust Root of Trust es un concepto que inicia una cadena de confianza necesaria para garantizar que las computadoras arrancen con código legítimo. Si el primer código ejecutado se ha verificado como legítimo, esas credenciales se confían en la ejecución de cada código posterior.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la raíz de la confianza y TPM?

Para las computadoras en red, donde el atacante no tiene acceso físico al hardware, el TPM proporciona todos los servicios de confianza requeridos para el sistema. El TPM garantiza la integridad y confidencialidad del software y los datos mientras se envía a través de las redes y cuando se almacena en la computadora.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la ip de confianza?

Una raíz de confianza consiste en la identidad y las claves criptográficas enraizadas en el hardware de un dispositivo. Establece una identidad única, inmutable e inclonable para autorizar un dispositivo en la red IoT.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres niveles de confianza?

Las tres dimensiones de la confianza

Una larga historia de investigación demuestra que la confianza se puede dividir en tres componentes: competencia, honestidad y benevolencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la forma más importante de confianza?

La confianza basada en vulnerabilidad es cuando confías en alguien porque te permiten bajar la guardia, para ser honesto, sentirte psicológicamente seguro. Si bien la confianza predictiva es muy importante, Lencioni explica que la confianza basada en vulnerabilidad es la forma más alta de confianza en una relación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la confianza en Android?

Root of Trust es la clave criptográfica utilizada para firmar la copia de Android almacenada en el dispositivo. La parte privada de la raíz de la confianza solo es conocida por el fabricante del dispositivo y se utiliza para firmar cada versión de Android destinada a la distribución.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es Microsoft Hardware Root of Trust

Con Windows 10 ejecutándose en hardware moderno (es decir, certificado o más de Windows 8), una raíz de confianza basada en hardware ayuda a garantizar que ningún firmware o software no autorizado (como un Bootkit) pueda comenzar antes del cargador de arranque de Windows.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es TPM en placa base o CPU

Por lo general, es un chip separado en la placa base, aunque el TPM 2.0 Estándar permite a los fabricantes como Intel o AMD construir la capacidad de TPM en sus conjuntos de chips en lugar de requerir un chip separado. TPM ha existido durante más de 20 años, y ha sido parte de las PC desde alrededor de 2005.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué significa TPM?

TPM significa mantenimiento productivo total. Es un concepto que crea un sistema basado en el equipo, que tiene como objetivo constantemente mejorar la efectividad del equipo al centrarse en las técnicas proactivas y preventivas para aumentar la confiabilidad de las plantas y el equipo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cómo cambiar la dirección IP sin root

Siga los pasos a continuación para cambiar su dirección IP en Android sin root.Ve a tu configuración de Android.Navegue a la inalámbrica & Redes.Haga clic en su red Wi-Fi.Haga clic en Modificar la red.Seleccionar opciones avanzadas.Cambiar la dirección IP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 C de confianza?

Hay 4 elementos que crean confianza: competencia, cuidado, compromiso, consistencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la forma más alta de confianza?

La confianza basada en vulnerabilidad es cuando confías en alguien porque te permiten bajar la guardia, para ser honesto, sentirte psicológicamente seguro. Si bien la confianza predictiva es muy importante, Lencioni explica que la confianza basada en vulnerabilidad es la forma más alta de confianza en una relación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor confianza para proteger los activos?

confianza irrevocable

Un fideicomiso irrevocable ofrece a sus activos la mayor protección de los acreedores y demandas. Los activos en un fideicomiso irrevocable no se consideran propiedad personal. Esto significa que no están incluidos cuando el IRS valora su patrimonio para determinar si se deben impuestos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de confianza?

Para ayudarlo a comenzar a comprender las opciones disponibles, aquí hay una descripción general de las tres clases principales de fideicomisos.Fideicomisos revocables.Fideicomisos irrevocables.Fideicomisos testamentarios.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué querrías rootear tu teléfono?

Rootear su teléfono o tableta le brinda un control completo sobre el sistema, pero hay riesgos para el enraizamiento, y solo debe hacerlo si sabe en qué se está metiendo. Android está diseñado de tal manera que es difícil romper las cosas con un perfil de usuario limitado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué hace rootear tu teléfono?

Lo que es rootear en rooteo es un proceso que le permite alcanzar el acceso raíz al código del sistema operativo Android (el término equivalente para los dispositivos Apple es Jailbreaking). Le brinda privilegios para modificar el código de software en el dispositivo o instalar otro software que el fabricante normalmente no le permitiría.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es la raíz segura de la confianza?

Definición: componentes de hardware, firmware y software altamente confiables que realizan funciones de seguridad específicas y críticas. Debido a que las raíces de confianza son inherentemente confiables, deben estar seguras por diseño. Roots of Trust proporciona una base sólida sobre la cual se puede construir seguridad y confianza.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la raíz de la confianza para la actualización?

La raíz de la confianza para la actualización se define como el componente que tiene la máxima autoridad sobre si una imagen de actualización es una actualización autorizada para una ROT (ver más abajo). Una actualización puede requerir autorización adicional: los agentes de autorización de actualización se definen como entidades adicionales que autorizan la aplicación de la actualización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Está instalado TPM en mi computadora

Presione [tecla Windows] + R o seleccione Iniciar > Correr. Escriba “TPM.MSC ”(no use comillas) y elija Aceptar. Si ve un mensaje que dice un “TPM compatible no se puede encontrar”, su PC puede tener una TPM que esté deshabilitada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Todas las computadoras tienen un chip TPM?

Las computadoras portátiles y las PC de escritorio que compra en el estante generalmente tienen un chip TPM que está soldado, adjunto, a la placa base. No es posible agregar chips TPM a una PC más antigua que no tenga el hardware para aceptar uno.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Debería encender TPM?

Como dispositivo de hardware, el TPM es inmune al malware y la falsificación. Recuerde, la tecnología de computación de confianza protege los datos confidenciales, pero también requiere componentes de hardware específicos. Y el hardware puede fallar. Habilite TPMS solo cuando sea más apropiado, administre las contraseñas vigilantemente y asegúrese de probar los comportamientos de TPM a fondo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Está habilitando tpm bueno o malo

Es una capa adicional de protección para que el malware potencial no pueda acceder a ninguna credencial, claves de cifrado y otros datos de usuario muy confidenciales almacenados en su sistema. Piense en el TPM como el sistema de huellas digitales o de reconocimiento facial en su teléfono inteligente. Sin la biometría correcta, no puede acceder a ninguna información.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Restablecer el enrutador cambia IP

La forma más fácil de cambiar la IP manualmente es simplemente restablecer su enrutador. Tenga en cuenta que este método simplemente emitirá una nueva dirección IP dinámica (cambia constantemente) en lugar de una estática. También puede elegir actualizar su dirección IP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo cambiar mi IP yo mismo?

Sí, puede cambiar su dirección IP usted mismo. Use una VPN, proxy o su enrutador para AS Métodos para generar nuevas direcciones IP, o inicie sesión en la configuración de su dispositivo a través de los pasos anteriores para obtener una dirección IP diferente por su cuenta.