¿Cuál es el primer paso para proteger PII??

Resumen del artículo: Protección de información de identificación personal (PII)

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Nulla Posuere Orci Sit Amet Sem Eficitur Fermentum. Fusce Dapibus, Tellus Vel Convallis Aliquet, Quam Lorem Sollicitudin Dui, en Condimentum Libero Lectus en Mi. UT Vehicula Felis Ut Pellentesque Porta. Nulmam auctor pellenteSque Tellus, una ultrices elit sagittis en. Entero condimentum peleLentesque mauris. Fusce Porta Mollis Neque AC Malesuada. Maecenas iaculis Tellus Vel Augue Placerat Pretium. Nulla Ut Libero AC Turpis Pellentesque Tristique. Vivamus nec nunc eu urna euismod tempor quis sit amet augue. Fusce eleifend justo un elit convallis bibendum. Nunc Viverra Porttitor Volutpat.

Sed Vel Commrodo Velit, UE Varius Massa. Praesent ac ex a nunc hendrerit rutrum. Nulla un suscipit mi. Proin non ante Mattis, Eleifend est no, Ultrices Nibh. Morbi Finibus Suscipit Arcu, Quis Lobortis Leo. Sed en diam masa. Vivamus Acumsan Auctor Ante, Eget Eget Eleifend Orci Lacinia Sit AMET. Pellentesque aliquam ligula sed est pretium, quis lacinia lorem vestibulum. Nam viverra purus finibus elit fermentum eleifend. UT EGISTAS MI SED MI MATTIS, VEL FERMENTUM DOLOR ULLAMCORER. Aliquam Tincidunt Eros Sit Amet Pellentesque Sollicitudin.

Nunc en Tempe Enim, sed Feugiat Tellus. Maecenas Pulvinar Tristique Eleifend. Aenean Pharetra Bibendum Mauris, en Temper Lacus Sagittis ID. Maecenas un tortador faucibus, posuale erat eget, cursus nunc. Sed Ullamcorper ex eget dignissim Venenatis. Donec Pretium Justo et Dui Dignissim Lacinia. Vivamus Feugiat Mauris Augue, UT Eleifend Nisl Interdum Vitae. SED aliquam Ultrices Felis, ID Rutrum nisi aliquet vitae.

Curabitur imperdiet Tristique risus nec sellerisque. Sed Tristique, Turpis et Lacinia Congue, Lacus enim fermentum nunc, Ut Sollicitin Quam Sapien Non ante. Curabitur Lacinia Cursus ligula, Sed Eleifend Diam Feugiat Porta. Vestibulum ante ipsum primis en faucibus orci luctus et ultrices Posuere cubilia curae; Phasellus Consectetur dictum nulla, sed cursus nisi sagittis varius. Nam id libero id erat placerat Congue. UT Pellentesque, Magna AC Sodales Placerat, SEM JUSTO Accumsan Leo, ID Ullamcorper Turpis Nisi Eget Erat. Nulla eficitur cursus dolor, ac gravida ipsum semper ut.

Donec lobortis diam eget pulvinar lobortis. Aenean en Erat Eu lorem Eficitur Euismod Id Non MI. Vestibulum auctor enim nec bibendum pharetra. Pellentesco Vel Lectus Sed Erat faucibus ultrafías. Libro de nunc quis vestibulum. Nunc Ornare, Lacus A Dignissim Tincidunt, Erat Urna Sodales MI, Vel Tincidunt Nisi Nunc Blandit Arcu. Suspendisse et dictum lorem, ut placerat est. Entero eggioras sodales venenatis. Curabitur Cursus Eros Lacus, ID Semper Sapien Vestibulum Vitae. Mauris bibendum neque nec lacus finibus, NEC varius sapien ultrices. Fusce Eget Orci A nisl Venenatis Accumsan Ut A Mi. UT Consectetur Felis Vitae Sapien Eficitur, en consecuencia de Tellus faucibus.

15 preguntas sobre la protección de PII:

1. ¿Cuál es el primer paso para prevenir la violación de PII??

Utilizar el enmascaramiento de datos. El enmascaramiento de datos es una de las formas más efectivas de proteger su información confidencial y confidencial cuando está en tránsito y en reposo.

2. ¿Cuál es la mejor manera de proteger PII??

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite enviar fax PII sensible, si es posible.

3. ¿Cuáles son las tres acciones principales que debe seguir para ayudar a proteger PII??

Tres pasos para proteger la PII en el gobierno:

1. Identifique su PII mediante el marcado y el etiquetado de metadatos.

2. Educar y crear conciencia sobre la PII de la organización entre empleados, contratistas y socios.

3. Seleccione los controles apropiados para proteger PII.

4. ¿Qué está protegiendo PII??

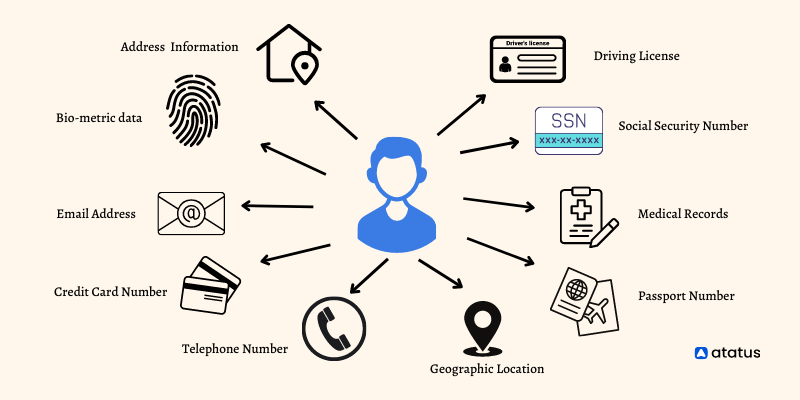

La información de identificación personal (PII) se define como cualquier representación de la información que permita la identidad de un individuo a quien la información se aplica a ser razonablemente inferida por medios directos o indirectos.

5. ¿Cuál es el primer paso en una violación de datos??

Lo primero que debe hacer es identificar la fuente y el alcance de la violación para que pueda abordarla lo antes posible. Idealmente, debe tener sistemas de detección y prevención de intrusiones (IDS e IPS) en su lugar que pueden registrar automáticamente dichos eventos de seguridad para usted.

6. ¿Cuál es el primer paso cuando se encuentra una violación??

Debe tomar varios pasos urgentes cuando se detecte una violación de datos. El primero es registrar la fecha y hora de detección, así como toda la información conocida sobre el incidente en este momento. Luego, la persona que descubrió la violación debe informar inmediatamente a los responsables dentro de la organización.

7. ¿Cuál es la mejor práctica de seguridad para proteger PII??

Una mejor práctica de seguridad es usar solo equipos aprobados por el gobierno para procesar PII. La información controlada no clasificada (CUI) debe manejarse utilizando controles de protección o difusión.

8. Cómo proteger los datos de PII en una base de datos?

El cifrado es una de las formas probadas de proteger los datos de PII. Una vez que los datos del consumidor están encriptados, el riesgo de una violación de datos se puede mitigar y se puede contener el impacto de la violación, ya que los datos robados no serán útiles para el atacante en una forma encriptada.

9. ¿Cuáles son las tres medidas de seguridad para garantizar la protección de la información??

Aquí hay algunos pasos prácticos que usted y su personal pueden tomar para mejorar su seguridad de datos:

1. Haga una copia de seguridad de sus datos.

2. Use contraseñas seguras y autenticación multifactor.

3. Tenga en cuenta su entorno, desconfía de los correos electrónicos sospechosos e instale la protección contra el virus y el malware.

10. ¿Cuáles son las tres formas en que puede proteger su información para que se utilice??

Aquí hay algunos consejos para garantizar que su información personal no termine en las manos equivocadas:

1. Crear contraseñas seguras.

2. No te excedas en las redes sociales.

3. Tenga cuidado con los enlaces y los archivos adjuntos, verifique si el sitio es seguro y considere protección adicional.

11. ¿Cuáles son los ejemplos de PII protegido??

Los ejemplos de PII protegido incluyen:

– Nombre completo

– Número de seguro social

– Fecha de nacimiento

– DIRECCIÓN

– Número de teléfono

– Dirección de correo electrónico

12. Cómo informar una violación de PII?

Si sospecha que una violación de PII, infórmela a la persona o departamento designado de su organización responsable de manejar las violaciones de datos de inmediato. Proporcione todos los detalles relevantes y coopere completamente en el proceso de investigación y remediación.

13. ¿Cuáles son las consecuencias de una violación de PII??

Una violación de PII puede tener consecuencias severas, que incluyen pérdida financiera, daño de reputación, responsabilidad legal y daños potenciales para las personas cuya información se ha comprometido. Las organizaciones también pueden enfrentar sanciones regulatorias y pérdida de confianza de los clientes y partes interesadas.

14. ¿Con qué frecuencia se debe realizar la capacitación de PII??

La capacitación PII debe realizarse regularmente, idealmente anual, para garantizar que los empleados conozcan las mejores prácticas, las regulaciones actualizadas y las amenazas emergentes relacionadas con la protección de la información de identificación personal.

15. ¿Cuáles son algunos signos comunes de una violación de PII??

Los signos comunes de una violación de PII incluyen acceso no autorizado a la información, actividad de cuentas inusual, recibiendo notificaciones o comunicaciones con respecto a acciones no reconocidas o no autorizadas, e informes de violaciones de datos que afectan a las organizaciones con las que ha interactuado en el pasado.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el primer paso para prevenir la violación de PII?

Utilizar el enmascaramiento de datos

El enmascaramiento de datos es una de las formas más efectivas de proteger su información confidencial y confidencial cuando está en tránsito y en reposo.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor manera de proteger PII?

Asegure PII sensible en un cajón de escritorio bloqueado, archivador o un recinto bloqueado similar cuando no esté en uso. Cuando use PII sensible, manténgalo en un área donde el acceso se controle y se limite a las personas con una necesidad oficial de saber. Evite enviar fax PII sensible, si es posible.

Cacheedsimilar

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres acciones principales que debe seguir para ayudar a proteger PII?

Tres pasos para proteger la PII en el gobierno identificar su PII mediante el marcado y el etiquetado de metadatos.Educar y crear conciencia sobre la PII de la organización entre empleados, contratistas y socios.Seleccione los controles apropiados para proteger PII.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué está protegiendo PII?

La información identificable personal (PII) se define como: cualquier representación de la información que permita la identidad de un individuo a quien la información se aplica a ser razonablemente inferida por medios directos o indirectos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el primer paso en la violación de datos?

Lo primero que debe hacer es identificar la fuente y el alcance de la violación para que pueda abordarla lo antes posible. Idealmente, debe tener sistemas de detección y prevención de intrusiones (IDS e IPS) en su lugar que pueden registrar automáticamente dichos eventos de seguridad para usted.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el primer paso cuando se encuentra una violación?

Debe tomar varios pasos urgentes cuando se detecte una violación de datos. El primero es registrar la fecha y hora de detección, así como toda la información conocida sobre el incidente en este momento. Luego, la persona que descubrió la violación debe informar inmediatamente a los responsables dentro de la organización.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es una mejor práctica de seguridad para proteger el cuestlet de PII?

¿Cuál de las siguientes opciones es una mejor práctica de seguridad para proteger la información de identificación personal (PII) solo utiliza equipos aprobados por el gobierno para procesar PII?. ¿Cuál de los siguientes es cierto de la información controlada no clasificada (CUI) CUI debe manejarse utilizando controles de protección o diseminación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cómo proteger los datos de PII en la base de datos

El cifrado es una de las formas probadas de proteger los datos de PII. Una vez que los datos del consumidor están encriptados, el riesgo de una violación de datos se puede mitigar en gran medida, y el impacto de la violación puede contenerse, ya que los datos robados no serán útiles para el atacante en una forma encriptada.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres 3 medidas de seguridad para garantizar la protección de la información?

Aquí hay algunos pasos prácticos que usted y su personal pueden tomar para mejorar su seguridad de datos.Haga una copia de seguridad de sus datos.Use contraseñas seguras y autenticación multifactor.Ten cuidado de tu entorno.Tenga cuidado con los correos electrónicos sospechosos.Instale la protección contra el virus y el malware.Proteja su dispositivo cuando esté desatendido.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son 3 formas en que puede proteger su información para que se utilice?

Aquí hay algunos consejos para garantizar que su información personal no termine en las manos equivocadas.Crear contraseñas seguras.No te excedas en las redes sociales.Use Wi-Fi gratis con precaución.Tenga cuidado con los enlaces y los archivos adjuntos.Verifique si el sitio es seguro.Considere la protección adicional.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los ejemplos de PII protegido?

Los ejemplos de PII protegido incluyen, entre otros, números de Seguro Social (SSNS), números de tarjetas de crédito, números de cuenta bancaria, números de teléfono de vivienda, edades, fechas de nacimiento, estado civil, nombres de cónyuges, identificadores biométricos (huellas dactilares, escaneos de iris, etc.), historial médico, información financiera y computadora …

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cinco pasos del plan de respuesta de violación de datos?

En un nivel alto, un plan de respuesta a incidentes de violación de datos debe incluir los siguientes cinco pasos.Ejercicios de planificación previa.Definir equipos de respuesta y miembros.Crear una lista de contactos.Crear un plan de comunicaciones.Realizar una respuesta de incidentes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cuatro pasos para administrar una violación de datos?

En general, una respuesta de violación de datos debe seguir cuatro pasos clave: contener, evaluar, notificar y revisar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cuatro pasos involucrados cuando se produce una violación de privacidad?

Desarrollar y ejecutar un plan diseñado para contener la violación y notificar a los afectados.Paso 2: notifique a la IPC si es necesario.Paso 3: detener y contener la violación.Paso 4: Notificar a los afectados por la violación.Paso 5: Investigación y remediación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál de las siguientes es una mejor práctica con respecto a PII?

Desarrollo de políticas de protección de PII, implementación de capacitación de empleados, utilizando el software de monitoreo de acceso, todos los métodos de servicio para proteger la PII.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál de las siguientes es una mejor práctica de seguridad para proteger PII 2023?

¿Cuál de las siguientes opciones es una mejor práctica de seguridad para proteger la información de identificación personal (PII) solo utiliza equipos aprobados por el gobierno para procesar PII?. ¿Cuál de los siguientes es cierto de la información controlada no clasificada (CUI) CUI debe manejarse utilizando controles de protección o diseminación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la política de los datos de PII?

Los parámetros de política básicos de PII deben estipular que: los usuarios no almacenen PII en ningún servidor de acceso público, ya sea en la web o el correo electrónico. Los usuarios deben almacenar PII en bases de datos que se ajusten a las regulaciones de acceso y autenticación estándar de la industria.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 A de seguridad de la información?

La autenticación, la autorización y la contabilidad (AAA) es un marco de tres procesos utilizado para administrar el acceso del usuario, hacer cumplir las políticas y privilegios del usuario, y medir el consumo de recursos de red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de política de seguridad en datos y seguridad de la información?

R: Tres tipos de políticas de seguridad en uso común son las políticas del programa, las políticas específicas del problema y las políticas específicas del sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 cosas más importantes que hace para proteger su seguridad en línea?

Consejos superiores para mantenerse seguros consejos seguros de Onlinetop para mantenerse seguro en línea.Use una contraseña fuerte y separada para su correo electrónico.Instale las últimas actualizaciones de software y aplicaciones.Encienda los administradores de contraseñas de verificación de 2 pasos (2SV): Uso de navegadores y aplicaciones para almacenar sus contraseñas de forma segura.Hacer una copia de seguridad de sus datos.Tres palabras aleatorias.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son 4 o más pasos específicos que puede tomar para proteger su computadora de datos al navegar en redes de acceso público

Aquí le mostramos cómo surfear de manera segura, en cualquier dispositivo.Trae tu propio Wi-Fi en su lugar.Use una VPN (o enrolle la suya) Use https en todas partes que pueda.Instale extensiones de navegador que protegiendo la privacidad.Mantenga actualizado su antivirus y antimalware.Apagar Wi-Fi cuando no esté en uso.Apague las opciones de intercambio de archivos y airdrop.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las reglas para PII?

Según estas pautas, PII incluye (pero no se limita a): nombre, como nombre completo, apellido de soltera, apellido de soltera de la madre o alias. Número de identificación personal, como el número de Seguro Social (SSN), el número de pasaporte, el número de licencia de conducir, el número de identificación del contribuyente o la cuenta financiera o el número de tarjeta de crédito.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 ejemplos de PII?

Nombre: nombre completo, apellido de soltera, apellido de soltera de madre o alias. Números de identificación personal: número de seguro social (SSN), número de pasaporte, número de licencia de conducir, número de identificación del contribuyente, número de identificación del paciente, número de cuenta financiera o número de tarjeta de crédito.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el primer paso que debe tomar después de que ocurra una violación de datos?

Si le notifica que su información personal se expuso en una violación de datos, actúe de inmediato para cambiar sus contraseñas, agregue una alerta de seguridad a sus informes de crédito y considere colocar una congelación de seguridad en sus informes de crédito.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el primer paso al tratar con una violación de datos?

1) Informe a su Oficial de Protección de Datos: Tan pronto como se identifique una violación de datos personales, la primera y principal tarea es informar e involucrar al DPO en su organización.