Que tres principios afectarían cualquier violación de datos?

Resumen del artículo:

[Inserte el resumen del artículo aquí]

[Inserte los puntos clave del artículo en 10 párrafos aquí, cada párrafo limitado a 3000 caracteres]

15 preguntas y respuestas detalladas:

1. ¿Cuáles son los 3 principios de protección de datos??

[Respuesta a la pregunta 1]

2. ¿Cuáles son los tres 3 tipos de violación de datos??

[Respuesta a la pregunta 2]

3. ¿Cuáles son las tres causas principales de una violación de datos??

[Respuesta a la pregunta 3]

4. ¿Cuál es el principio 3 del uso de datos personales??

[Respuesta a la pregunta 4]

5. ¿Cuáles son las 3 cosas que debe hacer para cumplir con la protección de datos??

[Respuesta a la pregunta 5]

6. ¿Cuáles son los 3 tipos de política de seguridad en datos y seguridad de la información??

[Respuesta a la pregunta 6]

7. ¿Cuáles son las tres etapas de seguridad de datos??

[Respuesta a la pregunta 7]

8. ¿Cuáles son los dos impactos principales de la violación de datos??

[Respuesta a la pregunta 8]

9. ¿Cuáles son las 4 consecuencias de la violación de datos??

[Respuesta a la pregunta 9]

10. ¿Cuál es el significado del principio 3??

[Respuesta a la pregunta 10]

11. Que tres de los siguientes son ejemplos de datos personales?

[Respuesta a la pregunta 11]

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 principios de protección de datos?

Legalidad, justicia y transparencia.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres 3 tipos de violación de datos?

Credenciales de inicio de sesión robadas, fondos robados o una filtración de propiedad intelectual son todo tipo de violaciones de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres causas principales de una violación de datos?

Aquí hay una breve lista de causas importantes de violaciones de datos: Causa #1: Vulnerabilidades de seguridad antiguas y sin parches.Causa #2: Error humano.Causa #3: malware.Causa #4: mal uso de información privilegiada.Causa #5: Robo físico de un dispositivo de transporte de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el principio 3 del uso de datos personales?

Principio 3 – Uso de datos personales

A menos que los datos personales se usen con el consentimiento prescrito del sujeto de datos, los datos no deben usarse para ningún propósito que no sea el mencionado en el momento en que se recopilaron los datos (o un propósito directamente relacionado).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 cosas que debe hacer para cumplir con la protección de datos?

Cómo cumplir con la legalidad y la transparencia de GDPrensure del procesamiento de datos.Revise sus políticas de protección de datos.Actualizar una evaluación de impacto de protección de datos.Implementar medidas de seguridad de datos adecuadas.Garantizar los derechos de privacidad de los usuarios.Documente su cumplimiento de GDPR.Designar un oficial de protección de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de política de seguridad en datos y seguridad de la información?

R: Tres tipos de políticas de seguridad en uso común son las políticas del programa, las políticas específicas del problema y las políticas específicas del sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las tres etapas de seguridad de datos?

Para obtener más información sobre cómo asegurar sus datos, lea este artículo sobre la seguridad de los datos. Antes de aprender cómo proteger sus datos, primero debe comprender las tres etapas diferentes de sus datos porque cada etapa requiere un enfoque diferente. Son: datos en tránsito, datos en reposo y datos en uso.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los dos impactos principales de la violación de datos?

Una violación de datos puede provocar fácilmente el robo de identidad cuando la información confidencial se expone a individuos no autorizados. Los piratas informáticos pueden usar esta información para robar la identidad de una persona y cometer actividades fraudulentas, como abrir nuevas cuentas o realizar compras no autorizadas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 consecuencias de la violación de datos?

Las violaciones de datos pueden afectar la reputación de la marca y hacer que la compañía pierda clientes. Las violaciones pueden dañar y corrupir bases de datos. Las violaciones de datos también pueden tener consecuencias legales y de cumplimiento. Las violaciones de datos también pueden afectar significativamente a las personas, causando pérdida de privacidad y, en algunos casos, robo de identidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el significado del principio 3?

El principio 3 se trata de aumentar las probabilidades de que los visitantes realmente entiendan el contenido. El hecho de que el contenido esté escrito en su propio idioma no hace que el contenido sea comprensible. Por ejemplo, una página puede contener: palabras o abreviaturas desconocidas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que tres de los siguientes son ejemplos de datos personales

Ejemplos de nombre personal de datos y apellido; una dirección de casa; una dirección de correo electrónico como el [email protected]; un número de tarjeta de identificación; datos de ubicación (por ejemplo, la función de datos de ubicación en un teléfono móvil)*; una dirección de protocolo de Internet (IP); una ID de cookie*; el identificador publicitario de su teléfono;

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el principio 3 de la Ley de Protección de Datos y cómo se violó?

El tercer principio requiere que los datos personales que está procesando sean adecuados, relevantes y no excesivos. Esto significa que los datos deben limitarse a lo que es necesario para los efectos que los está procesando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 3 condiciones principales identificadas en el GDPR en relación con las evaluaciones de impacto de protección de datos?

evaluar la necesidad, la proporcionalidad y las medidas de cumplimiento; identificar y evaluar los riesgos para las personas; y. Identificar cualquier medida adicional para mitigar esos riesgos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de sistemas de seguridad utilizados para asegurar un sistema de información?

Cortafuegos. Información de seguridad y gestión de eventos (SIEM) Sistemas de detección de intrusos (IDS) y sistemas de prevención de intrusiones (IPS)

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las 4 causas comunes de violaciones de datos?

Seis causas comunes de la incrustación de datos 1. Amenazas internas debido al mal uso del acceso privilegiado.Causa 2. Contraseñas débiles y robadas.Causa 3. Aplicaciones sin parpadear.Causa 4. Malware.Causa 5. Ingeniería social.Causa 6. Ataques físicos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Lo que se ve afectado en la violación de datos

Una violación de datos puede provocar fácilmente el robo de identidad cuando la información confidencial se expone a individuos no autorizados. Los piratas informáticos pueden usar esta información para robar la identidad de una persona y cometer actividades fraudulentas, como abrir nuevas cuentas o realizar compras no autorizadas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 ejemplos de principios?

Algunos ejemplos de principios morales absolutos incluyen: no mates.Di la verdad.Tenga cuidado con lo que le dice y le hace a los demás.Respeta la propiedad de los demás.Tratar a las personas que necesitan o angustia como nos gustaría que nos traten si nuestra situación fuera revertida.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres ejemplos de un principio?

Aquí hay 20 ejemplos de principios rectores para ayudarlo a establecer valores fundamentales para su empresa: enfatizar la calidad.Esforzarse por la eficiencia.Fomente el ingenio.Fomento del éxito.Establecer estándares de la industria.Celebrando la diversidad.Liderando de manera apoyo.Siempre aprendiendo.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los 3 tipos de información personal?

A continuación se muestran los tipos de los tipos de información personal generalmente cubierta: información privada. Información confidencial de datos personales. Información de salud.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los principios principales del resumen de la Ley de Protección de Datos?

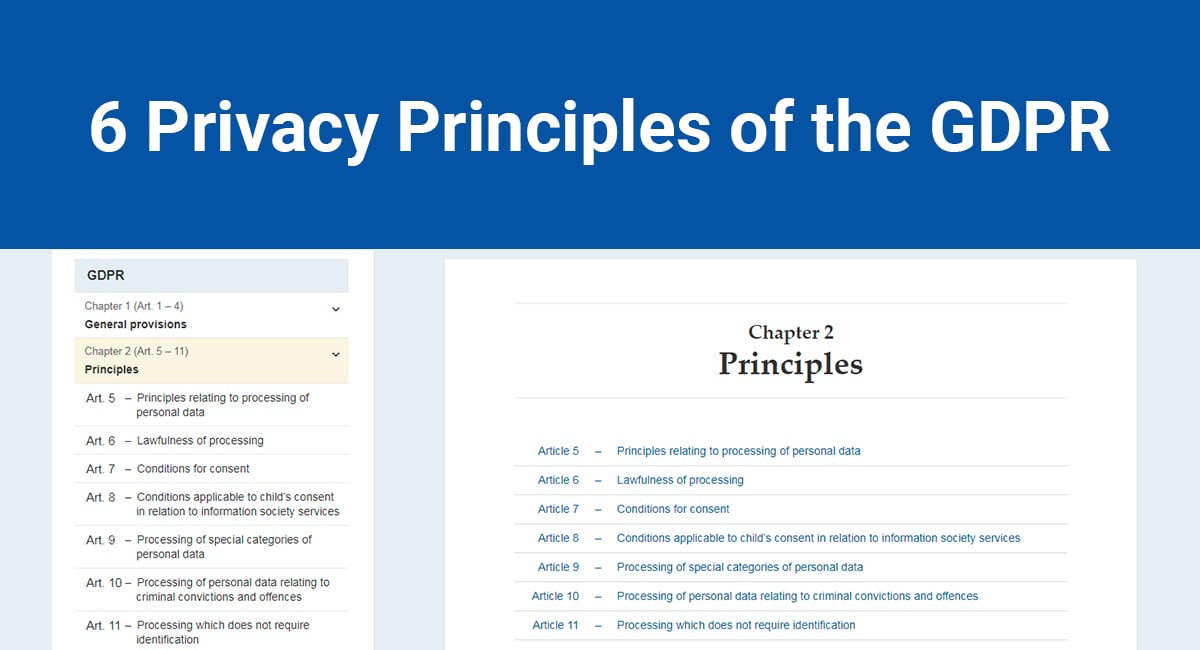

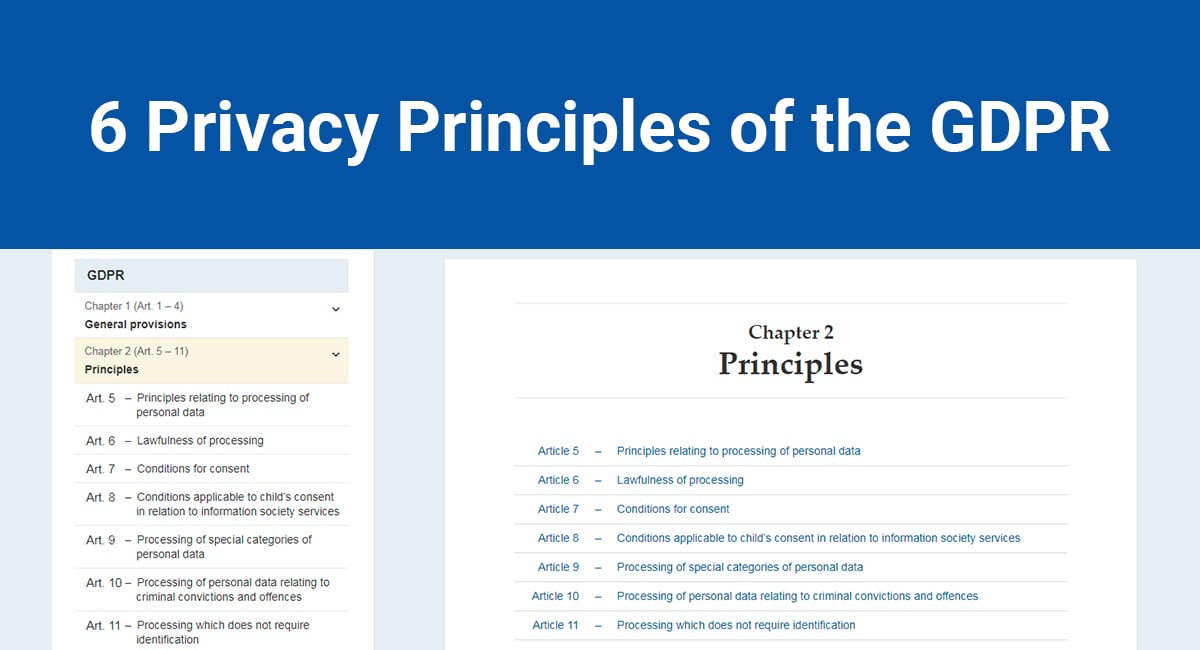

Legalidad, justicia y transparencia; ▪ Limitación de propósito; ▪ Minimización de datos; ▪ Precisión; ▪ Limitación de almacenamiento; ▪ Integridad y confidencialidad; y ▪ Responsabilidad. Estos principios se encuentran justo al comienzo del GDPR e informan y impregnan todas las demás disposiciones de esa legislación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué son los principios de datos?

Los principios de datos establecen un estándar claro que promueve la confianza pública en nuestro manejo de datos y proporciona estadísticas de alta calidad, inclusivas y confiables. Los principios de datos ayudan a crear las condiciones de datos para entregar la estrategia de datos y están respaldados por datos y políticas estadísticas y estándares de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es el principio 3 de la Ley de Protección de Datos y cómo se violó?

El tercer principio requiere que los datos personales que está procesando sean adecuados, relevantes y no excesivos. Esto significa que los datos deben limitarse a lo que es necesario para los efectos que los está procesando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los tres principios de seguridad internos más básicos para proteger los sistemas?

Los principios fundamentales (principios) de la seguridad de la información son la confidencialidad, la integridad y la disponibilidad. Cada elemento de un programa de seguridad de la información (y cada control de seguridad establecido por una entidad) debe diseñarse para lograr uno o más de estos principios. Juntos, se llaman la tríada de la CIA.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son los cuatro 4 problemas clave en la seguridad de los datos?

A continuación se presentan varios problemas comunes que enfrentan las organizaciones de todos los tamaños a medida que intentan asegurar datos confidenciales.Exposición accidental.Phishing y otros ataques de ingeniería social.Amenazas internas.Secuestro de datos.Pérdida de datos en la nube.Inyección SQL.Descubrimiento de datos y clasificación.Enmascaramiento de datos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la causa más común de una violación de datos?

Credenciales débiles y robadas

Las contraseñas robadas son una de las causas más simples y comunes de las violaciones de datos.