¿Puede John the Ripper romper cualquier contraseña??

Resumen de “Can John the Ripper rompe cualquier contraseña?”

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puedo romper con John el Destripador?

Casos de uso para John the Ripper. Ahora que comprende los diferentes modos de John, veamos algunos casos de uso. Usaremos a John para descifrar tres tipos de hashs: una contraseña de Windows NTLM, una contraseña de sombra de Linux y la contraseña para un archivo zip. En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de ataques de contraseña pueden realizar John the Ripper?

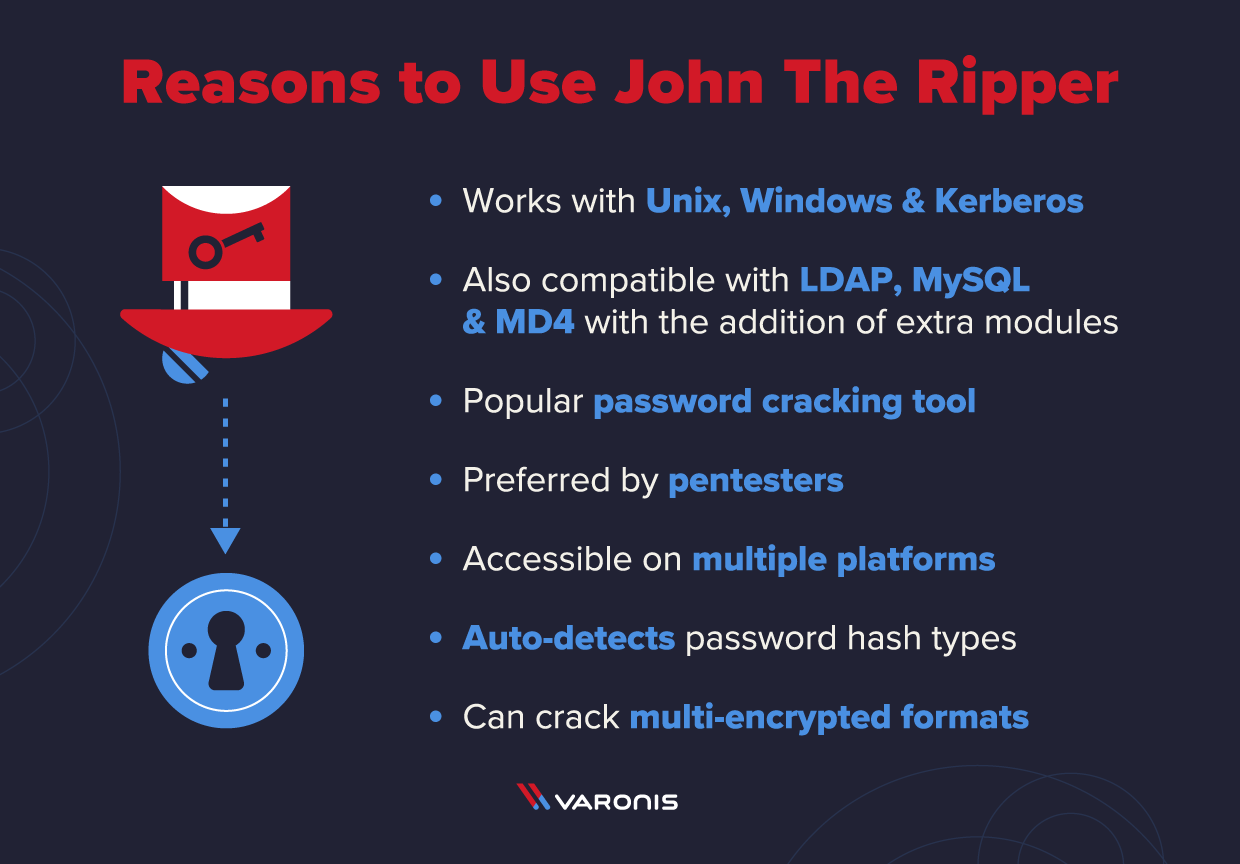

John the Ripper es una herramienta popular de cracking de contraseña que se puede utilizar para realizar ataques de fuerza bruta utilizando diferentes tecnologías de cifrado y listas de palabras útiles. A menudo es lo que usan los probadores y los piratas informáticos éticos para encontrar las contraseñas verdaderas detrás de los hashes. En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo se tarda en romper una contraseña en John the Ripper?

"Crack" El modo se ejecuta generalmente de menos de un segundo a un día (dependiendo del tipo y el número de hash de contraseña).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde John the Ripper pone contraseñas?

$ John/John.maceta

Las contraseñas agrietadas se imprimirán en la terminal y se guardarán en el archivo llamado $ John/John. Pot (en la documentación y en el archivo de configuración para John, "$ John" se refiere a John’s "directorio de inicio"; ¿Qué directorio realmente depende de cómo instaló a John)?.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los piratas informáticos usan John the Ripper?

John the Ripper (JTR) es una herramienta de software gratuita de código abierto utilizada por los piratas informáticos, tanto éticos como de otro tipo, para el agrietamiento de la contraseña. El software se usa típicamente en un entorno Univ/Linux y Mac OS X, donde puede detectar contraseñas débiles.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la galleta de contraseña más rápida del mundo?

Hashcat

Hashcat: la galleta de contraseña más rápida para descifrar contraseñas complejas. Hashcat se identifica como la herramienta de cracking de contraseña más rápida del mundo. Empoderado con la aceleración de GPU, supera a John the Ripper en términos de velocidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que es mejor hashcat o John the Ripper

Hashcat y John the Ripper tienen sus casos de uso. Hashcat tiene mucho mejor apoyo para el agrietamiento de GPU, mientras que JTR es mejor para diferentes tipos de hash. Estoy seguro de que me perdí muchos detalles específicos ya que mis pruebas no fueron muy minuciosas. Depende de usted qué herramienta es mejor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la ventaja de John the Ripper?

Una popular cracker de contraseña fuera de línea es John the Ripper. Esta herramienta permite a los profesionales de seguridad descifrar las contraseñas, independientemente de las contraseñas cifradas o hash, los códigos de autenticación de mensajes (MAC) y las Macs (HMAC) basadas en el hash u otros artefactos del proceso de autenticación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor contraseña más difícil de descifrar?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es el hashcat mejor que John the Ripper?

Hashcat y John the Ripper tienen sus casos de uso. Hashcat tiene mucho mejor apoyo para el agrietamiento de GPU, mientras que JTR es mejor para diferentes tipos de hash. Estoy seguro de que me perdí muchos detalles específicos ya que mis pruebas no fueron muy minuciosas. Depende de usted qué herramienta es mejor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es los hackers más aterradores

Los 10 piratas informáticos más notorios de All TimeKevin Mitnick. Una figura seminal en la piratería estadounidense, Kevin Mitnick tuvo su comienzo de carrera cuando era adolescente.Anónimo.Adrian Lamo.Albert González.Mamá

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puedo romper con John el Destripador?

Casos de uso para John the Ripper. Ahora que comprende los diferentes modos de John, veamos algunos casos de uso. Usaremos a John para descifrar tres tipos de hashs: una contraseña de Windows NTLM, una contraseña de sombra de Linux y la contraseña para un archivo zip.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tipo de ataques de contraseña pueden realizar John the Ripper?

John the Ripper es una herramienta popular de cracking de contraseña que se puede utilizar para realizar ataques de fuerza bruta utilizando diferentes tecnologías de cifrado y listas de palabras útiles. A menudo es lo que usan los probadores y los piratas informáticos éticos para encontrar las contraseñas verdaderas detrás de los hashes.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo se tarda en romper una contraseña en John the Ripper?

"Crack" El modo se ejecuta generalmente de menos de un segundo a un día (dependiendo del tipo y el número de hash de contraseña).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Dónde John the Ripper pone contraseñas?

$ John/John.maceta

Las contraseñas agrietadas se imprimirán en la terminal y se guardarán en el archivo llamado $ John/John. Pot (en la documentación y en el archivo de configuración para John, "$ John" se refiere a John’s "directorio de inicio"; ¿Qué directorio realmente depende de cómo instaló a John)?.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los piratas informáticos usan John the Ripper?

John the Ripper (JTR) es una herramienta de software gratuita de código abierto utilizada por los piratas informáticos, tanto éticos como de otro tipo, para el agrietamiento de la contraseña. El software se usa típicamente en un entorno Univ/Linux y Mac OS X, donde puede detectar contraseñas débiles.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la galleta de contraseña más rápida del mundo?

Hashcat

Hashcat: la galleta de contraseña más rápida para descifrar contraseñas complejas. Hashcat se identifica como la herramienta de cracking de contraseña más rápida del mundo. Empoderado con la aceleración de GPU, supera a John the Ripper en términos de velocidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que es mejor hashcat o John the Ripper

Hashcat y John the Ripper tienen sus casos de uso. Hashcat tiene mucho mejor apoyo para el agrietamiento de GPU, mientras que JTR es mejor para diferentes tipos de hash. Estoy seguro de que me perdí muchos detalles específicos ya que mis pruebas no fueron muy minuciosas. Depende de usted qué herramienta es mejor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la ventaja de John the Ripper?

Una popular cracker de contraseña fuera de línea es John the Ripper. Esta herramienta permite a los profesionales de seguridad descifrar las contraseñas, independientemente de las contraseñas cifradas o hash, los códigos de autenticación de mensajes (MAC) y las Macs (HMAC) basadas en el hash u otros artefactos del proceso de autenticación.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor contraseña más difícil de descifrar?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es el hashcat mejor que John the Ripper?

Hashcat y John the Ripper tienen sus casos de uso. Hashcat tiene mucho mejor apoyo para el agrietamiento de GPU, mientras que JTR es mejor para diferentes tipos de hash. Estoy seguro de que me perdí muchos detalles específicos ya que mis pruebas no fueron muy minuciosas. Depende de usted qué herramienta es mejor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es los hackers más aterradores

Los 10 piratas informáticos más notorios de All TimeKevin Mitnick. Una figura seminal en la piratería estadounidense, Kevin Mitnick tuvo su comienzo de carrera cuando era adolescente.Anónimo.Adrian Lamo.Albert González.Matthew Bevan y Richard Pryce.Jeanson James Ancheta.Michael Calce.Kevin Poulsen.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien tiene los hackers más fuertes

Porcelana

Porcelana. China registrada 12.9 millones de violaciones en 2021, una mejora significativa sobre los Estados Unidos (212.4 millones), Irán (156.1 millón) e India (86.6 millones) en términos de seguridad digital. El tamaño del mercado chino de ciberseguridad era de $ 8.64 mil millones en 2021, hasta $ 1.3 mil millones o 17% de 2020.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más pirateada?

EE. UU. – Top 20 más usado Passwordspassword.123456.123456789.12345678.1234567.contraseña1.12345.1234567890.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña número 1 más usada?

Top 10 contraseñas más comunes123456789.12345678.1234567.Contraseña1.12345.1234567890.1234.QWERTY123.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los hackers usan hashcat?

Ejemplo: “Las violaciones de las contraseñas complejas están en aumento ya que los piratas informáticos usan hashcat como un medio para agrietarse las contraseñas utilizando hashes conocidos. Esta es una piratería de nivel siguiente que va más allá del relleno simple de las credenciales en los campos de nombre de usuario/contraseña en aplicaciones web.”

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es ilegal usar hashcat?

La herramienta es perfectamente legal de usar para uso educativo en sus propios sistemas informáticos. Use la herramienta como arma ofensiva, también conocida como ‘piratear’ el sistema de otra persona y es un delito grave. Tengo una palanca y una garra de gato.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las ventajas y desventajas de John the Ripper?

Características más importantes de uso.Velocidad de operación.Admite innumerables hashes.Se ejecuta en numerosos sistemas operativos.Es de código abierto, tan gratis de manera efectiva para usar.Excelente en la detección automática de hashes.Continúa desarrollando.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más débil del mundo?

Es mejor evitar usar estas contraseñas, y si ya está utilizando uno de estos o algo similar, se recomienda cambiarlas de inmediato.123456.12345678.123456789.12345.1234567.contraseña.1 paso de paso.ABC123.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la peor contraseña del mundo?

Top 20 peores contraseñas en 2022: es suya en la lista123456.123456789.QWERTY.Contraseña.12345.12345678.111111.1234567.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es el mejor hacker de la tierra

Los 18 mejores hackers éticos más famosos en el Murphy mundial.Matthew Bevan y Richard Pryce.Jeanson James Ancheta.Michael Calce.Julian Assange.Gary McKinnon.Adrian Lamo.Aaron Swartz.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué los piratas informáticos nunca son atrapados?

Los piratas informáticos a menudo usarán software seguro como un servidor proxy para ocultar su identidad y canalizar sus comunicaciones a través de muchos países diferentes para evadir la detección. Otras tecnologías como Tor y cifrado les permiten agregar múltiples capas para enmascarar su identidad.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es dios de los hackers

| Kevin Mitnick | |

|---|---|

| Mitnick en 2010 | |

| Nacido | Kevin David Mitnick 6 de agosto de 1963 Van Nuys, California, u.S. |

| Nacionalidad | Americano |

| Otros nombres | El cóndor, el hacker oscuro |

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Quien es el hacker más aterrador

Kevin Mitnick posee el título como el hacker más famoso del mundo, con este título que se remonta a 1995 por el Departamento de Justicia de los Estados Unidos. Kevin Mitnick comenzó a piratear a una edad temprana. Rompió en el ámbito de la atención pública en la década de 1980 después de que pirateó el Comando de Defensa de América del Norte (NORAD).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué contraseña no se puede piratear?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña de 4 dígitos más raras?

(Aunque, como reconoce Data Genetics, probablemente no debería salir y elegir “8068” ahora que esta es información pública.) Completando los cinco inferiores son “8093”, “9629”, “6835” y “7637”, que casi tan raros.