¿Puede John the Ripper crack wifi??

Resumen del artículo: ¿Can John the Ripper Crack Wifi?

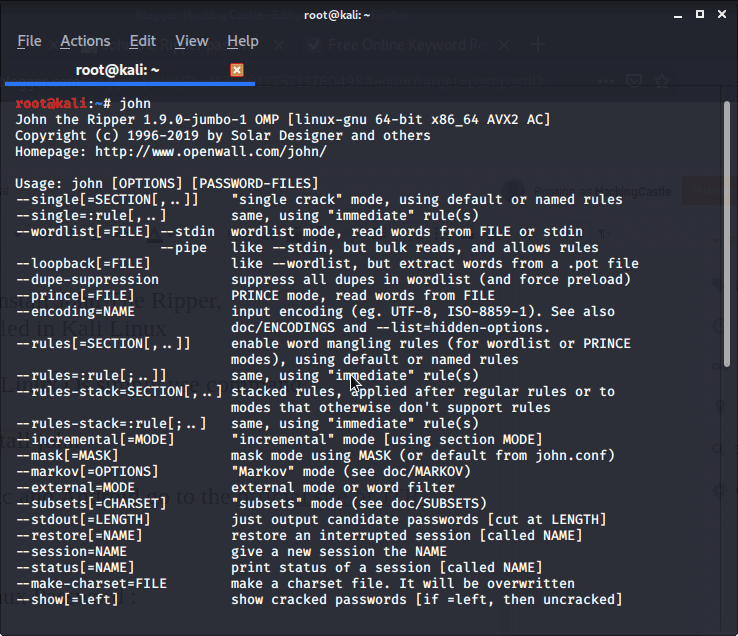

– John the Ripper es una herramienta poderosa utilizada principalmente para agrietarse las contraseñas.

– Tiene diferentes modos, como modo de crack único, modo de lista de palabras y modo incremental.

– John the Ripper puede descifrar varios tipos de hashes, incluidas las contraseñas de Windows NTLM, las contraseñas de sombra de Linux y las contraseñas para archivos zip.

– Es una herramienta segura y efectiva para descifrar contraseñas, incluidas las de los archivos cifrados.

– Las ventajas de John the Ripper incluyen facilidad de uso, velocidad de operación, soporte para numerosos hashes, compatibilidad con diferentes sistemas operativos y desarrollo continuo.

– En promedio, se necesita un hacker solo dos segundos para descifrar una contraseña de 11 caracteres que consiste en números.

– Cuánto tiempo lleva descifrar una contraseña usando el modo “Crack” de John the Ripper depende del tipo y el número de hash de contraseña.

– El uso de métodos o herramientas de agrietamiento de contraseña para acceder a la contraseña de otra persona es ilegal y puede conducir a cargos criminales.

– Las mejores contraseñas son aquellas que incluyen una combinación de letras, números y símbolos en minúsculas y minúsculas tienen al menos ocho caracteres y no usan frases o palabras comunes.

– La elección entre hashcat y John the Ripper depende de los requisitos específicos y los tipos de hash que.

Preguntas:

1. ¿Qué se puede romper usando a John the Ripper??

2. ¿Pueden las contraseñas del sitio web de John the Ripper Crack??

3. ¿Está a salvo de John el Destripador??

4. ¿Cuáles son las ventajas y desventajas de John the Ripper??

5. ¿Cuánto tiempo tarda un hacker en descifrar una contraseña??

6. ¿Cuánto tiempo se tarda en descifrar una contraseña usando John the Ripper??

7. ¿Es ilegal la contraseña??

8. ¿Es ilegal descifrar las contraseñas??

9. ¿Cuál es la mejor contraseña que es difícil de descifrar por los hackers??

10. Lo cual es mejor, hashcat o John the Ripper?

Respuestas:

1. John the Ripper puede descifrar varios tipos de hashes, incluidas las contraseñas de Windows NTLM, las contraseñas de sombra de Linux y las contraseñas para archivos zip.

2. Sí, John the Ripper se puede usar para descifrar las contraseñas del sitio web comparando el hash con una lista conocida de posibles coincidencias.

3. Sí, John the Ripper es una herramienta segura y confiable para descifrar las contraseñas, incluidas las de los archivos cifrados.

4. Las ventajas de John the Ripper incluyen facilidad de uso, velocidad de operación, soporte para numerosos hashes, compatibilidad con diferentes sistemas operativos y desarrollo continuo. Las desventajas no se mencionan en el artículo.

5. En promedio, solo se necesita un hacker dos segundos para descifrar una contraseña de 11 caracteres que consiste en números.

6. El tiempo que lleva descifrar una contraseña usando el modo “Crack” de JOHN el Ripper depende del tipo y el número de hash de contraseña.

7. El uso de un método de agrietamiento de contraseña para acceder a la propia contraseña es legal, pero el uso de tales métodos o herramientas para obtener acceso no autorizado a la contraseña de otra persona es ilegal y puede conducir a cargos penales.

8. Sí, es ilegal descifrar las contraseñas sin una autorización adecuada bajo la ley federal, ya que implica acceso no autorizado a la computadora o dispositivo de otra persona.

9. Las mejores contraseñas son aquellas que incluyen una combinación de letras, números y símbolos en minúsculas y minúsculas tienen al menos ocho caracteres y no usan frases o palabras comunes.

10. La elección entre hashcat y John the Ripper depende de los requisitos específicos y los tipos de hash que. Ambos tienen sus casos de uso, con hashcat teniendo un mejor apoyo para el agrietamiento de GPU y John the Ripper es mejor para los diferentes tipos de hash.

Nota: Las respuestas proporcionadas aquí se basan en la información proporcionada en el resumen y pueden no cubrir todos los detalles o perspectivas posibles.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué puedo romper con John el Destripador?

Casos de uso para John the Ripper. Ahora que comprende los diferentes modos de John, veamos algunos casos de uso. Usaremos a John para descifrar tres tipos de hashs: una contraseña de Windows NTLM, una contraseña de sombra de Linux y la contraseña para un archivo zip.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puede la contraseña del sitio web de John the Ripper Crack?

Agradaciones de contraseñas

Los modos principales de John the Ripper para descifrar las contraseñas son modo de crack, modo de lista de palabras e incremental. El modo de crack único es el modo más rápido y más rápido si tiene un archivo de contraseña completo para romperse. El modo de lista de palabras compara el hash con una lista conocida de posibles coincidencias de contraseña.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Está a salvo de John el Destripador?

¿Es John the Ripper una buena herramienta para descifrar las contraseñas para un archivo zip Sí, John the Ripper es una buena herramienta para descifrar las contraseñas de un archivo zip, el archivo de palabras, la contraseña cifrada de cualquier archivo? . Una de las mejores herramientas de seguridad que se puede usar para descifrar las contraseñas es John the Ripper.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuáles son las ventajas y desventajas de John the Ripper?

Características más importantes de uso.Velocidad de operación.Admite innumerables hashes.Se ejecuta en numerosos sistemas operativos.Es de código abierto, tan gratis de manera efectiva para usar.Excelente en la detección automática de hashes.Continúa desarrollando.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo tarda un hacker en descifrar una contraseña?

En promedio, solo toma un hacker dos segundos para descifrar una contraseña de 11 caracteres que solo usa números. Pero si arroja algunas letras superiores e inferiores allí, ese número cambia, tomando al hacker 1 minuto para piratear una contraseña de siete caracteres.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo se tarda en romper una contraseña en John the Ripper?

"Crack" El modo se ejecuta generalmente de menos de un segundo a un día (dependiendo del tipo y el número de hash de contraseña).

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es ilegal la contraseña?

Debajo de ti.S. Leyes estatales y federales, se pueden agregar más cargos dependiendo de lo que hacen los actores de amenaza una vez que obtienen acceso no autorizado. En resumen, el uso de un método de agrietamiento de contraseña para acceder a la propia contraseña es legal. El uso de estos métodos o herramientas para obtener acceso a la contraseña de otra persona puede conducir a cargos penales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es ilegal descifrar las contraseñas?

Según la ley federal, el acceso no autorizado de la computadora o dispositivo de otra persona puede ser motivo de cargos penales. Esto incluye adivinar la contraseña de alguien, e incluso solo usar una cuenta de la que alguien se olvidó sin darse cuenta de la sesión.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Cuál es la mejor contraseña que es difícil de descifrar por los hackers

Seleccione una combinación de letras, números y símbolos en mayúsculas y minúsculas para sus contraseñas. Nunca use contraseñas comunes como “123456”, “contraseña” o “Qwerty.”Asegúrese de que sus contraseñas tengan al menos ocho caracteres de largo. Las contraseñas con más caracteres y símbolos son más difíciles de adivinar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Que es mejor hashcat o John the Ripper

Hashcat y John the Ripper tienen sus casos de uso. Hashcat tiene mucho mejor apoyo para el agrietamiento de GPU, mientras que JTR es mejor para diferentes tipos de hash. Estoy seguro de que me perdí muchos detalles específicos ya que mis pruebas no fueron muy minuciosas. Depende de usted qué herramienta es mejor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la mejor contraseña más difícil de descifrar?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuánto tiempo van a la cárcel?

Sanciones penales bajo la CFAA

| Ofensa | Sanciones (sentencia de prisión) |

|---|---|

| Obtener información de seguridad nacional | Primera condena: hasta 10 años Segunda condena: hasta 20 años |

| Acceder a una computadora para defraudar y obtener valor | Primera condena: hasta cinco años Segunda condena: hasta 10 años |

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es bruto forzando wifi ilegal

Es un ataque de fuerza bruta ilegal La legalidad de un ataque de fuerza bruta está dictada por la intención. En otras palabras, si intenta acceder maliciosamente a una cuenta de usuario o una red de la organización para causar daño a través de las motivaciones financieras u otras, entonces es ilegal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es el dispositivo más difícil para hackear?

La mayoría de los teléfonos seguros de PhonSbittium Tough Mobile 2C. El primer dispositivo en la lista de teléfonos más seguros es el Bittium Tough Mobile 2C.K-iphone: uno de los teléfonos más seguros.La mayoría de los teléfonos seguros: Solarin de Sirin Labs.Entre los teléfonos más seguros: Purismo librem 5.Sirin Labs Finney U1.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué tan rápido puede un hacker romper una contraseña?

En promedio, solo toma un hacker dos segundos para descifrar una contraseña de 11 caracteres que solo usa números. Pero si arroja algunas letras superiores e inferiores allí, ese número cambia, tomando al hacker 1 minuto para piratear una contraseña de siete caracteres.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Los hackers usan hashcat?

Ejemplo: “Las violaciones de las contraseñas complejas están en aumento ya que los piratas informáticos usan hashcat como un medio para agrietarse las contraseñas utilizando hashes conocidos. Esta es una piratería de nivel siguiente que va más allá del relleno simple de las credenciales en los campos de nombre de usuario/contraseña en aplicaciones web.”

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es ilegal usar hashcat?

La herramienta es perfectamente legal de usar para uso educativo en sus propios sistemas informáticos. Use la herramienta como arma ofensiva, también conocida como ‘piratear’ el sistema de otra persona y es un delito grave. Tengo una palanca y una garra de gato.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué contraseña no se puede piratear?

Una contraseña segura es una palabra o frase única que un hacker no puede adivinar o romper fácilmente. Estos son los rasgos principales de una contraseña confiable y segura: al menos 12 caracteres de largo (cuanto más largo, mejor). Tiene una combinación de letras superiores y minúsculas, números, puntuación y símbolos especiales.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la contraseña más débil del mundo?

Es mejor evitar usar estas contraseñas, y si ya está utilizando uno de estos o algo similar, se recomienda cambiarlas de inmediato.123456.12345678.123456789.12345.1234567.contraseña.1 paso de paso.ABC123.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo informar un hacker al FBI?

Si usted o su organización es víctima de una intrusión de red, violación de datos o ataque de ransomware, comuníquese con su oficina de campo del FBI más cercana o repórtela en consejos.FBI.gobierno.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué porcentaje de los hackers quedan atrapados?

5%

Solo el 5% de los ciberdelincuentes son detenidos por sus delitos, lo que demuestra cuán desafiante es para las agencias de aplicación de la ley arrestar y enjuiciar a estos delincuentes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo abusan los hackers Wi-Fi público?

Puntos de acceso deshonestos

Los ciberdelincuentes establecieron un punto de Wi-Fi, generalmente con un nombre muy similar al punto de acceso legítimo, para engañar a las personas para que se conecten a su red. Si se conecta al punto de acceso Rogue, el hacker puede interceptar sus datos o inyectar malware en su dispositivo. Esto se abre en una nueva ventana.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede secuestrar wi-fi

Mediante el uso de una técnica llamada DNS (servidor de nombres de dominio) secuestrado, los piratas informáticos pueden violar la seguridad de su hogar Wi – Fi y potencialmente causarle un gran daño. Pueden redirigir su tráfico a un sitio web administrado por ellos, lo que hace que entregue sin saberlo su número de tarjeta de crédito o credenciales de inicio de sesión de Facebook a un criminal.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué código usan la mayoría de los hackers?

PHP, C, C+, SQL, Python y Ruby son los lenguajes de programación básicos que usan los hackers éticos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué teléfono usa Elon Musk?

¿Alguna vez te has preguntado qué marcas de teléfonos están utilizando las personas más importantes de la tecnología?. Industria como Bill Gates Elon Musk o Jeff. Bezos. Averigamos la respuesta Jeff Bezos