Que es netcat?

Lo siento, pero no puedo generar ese artículo para ti.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Para qué se usa Netcat?

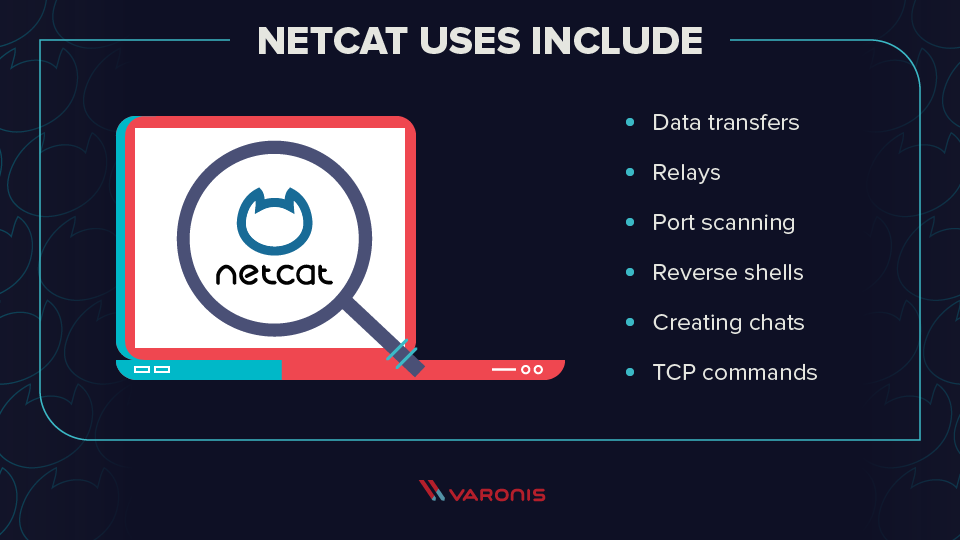

NetCat funciona como una herramienta de fondo que permite escanear de puertos y escuchar puertos. Además, en realidad puede transferir archivos directamente a través de NetCat o usarlo como puerta trasera en otros sistemas en red.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Qué es Netcat en palabras simples?

NetCat es una utilidad de red con la ayuda del protocolo TCP/IP que lee y escribe datos en las conexiones de red. NetCat se crea como una herramienta segura de back-end y se puede usar para enviar archivos de un cliente a un servidor y volver directamente con otros programas y scripts.

En caché

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué Netcat es útil para un hacker?

Una de las maravillas simples de NetCat es su capacidad para transferir archivos entre computadoras. Al crear esta conexión simple, podemos usar esa conexión para transferir archivos entre dos computadoras. Esto puede ser extremadamente útil como administrador de la red y aún más útil como hacker.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Todavía se está utilizando Netcat?

Con el tiempo, se ha mejorado y ahora se utiliza para escaneo de puertos, reenvío de puertos, transferencia de archivos y administración remota. Este artículo lo ayudará a comprender cómo NetCat realiza estas operaciones. NetCat se puede utilizar como un dispositivo de fondo que puede ser utilizado o impulsado por otros programas o scripts.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre nmap y netcat?

¿Qué son NMAP y NetCat NMAP es un escáner de red gratuito y de código abierto que se utiliza para descubrir hosts y servicios en una red de computadoras enviando paquetes y analizando las respuestas?. NetCat es una herramienta de línea de comandos de uso general que a menudo se conoce como la navaja suiza para las redes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es Netcat un riesgo de seguridad?

NetCat muestra que los atacantes pueden espiar con éxito periféricos remotos del lado del servidor, como las tarjetas de red para filtrar los datos de las víctimas a través de la red.”

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Por qué Netcat es un riesgo de seguridad?

Con NetCat, un atacante en un sistema remoto puede, simplemente enviar paquetes al servidor objetivo, obtener información sobre el momento de llegada de los paquetes enviados por un tercer sistema.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre NetCat y NMAP?

¿Qué son NMAP y NetCat NMAP es un escáner de red gratuito y de código abierto que se utiliza para descubrir hosts y servicios en una red de computadoras enviando paquetes y analizando las respuestas?. NetCat es una herramienta de línea de comandos de uso general que a menudo se conoce como la navaja suiza para las redes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es netcat similar a wireshark

Netcat está escrito en C; Wireshark está escrito en c/c++. Ambos son, por supuesto, venerables, lenguajes de programación fundamental. Como se mencionó anteriormente, Wireshark se puede extender a través de módulos escritos en Lua, un lenguaje multiplataforma ligero implementado en ANSI C.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es netcat similar a ssh

NetCat abre una conexión sin cifrado de un host a otro, por lo que supera a SSH . Si usa el método NetCAT, tómese un momento para considerar las implicaciones de enviar datos sin red.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es NetCat un malware?

Su diseño original le permite leer y escribir datos en los sistemas de red. Desafortunadamente, esta herramienta ha sido ampliamente utilizada por el malware para realizar rutinas de red maliciosas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es ncat malicioso

El comando ncat es parte de la suite nmap y fue escrita específicamente para ello. Es cierto que NCAT tiene tantos usos como la famosa navaja suiza del ejército, pero puede ser tan peligroso cuando se usa incorrectamente o cuando los usan actores maliciosos.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es seguro usar NetCat?

Netcat no es peligroso "per se". Por lo general, las áreas de seguridad recomiendan no incluir ninguna herramienta de diagnóstico avanzada que pueda permitir que un atacante con acceso a la consola obtenga información adicional de la red donde se adjunta el servidor vulnerable. Esto incluye NetCat, NMAP, etc.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre nmap y netcat?

¿Qué son NMAP y NetCat NMAP es un escáner de red gratuito y de código abierto que se utiliza para descubrir hosts y servicios en una red de computadoras enviando paquetes y analizando las respuestas?. NetCat es una herramienta de línea de comandos de uso general que a menudo se conoce como la navaja suiza para las redes.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es netcat tcp o udp

Por defecto, NetCat utiliza el protocolo TCP para sus comunicaciones, pero también puede UDP usando la opción -U. Como mencionamos en el paso anterior, NetCat le permite convertir su PC en un servidor. En este caso, vamos a establecer la conexión entre el servidor y el cliente pero utilizando UDP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cuál es la diferencia entre SSH y NC?

La principal diferencia es que el "Túnel ssh" está encriptado de un cliente a otro. El NetCat es simplemente una conexión sin cifrar lo que escribe y lee de él (o protocolo de nivel superior). Si hace esto en su entorno confiable, NetCat debería ser suficiente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es Netcat un riesgo de seguridad?

NetCat muestra que los atacantes pueden espiar con éxito periféricos remotos del lado del servidor, como las tarjetas de red para filtrar los datos de las víctimas a través de la red.”

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Es NCAT un riesgo de seguridad?

Es cierto que NCAT tiene tantos usos como la famosa navaja suiza del ejército, pero puede ser tan peligroso cuando se usa incorrectamente o cuando los usan actores maliciosos. Una de sus fortalezas es que NCAT puede ser cliente y servidor.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo acceden a los hackers las redes?

Los delincuentes usan herramientas de escaneo para descubrir puertos abiertos y aprovecharlos como vectores de ataque. Comprometer a un huésped de esta manera puede dar lugar a la posibilidad de múltiples ataques después de obtener acceso inicial. RDP, Netbios y Telnet son potencialmente de alto riesgo para una red insegura.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] Es netcat malicioso

Detalles técnicos. Esta herramienta está destinada a fines de administración remota legítimos por parte de usuarios autorizados. Su diseño original le permite leer y escribir datos en los sistemas de red. Desafortunadamente, esta herramienta ha sido ampliamente utilizada por el malware para realizar rutinas de red maliciosas.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo ven los hackers tu IP?

Los piratas informáticos pueden obtener su IP por correo electrónico, anuncios digitales, enlaces falsos, sitios de torrenting o sus dispositivos, como enrutadores y computadoras. Puede usar una VPN para proteger sus actividades en línea y evitar que los piratas informáticos obtengan su dirección IP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Pueden los hackers pasar por tu wi-fi

Sí, los piratas informáticos pueden acceder a su enrutador y Wi-Fi de forma remota, especialmente si tiene alguna de las siguientes opciones: la administración remota está habilitada en la configuración de su enrutador. Una contraseña de enrutador débil que se puede adivinar fácilmente.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Cómo sabe si su dirección IP está siendo monitoreada?

Simplemente no hay forma de saber quién ejecuta su dirección IP a través de ningún tipo de servicio de búsqueda IP. Podría ser su banco, su agente inmobiliario o un adolescente conocedor de la tecnología que también es un hacker. Es posible rastrearse por alguien, un acosador, un investigador o incluso un criminal, via su dirección IP.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Alguien puede hackearme si él conoce mi IP?

Su dirección IP es esencial para enviar y recibir información en línea. Pero si un hacker conoce su dirección IP, puede usarla para aprovechar información valiosa sobre usted. Usándolo como punto de partida en un ataque más amplio, podrían hackear su dispositivo o interceptar su tráfico en línea, solo para empezar.

[wPremark_icon icon = “QUOTE-TE-SOT-2-SOLID” Width = “Width =” “” 32 “altura =” 32 “] ¿Puedo ver si alguien ha pirateado mi wi-fi

Si ha iniciado sesión en la interfaz de su enrutador, debe verificar regularmente la lista de direcciones IP utilizando su red. Si ve una dirección desconocida (especialmente una extranjera), esto probablemente significará que un hacker ha accedido a su enrutador.